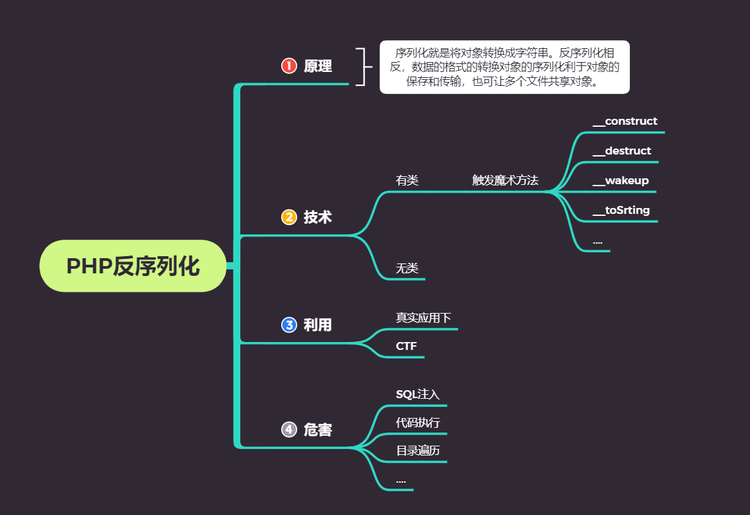

WEB漏洞—反序列化之php&java(上)

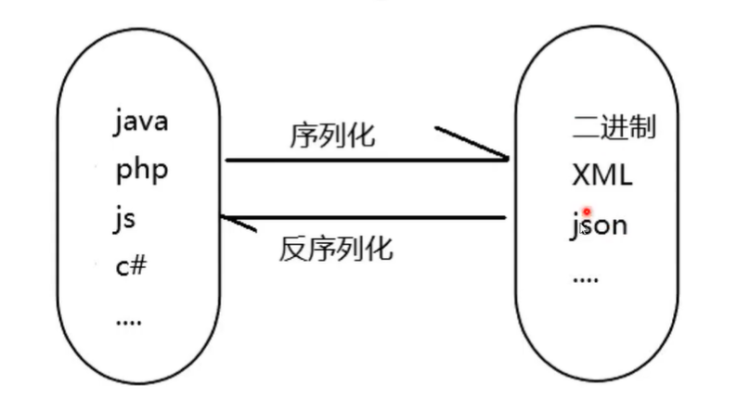

PHP 反序列化原理:

---未对用户输入的序列化字符串进行检测,导致攻击者可以控制反序列化过程,从而导致代码执行,SQL 注入,目录遍历等不可控后果。

---其实跟文件解析差不多,都是由于传递的恶意参数被执行(序列化和反序列化相当于加解密过程)

---在反序列化的过程中自动触发了某些魔术方法。当进行反序列化的时候就有可能会触发对象中的一些魔术方法。

---序列化函数:serialize() //将一个对象转换成一个字符串

---反序列化函数:unserialize() //将字符串还原成一个对象

触发:unserialize 函数的变量可控,文件中存在可利用的类,类中有魔术方法:

__construct() //创建对象时触发

__destruct() //对象被销毁时触发

__call() //在对象上下文中调用不可访问的方法时触发

__callStatic() //在静态上下文中调用不可访问的方法时触发

__get() //用于从不可访问的属性读取数据

__set() //用于将数据写入不可访问的属性

__isset() //在不可访问的属性上调用 isset()或 empty()触发

__unset() //在不可访问的属性上使用 unset()时触发

__invoke() //当脚本尝试将对象调用为函数时触发

反序列化本地测试

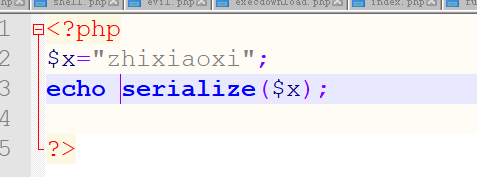

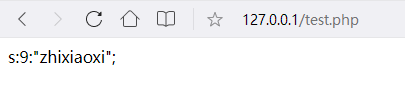

1.序列化

#本地代码

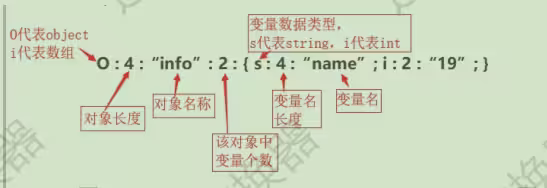

#序列化后的格式

#本地测试结果:s代表数据类型,即string类型,9代表长度,"zhixiaoxi"代表变量名

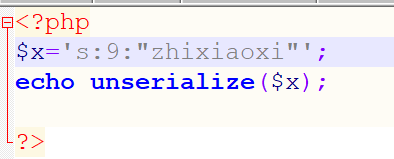

2.反序列化

#本地代码

#反序列化结果

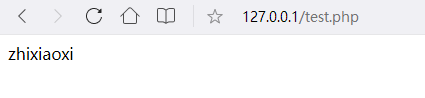

3.有类测试

<?php

class ABC{

public $test;

function __construct(){

$test = 1;

echo '调用了构造函数<br>';

}//创建对象时触发

function __destruct(){

echo '调用了析构函数<br>';

}//对象销毁时触发

function __wakeup(){

echo '调用了苏醒函数<br>';

}//反序列化会检测是否存在wakeup方法,存在则优先调用,为对象准备资源

}

echo '创建对象a<br>';

$a = new ABC;

echo '序列化<br>';

$a_ser=serialize($a);

echo '反序列化<br>';

$a_unser=unserialize($a_ser);

echo '对象快要死了!';

?>

运行结果

创建对象a

调用了构造函数

序列化

反序列化

调用了苏醒函数

对象快要死了!调用了析构函数

调用了析构函数“调用了构造函数”是$a = new ABC;触发了函数function __construct(){

$test = 1;

echo '调用了构造函数<br>';

}

代码执行的结果

“调用了苏醒函数”是$a_unser=unserialize($a_ser);触发了函数 function __wakeup(){

echo '调用了苏醒函数<br>';

}

代码执行的结果