ctfshow-web入门-信息收集

1. web1

直接右键检查得出flag

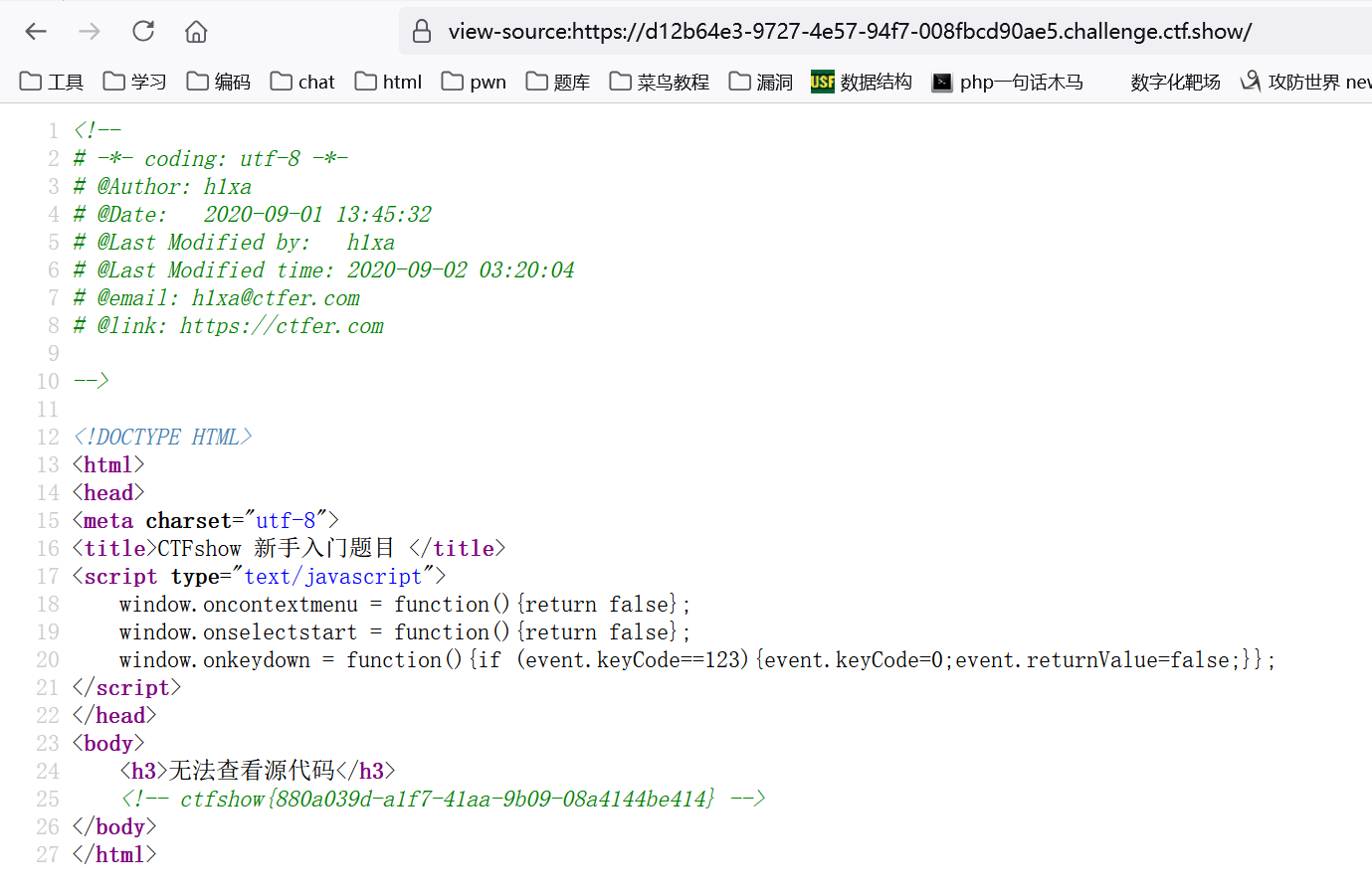

2. web2

首先我们尝试F12源码进行审计,发现页面没有反应,然后我们还可以尝试对页面点击右键,发现也不行,这说明该页面禁用了审查元素,屏蔽了右键菜单,我们可以构造view-source:,得到源代码

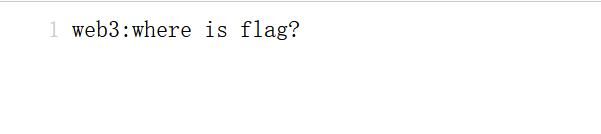

3. web3

我们还是检查源码,发现什么都没有

这个时候我们应该进行数据角度的信息收集,在这里我们可以先尝试使用浏览器自带的网络工具查看一下数据包得到flag。

4. web4

我们可以先查看源码,然后抓包查看报文是否有相关数据,但是我们会发现都没有Flag相关的东西,接下来我们可以尝试查看robots.txt文件,这个文件可能会泄露部分网站目录。

我们发现robots.txt文件泄露了当前目录下存在flagishere.txt文件,我们尝试直接访问得到flag。

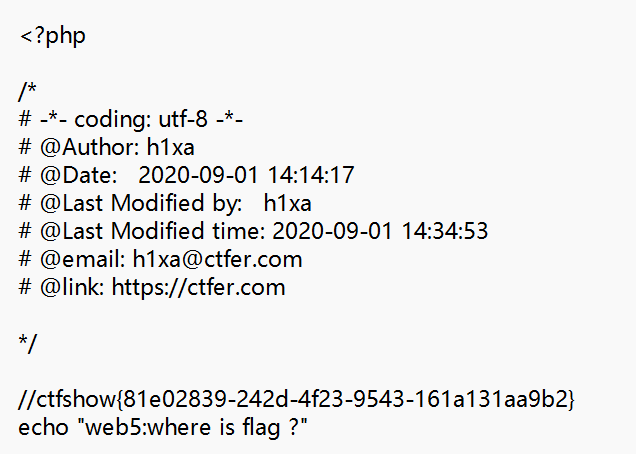

5. web5

我们先查看源码,然后尝试抓包,最后再查看robots.txt文件,发现都没有Flag相关信息。根据提示:phps源码泄露有时候能帮上忙,由此可见当前网站的主页是PHP语言编写的,因此我们不难猜测主页文件应该是:index.php,接着我们访问index.php文件,发现跳转的正是当前页面, 然后我们便可以根据提示再次访问index.phps文件可以得到以下数据,得到flag。