【CTF入门】BUUCTF N1BOOK闯关(持续更新)

【CTF入门】BUUCTF N1BOOK闯关(持续更新)

[第一章 web入门]常见的搜集

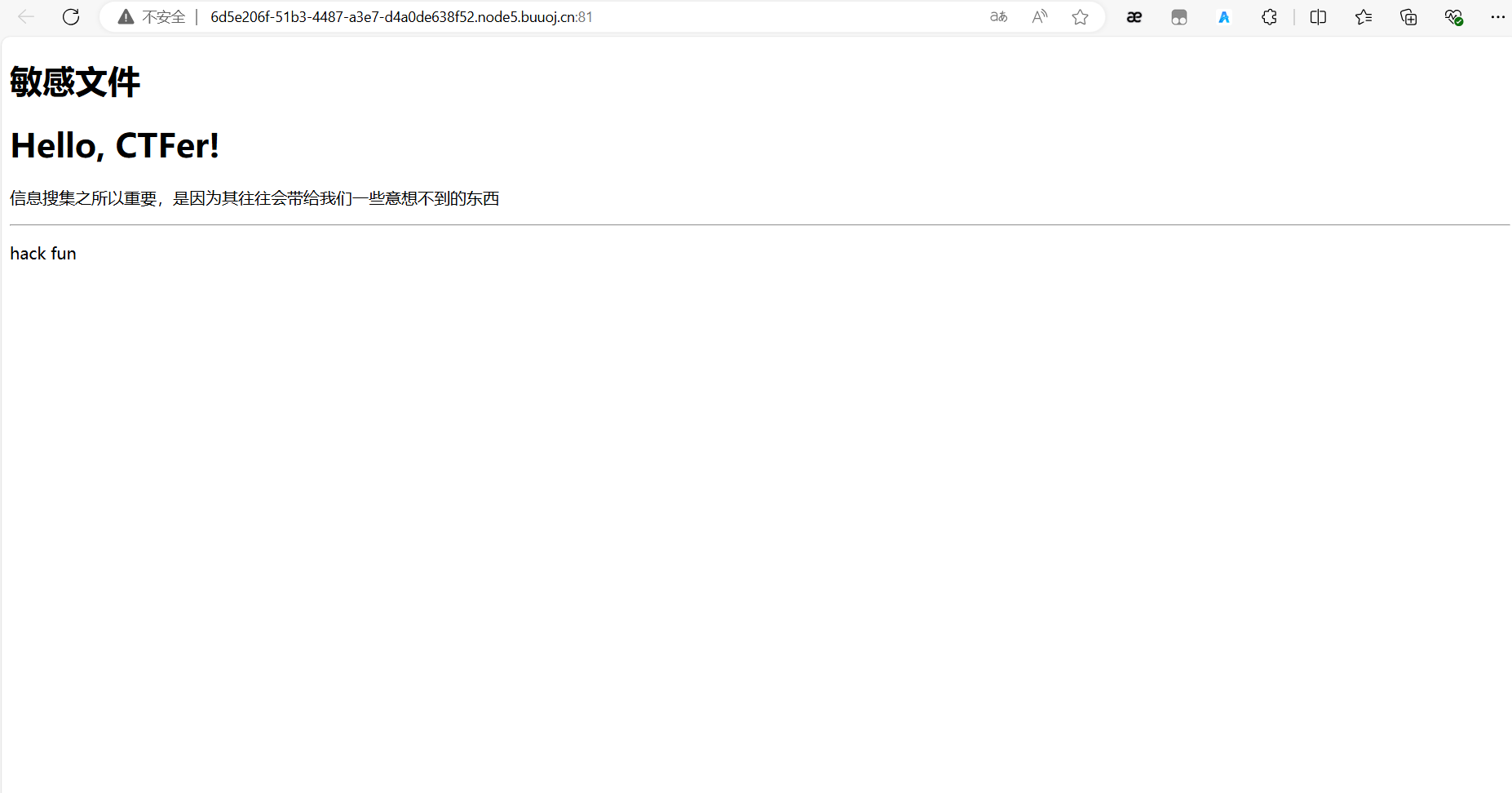

点击启动靶机,为我们生成了一个链接,这就是我们要攻击的地址。

点击链接进入,发现这个页面:

可以看出这道题目的考点是信息搜集敏感文件,在这里简单介绍下常见的敏感文件(来源于《从0到1CTFer成长之路》)

敏感目录泄露

通过敏感目录泄露,我们往往能获取网站的源代码和敏感的URL地址,如网站的后台地址等。

git泄露

git是一个主流的分布式版本控制系统,开发人员在开发过程中经常会遗忘.git文件夹,

导致攻击者可以通过.git文件夹中的信息获取开发人员提交过的所有源码,进而可能导致服务器被攻

击而沦陷。

SVN泄露

SVN(subversion)是源代码版本管理软件,造成SVN源代码漏洞的主要原因是管理员操作不规范将SVN隐藏文件夹暴露于外网环境,可以利用.svn/entries或wc.db文件获取服务器源码等信息。

HG泄露

在初始化项目时,HG会在当前文件夹下创建一个.hg隐藏文件夹,其中包含代码和分支修改记录等信息。

敏感备份文件

通过一些敏感的备份文件,我们往往能获得某一文件的源码,亦或网站的整体目录等。

gedit备份文件

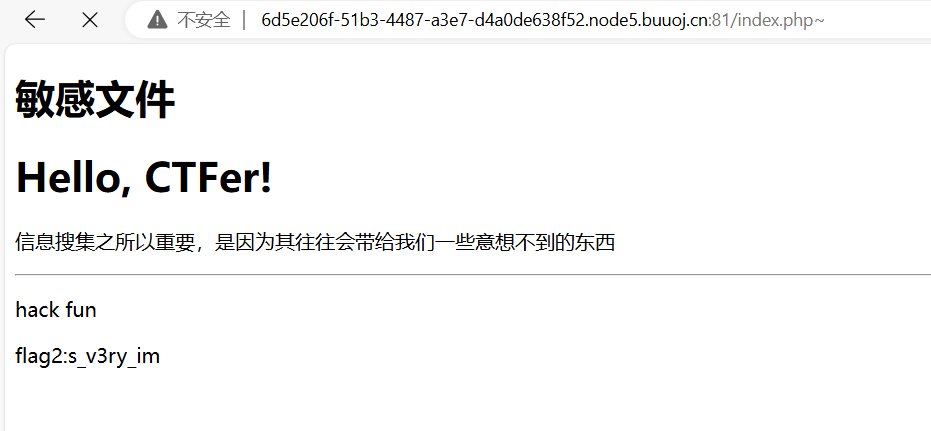

在Linux下,用gedit编辑器保存后,当前目录下会生成一个后缀为“~”的文件,其文件内容就是刚编辑的内容。

常规文件

常规文件所依靠的无非就是字典的饱和性,不论是CTF比赛中还是现实世界中,我们都会碰到一些经典的有辨识的文件,从而让我们更好地了解网站。

整站信息

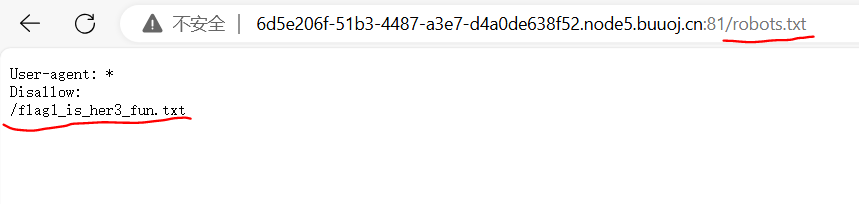

❖ robots.txt:在这个文件中网站管理者可以声明该网站中不想被robots(网络爬虫)访问的部分,或者指定搜索引擎只收录指定的内容。

❖ readme.md:记录CMS版本信息,有的甚至有Github地址。

❖ www/wwwdata/wwwroot/web/webroot/backup/dist &.zip/rar/tar.gz/7z/tar:有这些后缀的文件往往是网站的源码备份文件。

源码信息:

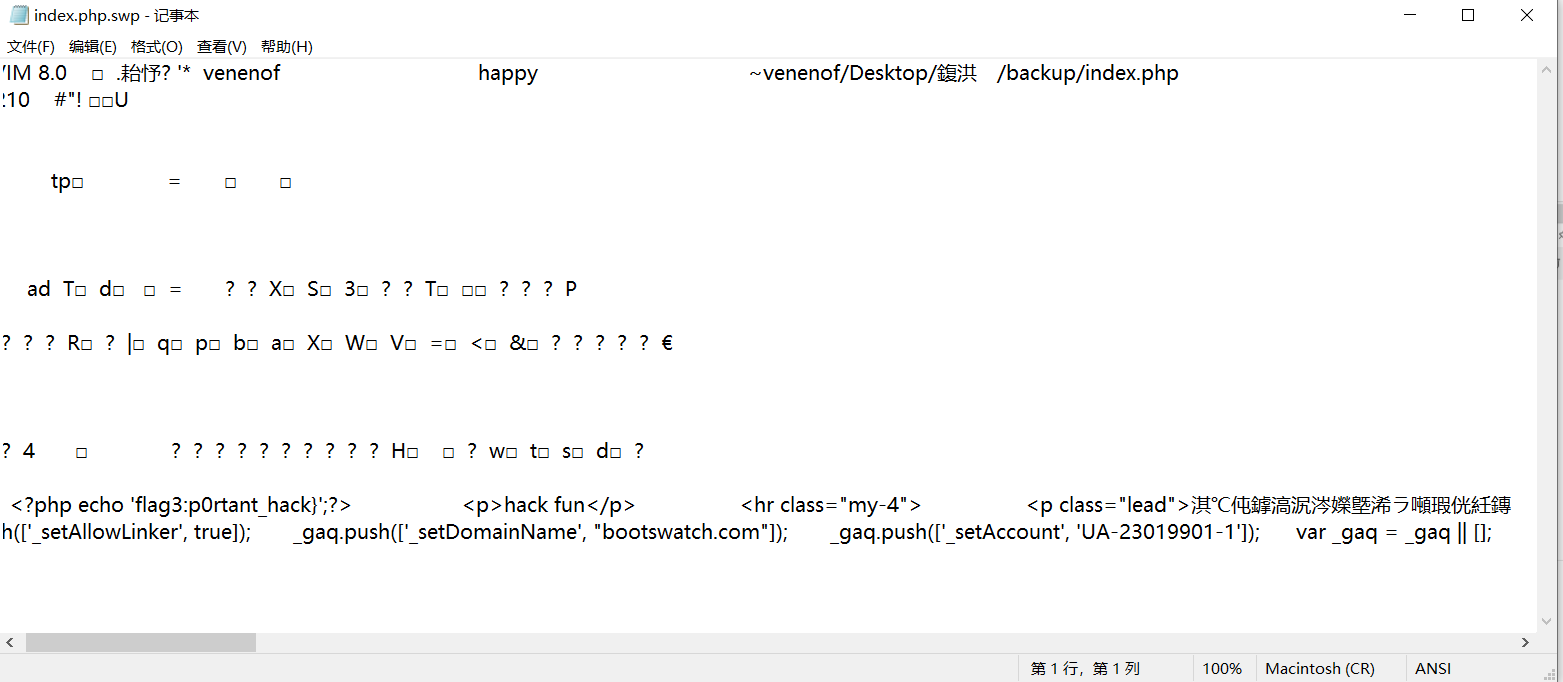

❖ index.php.swp:往往是php文件源码备份。

❖ index.php.swo:往往是php文件源码备份。

❖ index.php~:往往是php文件源码备份。

❖ index.php.bak:往往是php文件源码备份。

❖ index.php.txt:往往是php文件源码备份。

❖ index.php.old:往往是php文件源码备份。

备份文件位置:.DS_Store

回到题目,我们可以优先查看robots.txt来看看这个网站有什么见不得人的文件,发现了这个页面:

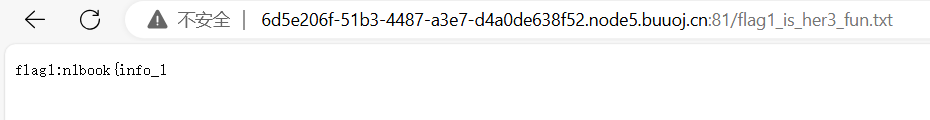

我们访问这个文件,得到了flag的第一段:

为了寻找其他敏感文件的位置,在此我们可以使用dirsearch工具来进行

dirsearch

dirsearch是一个用于探测WEB服务器下的敏感文件/目录的命令行工具

在命令行使用如下命令:

dirsearch -u http://6d5e206f-51b3-4487-a3e7-d4a0de638f52.node5.buuoj.cn:81 -i 200 -t 30 #地址换成靶机地址

-i 保留的响应状态码,这里我们保留响应状态码为200的结果,这个视频告诉你什么是响应状态码:https://www.bilibili.com/video/BV1jY411u7Zn?vd_source=69c558b0c7be97607c79afbd75bd1f7c

-t 设置线程数,线程数控制请求速率,这里我们取值30,线程数越大扫描速度越快而越可能出现429响应状态码(表示客户端发送的请求过多,超出了服务器的处理能力或限制)

发现除了我们之前调查过的robots.txt,还出现了两个文件,让我们访问看看:

上面是index.php的gedit备份文件,里面藏着flag的第二段。我们再访问另一个文件看看:

这是index.php文件的源码备份,访问后直接下载下来了,我们用记事本打开看看:

我们可以发现flag3就藏在里面,把三段flag组合,我们便得到了这一题的flag。