应急-处置挖矿程序

特征现象

-

挖矿服务器的CPU或GPU占用率居高不下

-

挖矿程序图标举例:

(门罗币)。

(门罗币)。 -

外连矿池地址,矿池地址一般含有pool、xmr、eth、bth等字符

-

钱包地址类似:43zqYTWj1JG1H1idZFQWwJZLTos3hbJ5iR3tJpEtwEi43UBbzPeaQxCRysdjYTtdc8aHao7csiWa5BTP9PfNYzyfSbbrwoR

-

暴破行为

处置

查看进程和端口

netstat -ano

tasklist | findstr "2112" --> 查看外连情况以及对应的进程

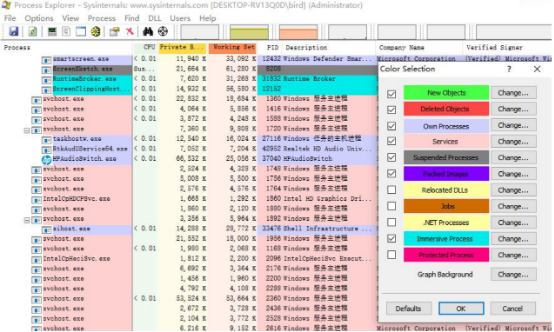

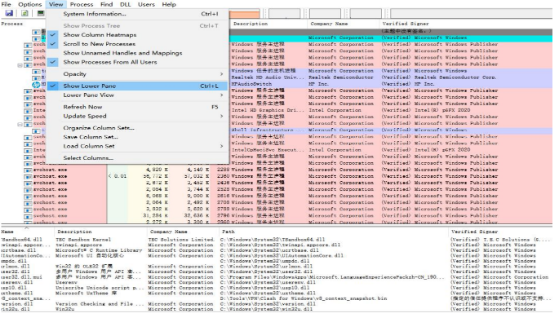

无法定位到可疑进程,可使用“Procexp.exe”工具查看,通过OptionàConfig colors看到不同颜色的各个进程 重点关注紫色深红色,浅蓝色

点击列表 Verified Signer 可以对是否签名进行排序,要着重检查底部主题中没有签名的进程。

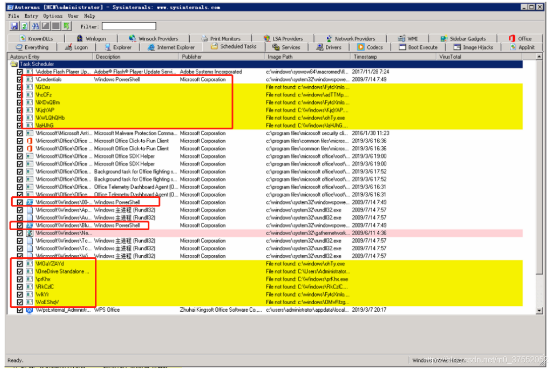

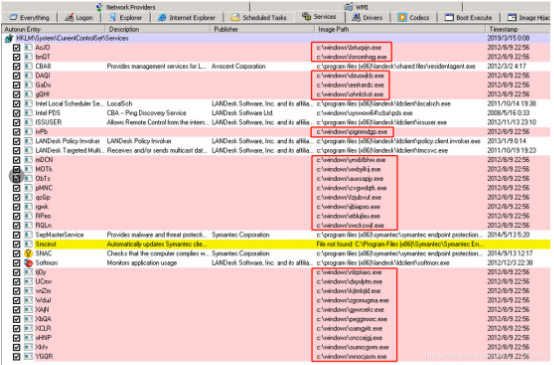

autorun工具

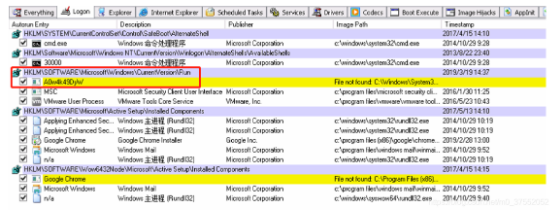

使用AutoRuns工具查看注册表、启动项、计划任务和服务是否异常。

Autoruns 中应重点观察被标记为红色或黄色的项目,重点观看发布者 Not Verified(未签名)的项目,未签名文件要查看 Image Path项(即实际执行文件路径)例如:

1.注册表

2.启动项

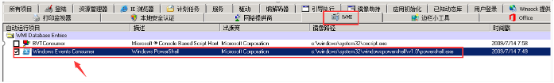

3.计划任务

4.服务

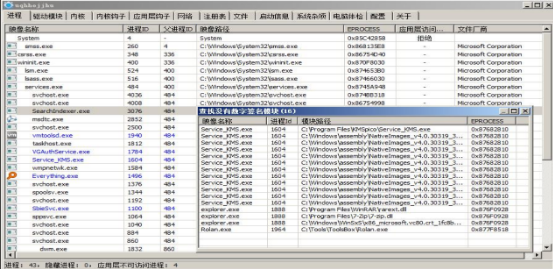

PChunter

pchunter工具对抗底层劫持行为,驱动保护,dll劫持

进程列表中右键选择“进程中查找没有数字签名模块”,即可检查进程中加载的没有签名的dll模块

文件关联检查。通过PChunter的系统杂项,检查文件关联是否在存在异常,修改文件关联是实现长期驻留的方式之一,一般病毒文件比较少用

清理

使用PCHunter工具将前面处置2.1-2.4排查出来的病毒相关文件全部清除,特别注意以下几个目录:

-

C:\users\用户\AppData\Local\Temp

-

C:\Windows\System32\

-

C:\Windows\SysWOW64\

-

C:\users\用户\AppData\Local\Temp

-

C:\Windows\system32\drivers\

-

C:\Users\用户\AppData\Local\Microsoft\

清除顺序一般为:删除恶意驱动文件à恶意dllà异常服务à异常计划任务à异常启动项à异常SQLServer作业à恶意进程母体à病毒释放的残留文件。