MISC刷题1

[SWPU 2020]套娃

得到套娃.xlsx

但是打不开

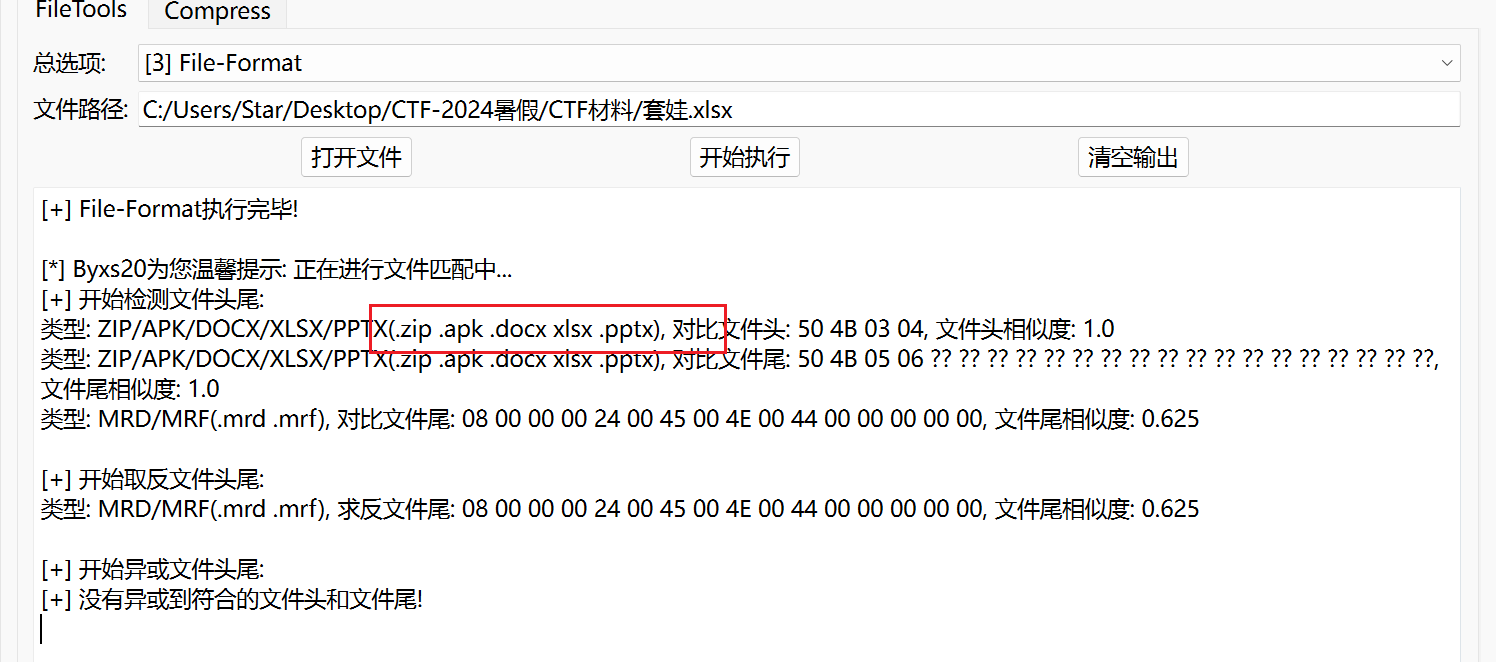

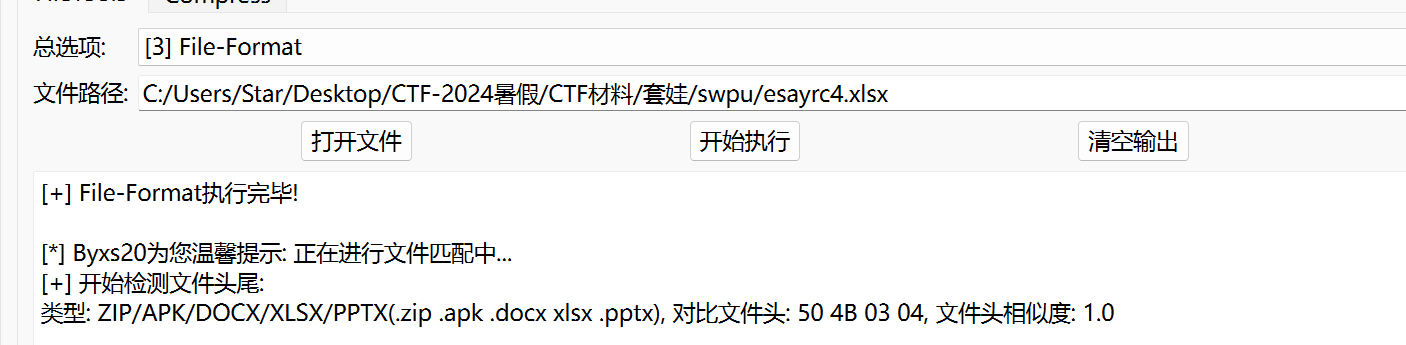

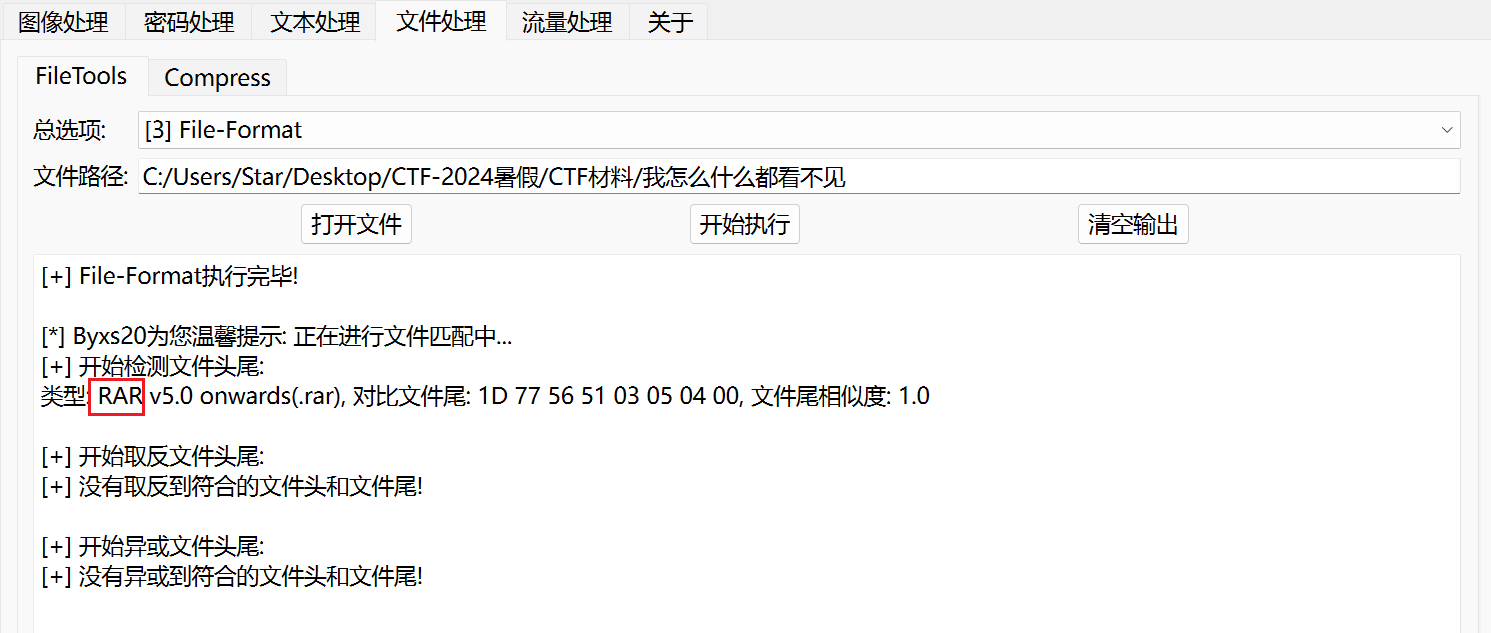

使用File-Format:

将其改为.zip文件

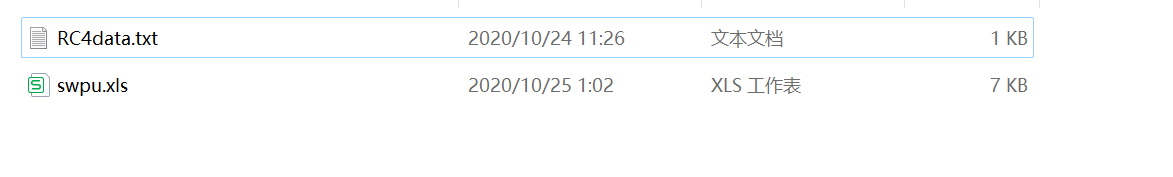

解压后发现两个文件:

分别是RC4data.txt和swpu.xls

发现swpu.xls仍打不开,用File-Format发现是.zip文件

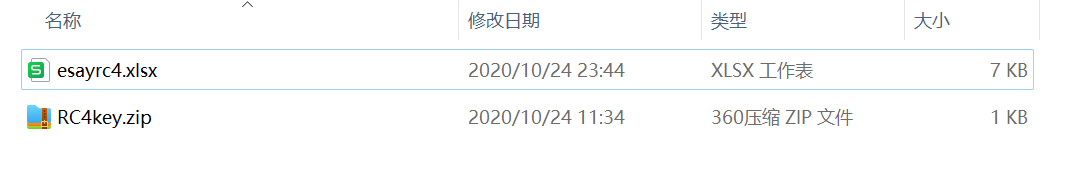

解压swpu.zip后得到esayrc4.xlsx和RC4key.zip

esayrc4.xlsx经检测后发现是.zip文件

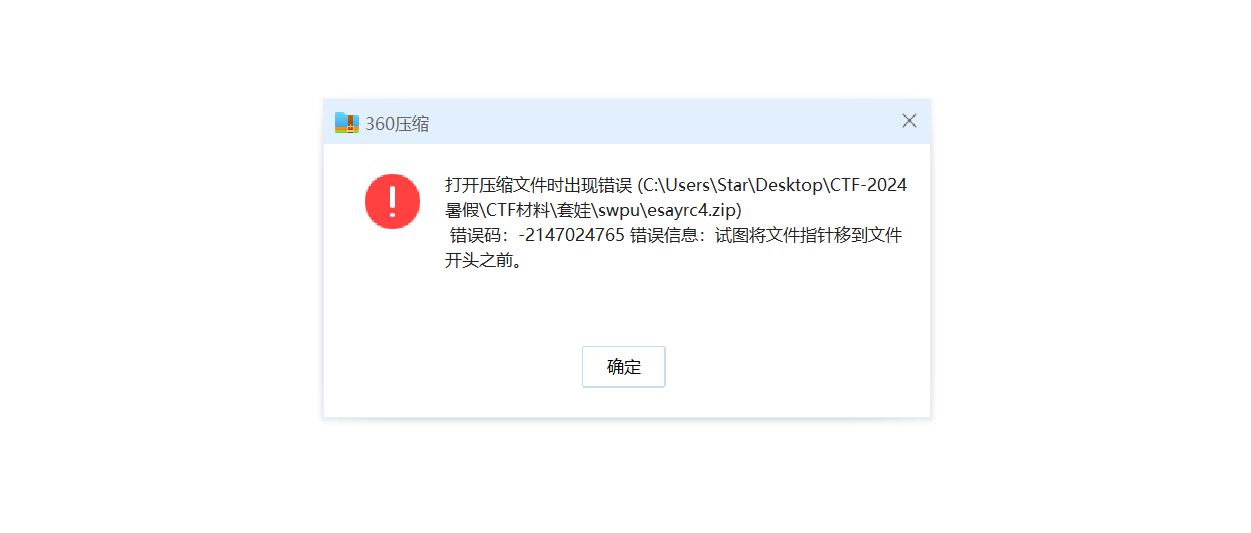

解压时发现报错:

然后就不知道了。。

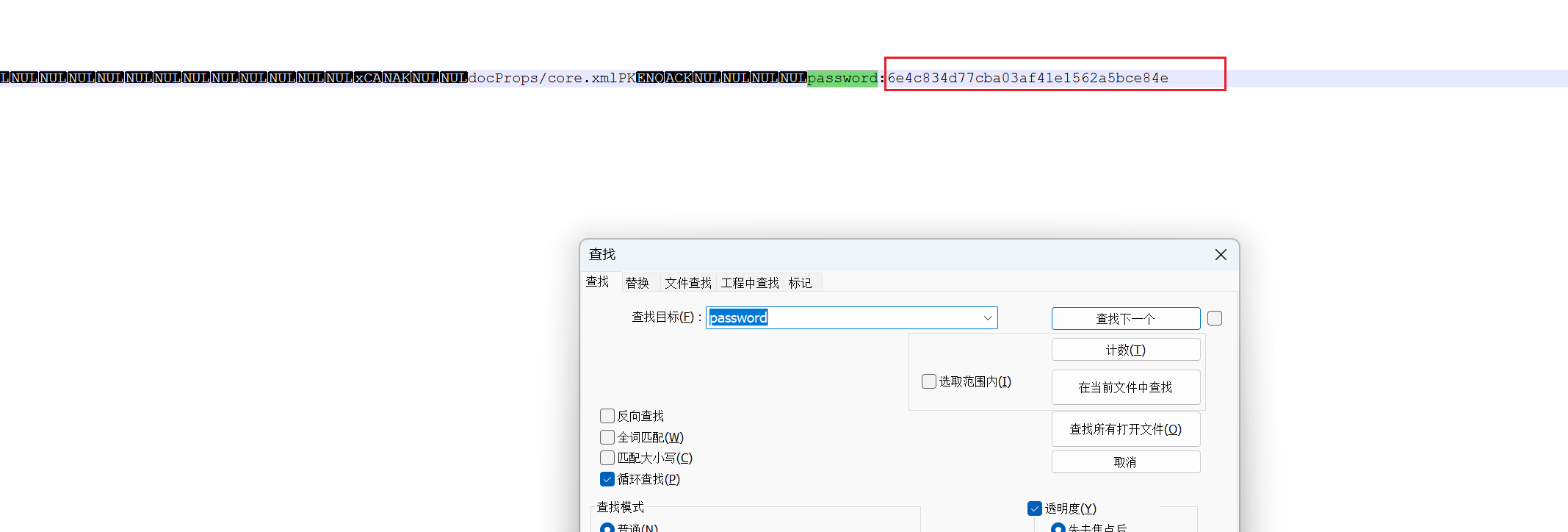

直接用记事本打开,发现:

注意这是压缩包的密钥:6e4c834d77cba03af41e1562a5bce84e

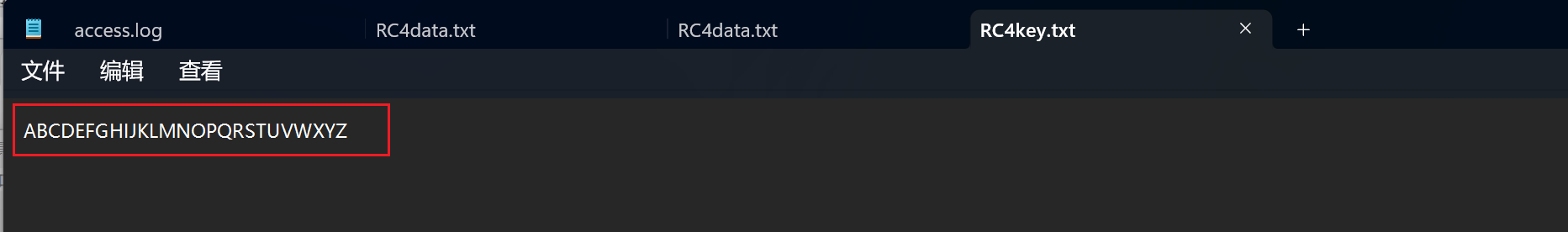

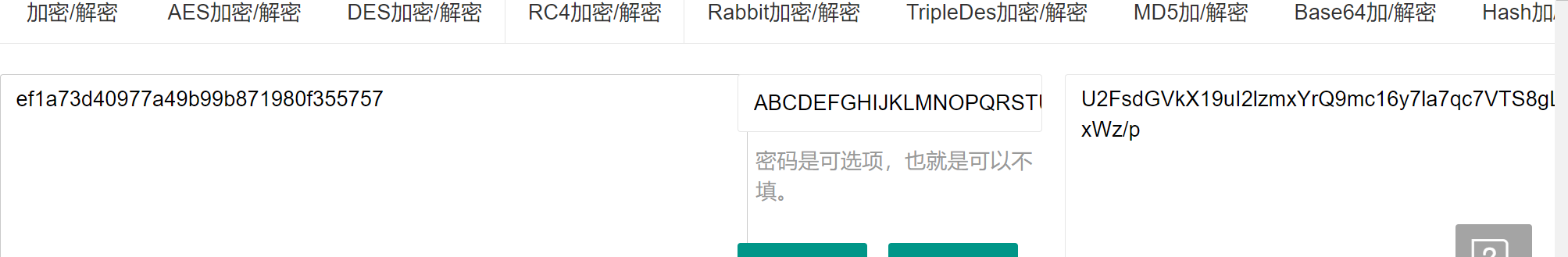

密码:ABCDEFGHIJKLMNOPQRSTUVWXYZ

密文:U2FsdGVkX19uI2lzmxYrQ9mc16y7la7qc7VTS8gLaUKa49gzXPclxRXVsRJxWz/p

在线RC4解密:

https://www.sojson.com/encrypt_rc4.html

即NSSCTF{ef1a73d40977a49b99b871980f355757}

[SWPU 2020]找找吧

首先就是有密码:

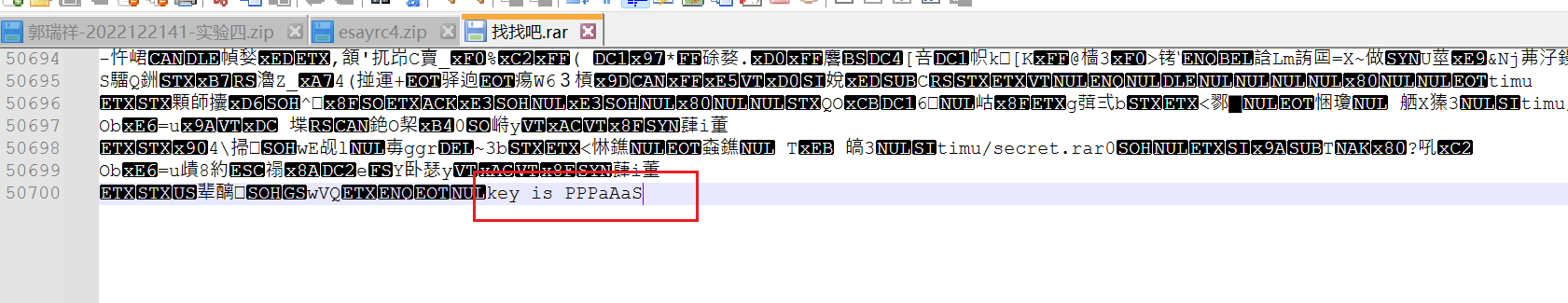

在文件末尾发现密码:

key is PPPaAaS

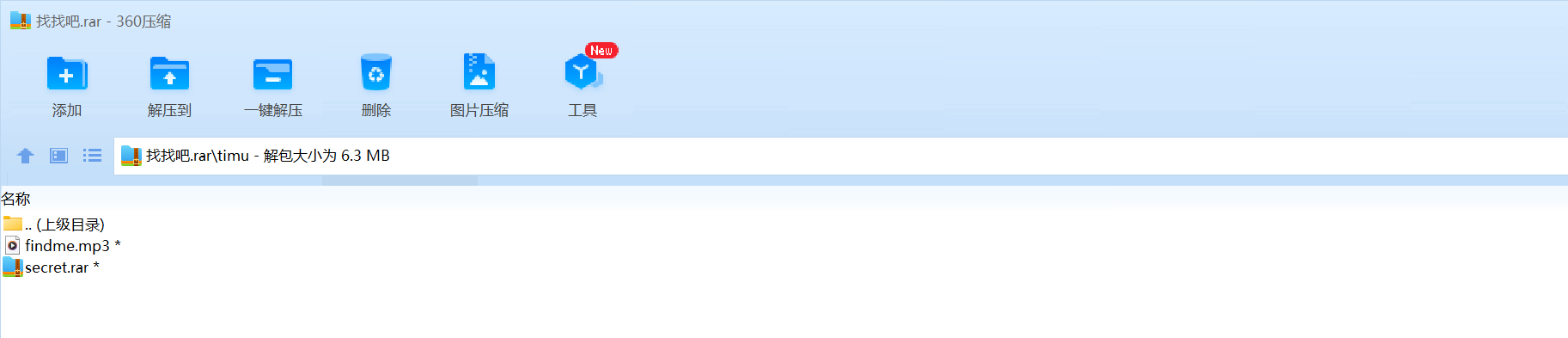

得到两个文件:findme.mp3和secret.rar

其中secret.rar也有密码

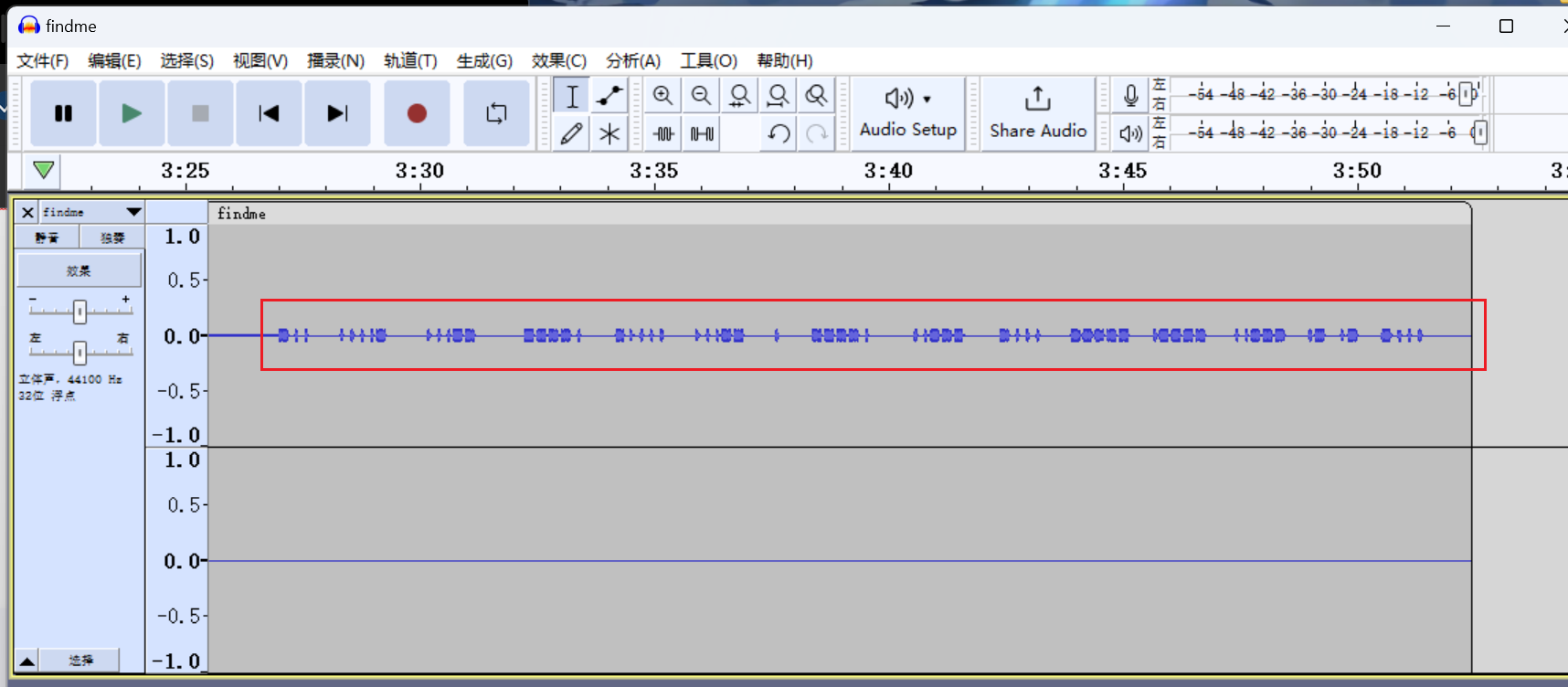

将findme.mp3拖入audacity,发现文件末尾有这部分:

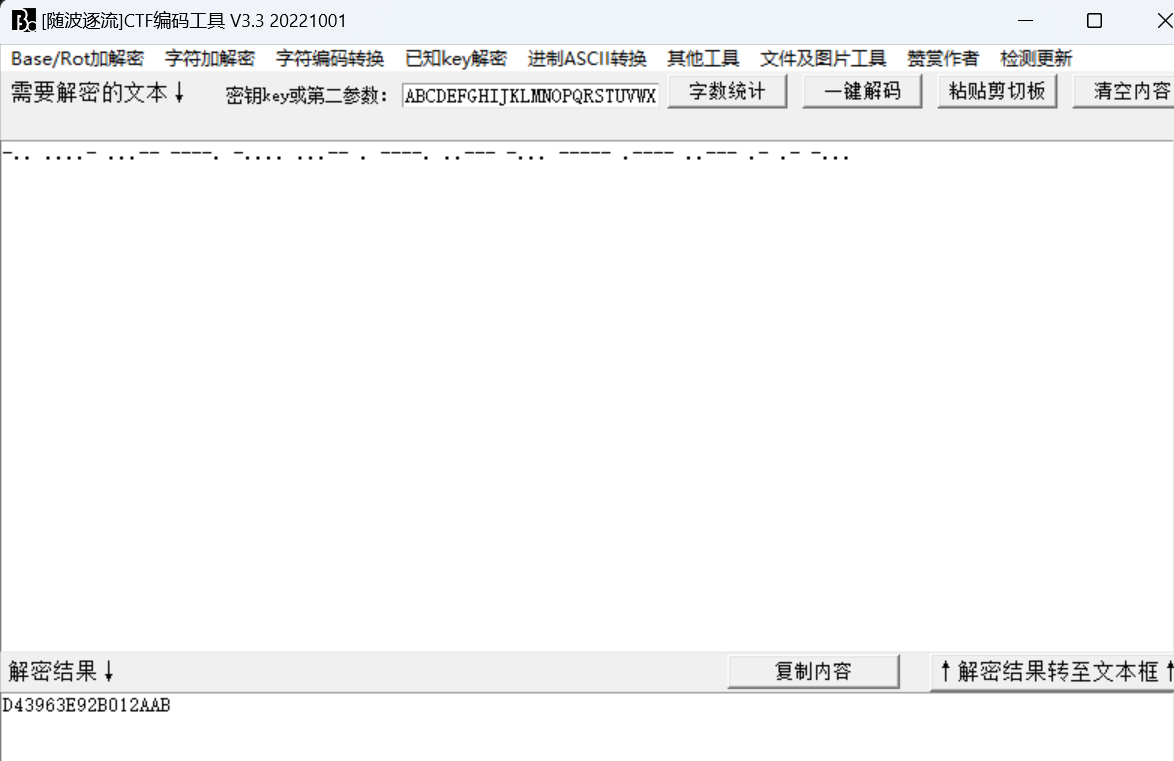

-.. ...- ...-- ----. -.... ...-- . ----. ..--- -... ----- .---- ..--- .- .- -...

-.. ....- ...-- ----. -.... ...-- . ----. ..--- -... ----- .---- ..--- .- .- -...

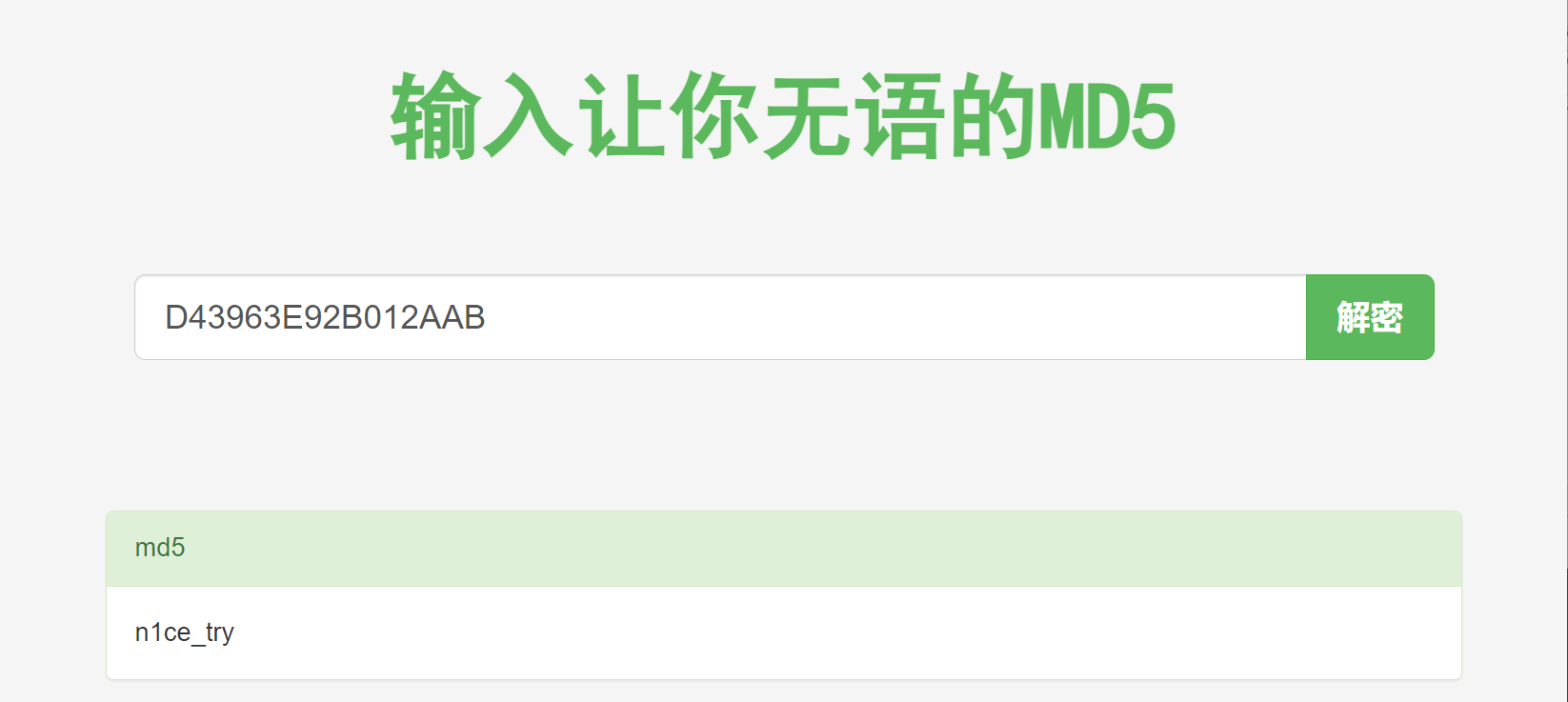

再到somd5解密:

n1ce_try

解密secret.tar后发现两个文件:

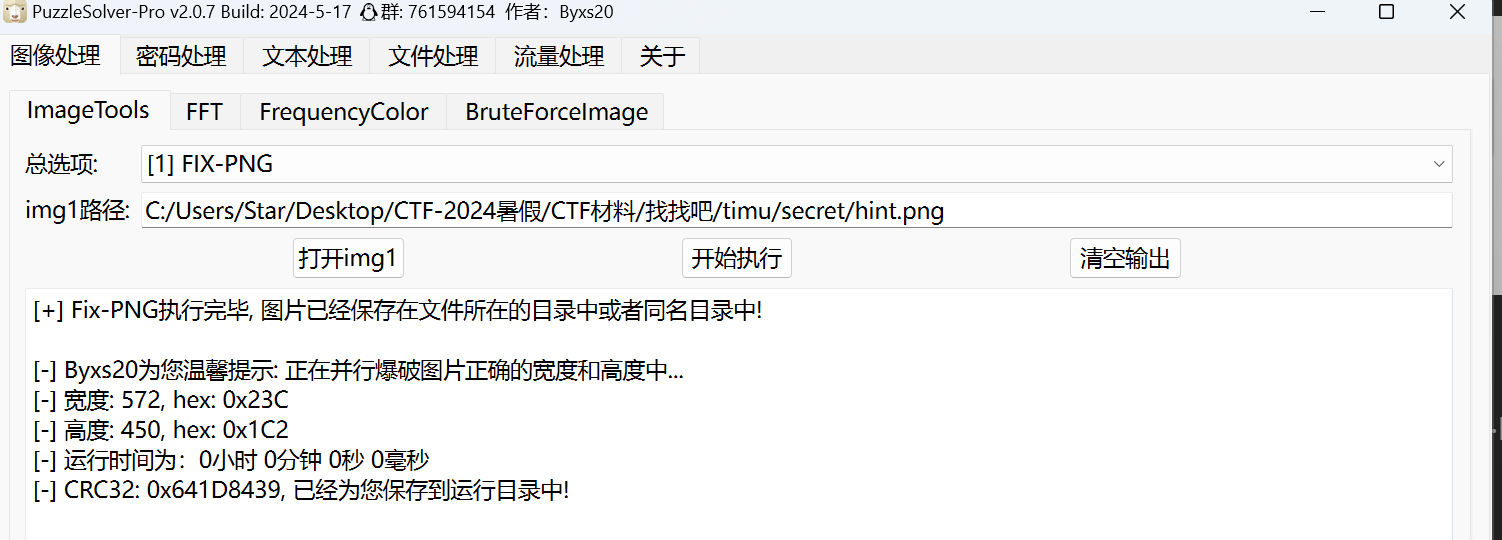

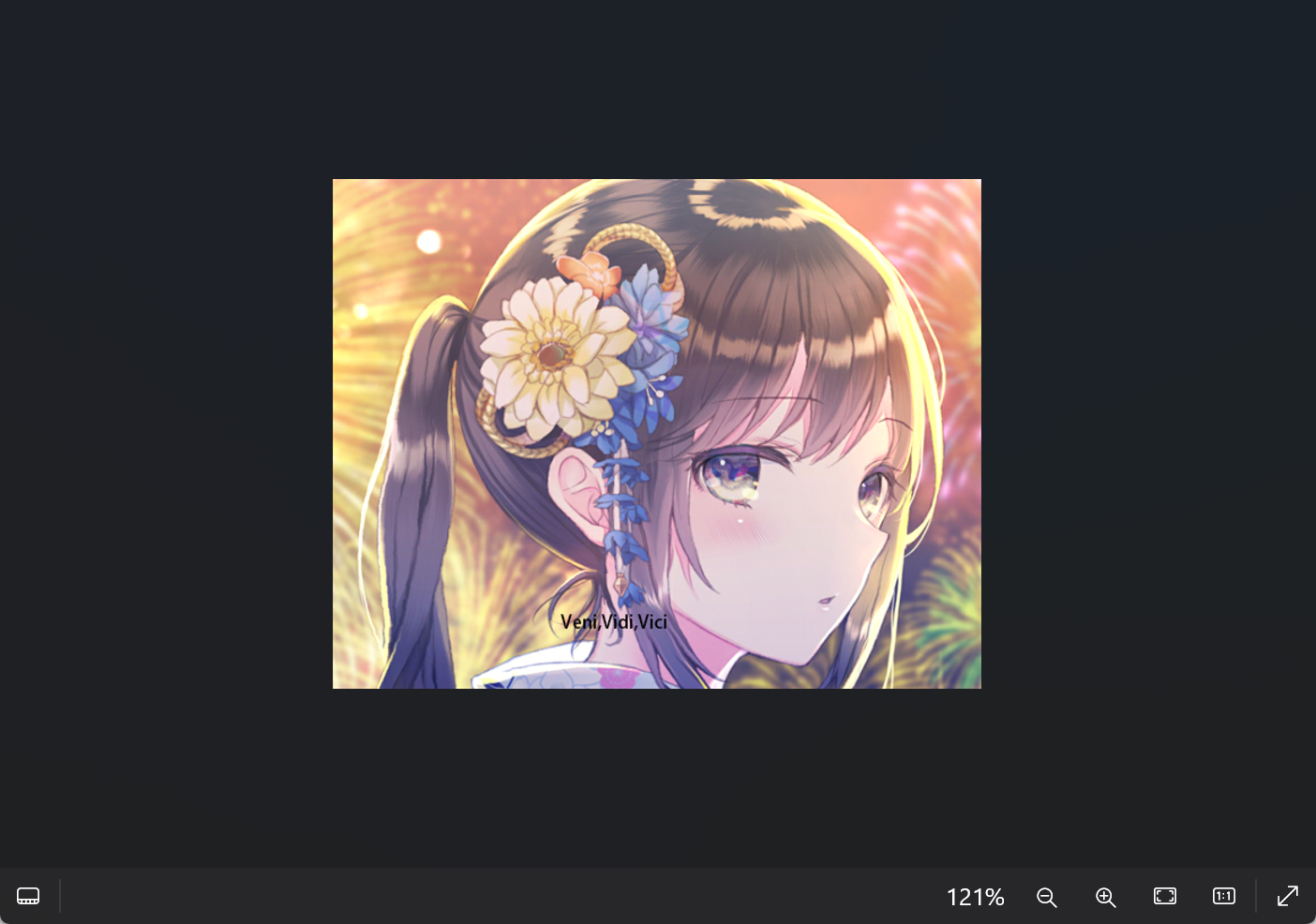

第一个hint.png,这头都不完整,明显长宽都差一点

爆破长宽:

得到提示:

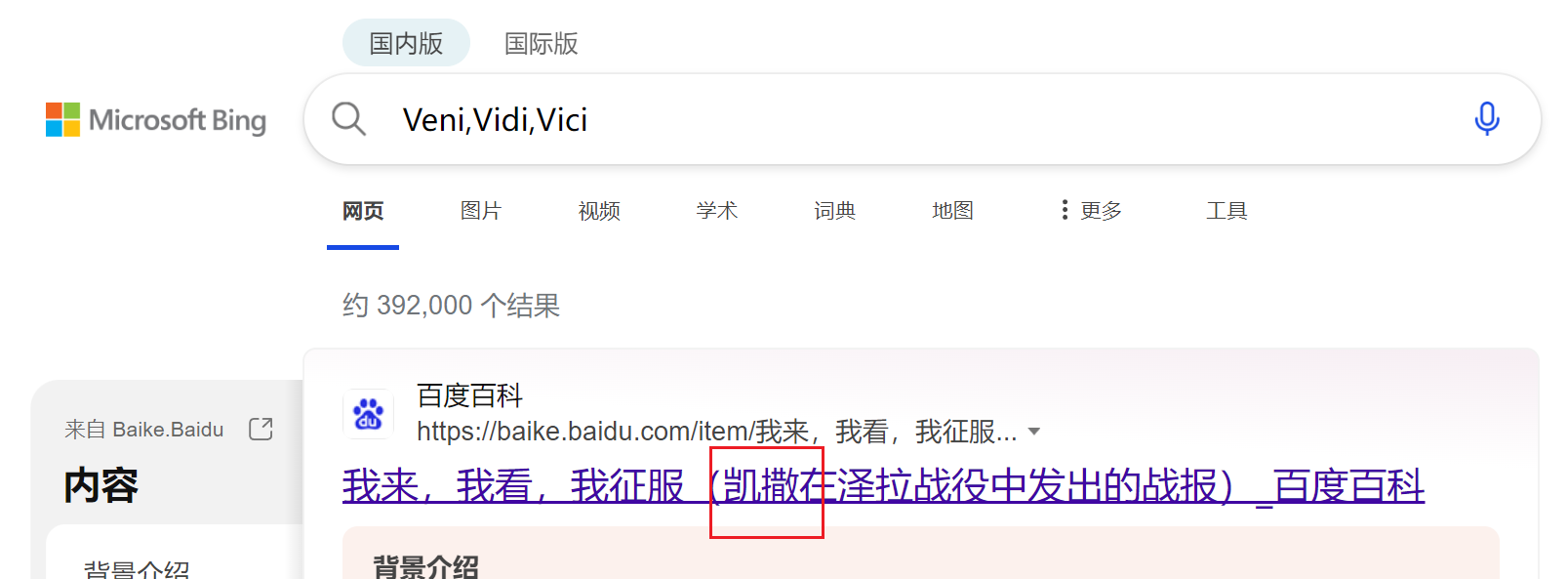

得到Veni,Vidi,Vici

搜索后发现是凯撒

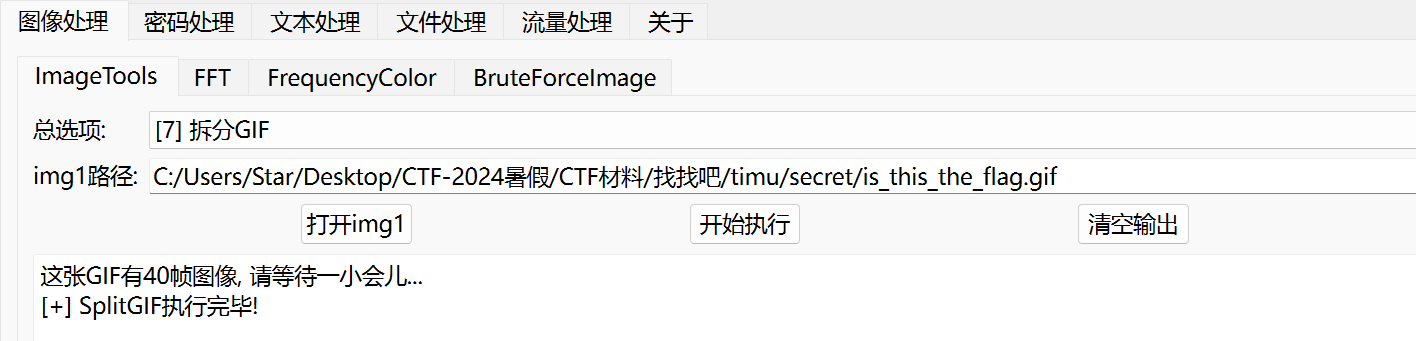

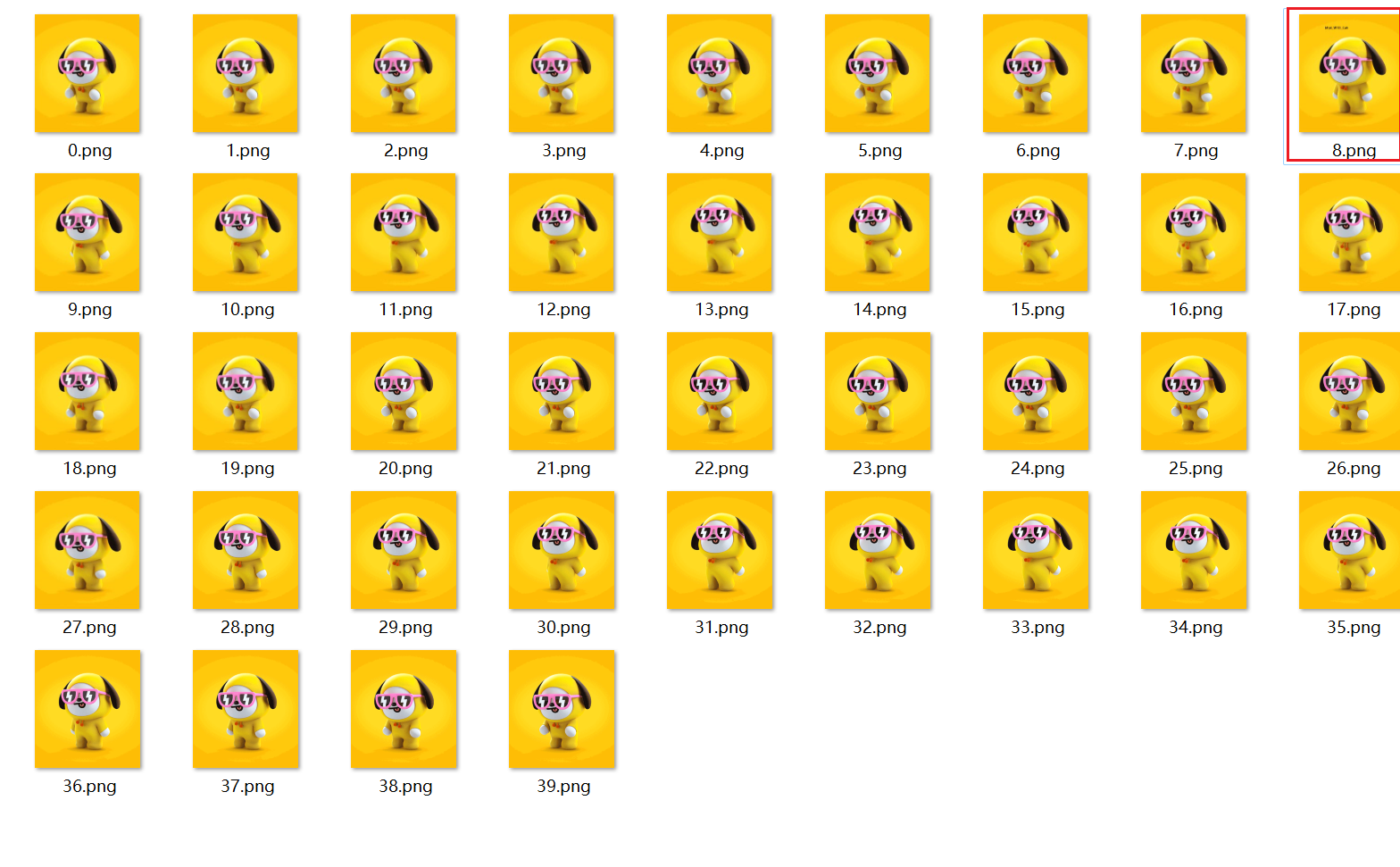

然后还有一个gif文件,一般要分帧

找到突出的这个:

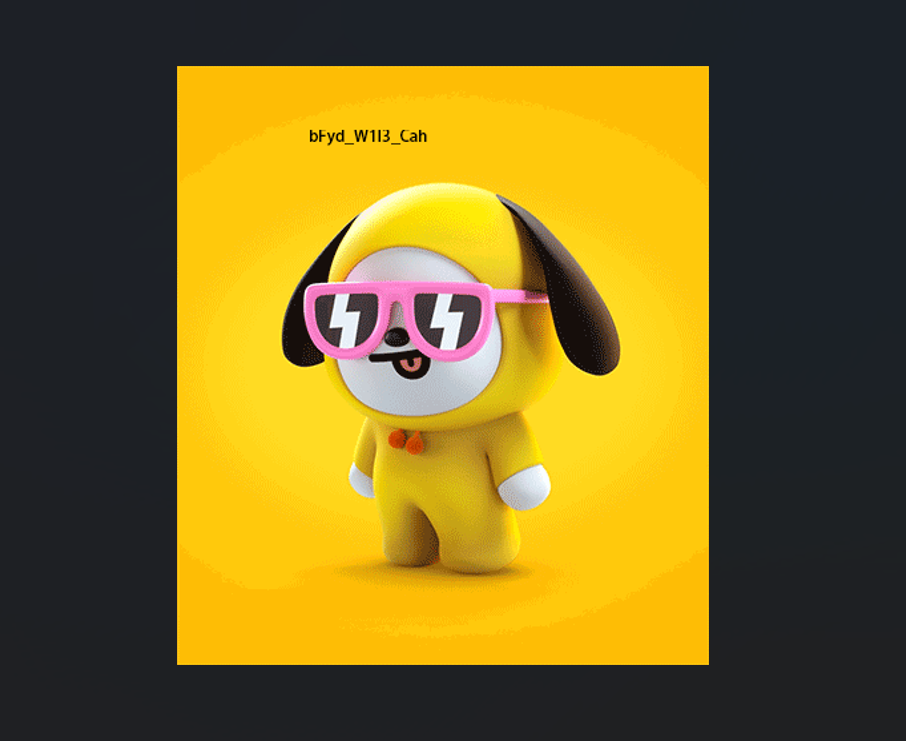

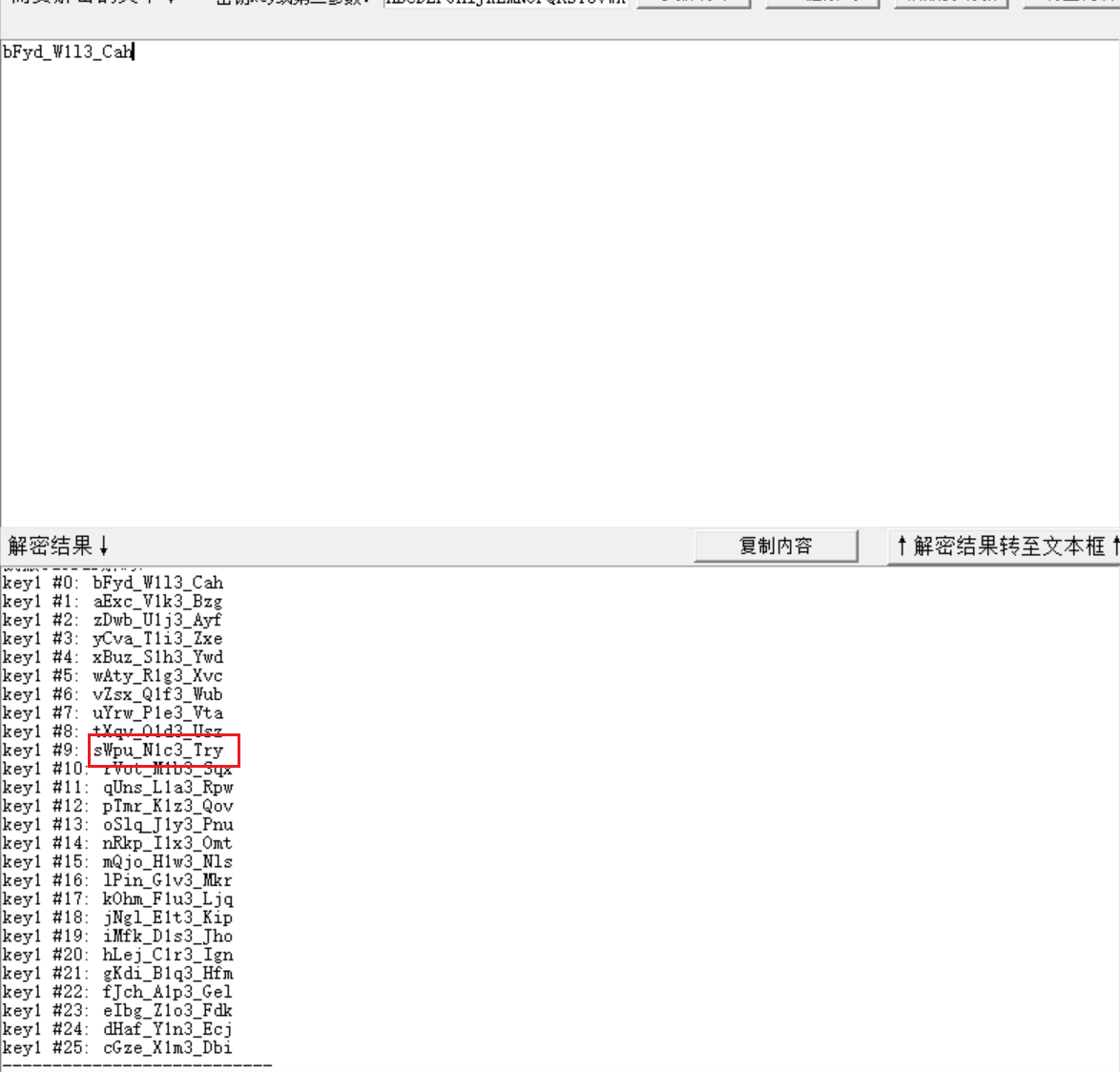

即bFyd_W1l3_Cah

结合刚刚的提示,不难想到还要凯撒加密

即NSSCTF{sWpu_N1c3_Try}

[领航杯江苏省赛 2021]签到题

下载得到附件-关于举办2021年江苏省第六届青少年网络信息安全应用能力竞赛(高校组)的通知.doc

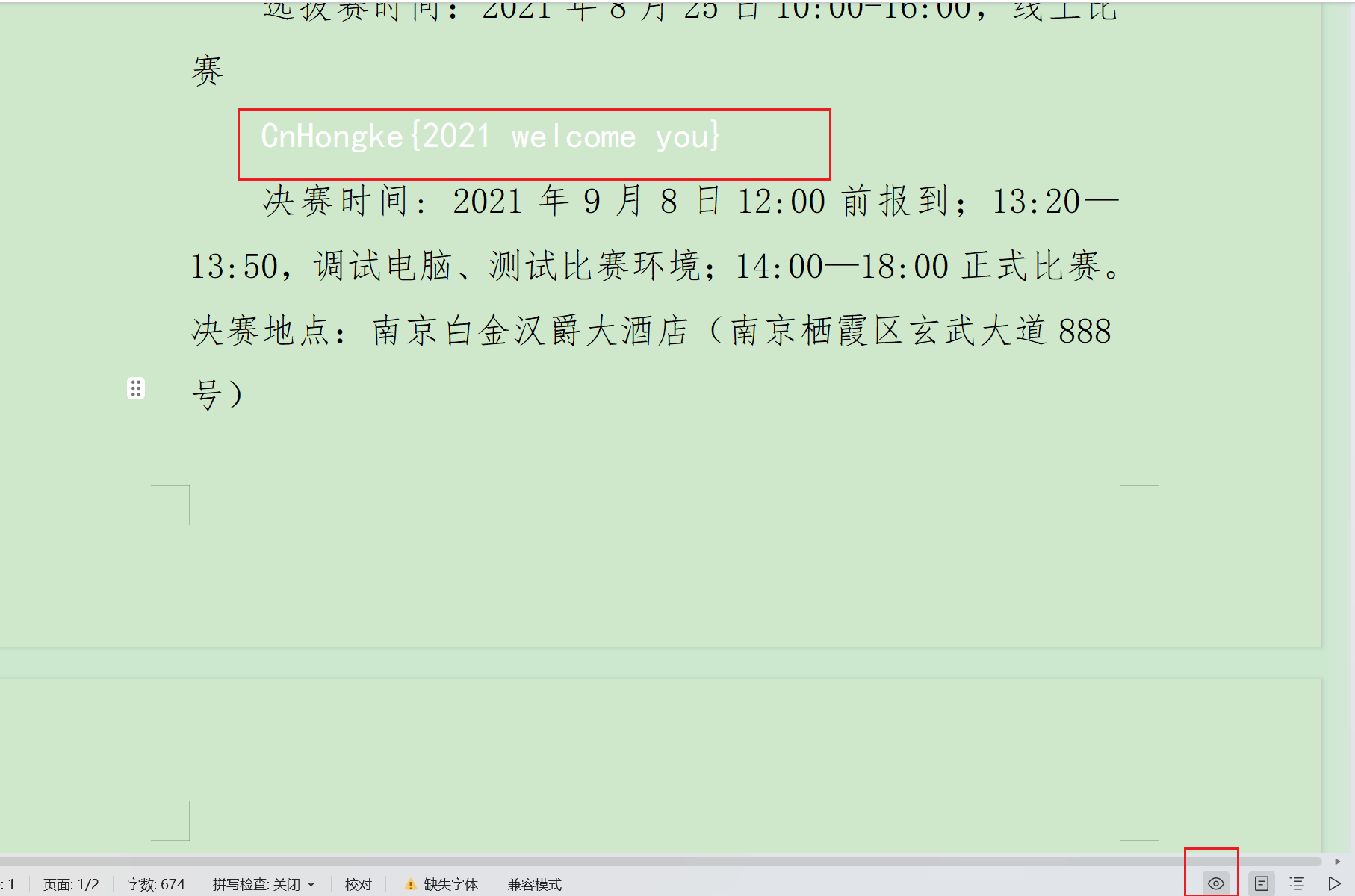

word隐写,只需要调为护眼模式即可

NSSCTF{2021 welcome you}

[领航杯江苏省赛 2021]BMC

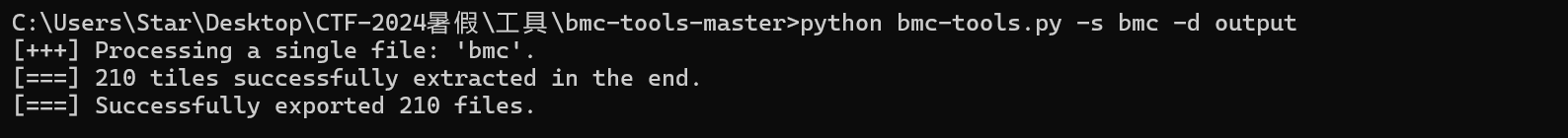

下载附件得到附件-bmc,没有后缀

这里提到BMC

就要用到工具https://github.com/ANSSI-FR/bmc-tools

bmc-tools处理Windows用户配置文件中的bcache*.bmc和cache????.bin文件

发现flag:

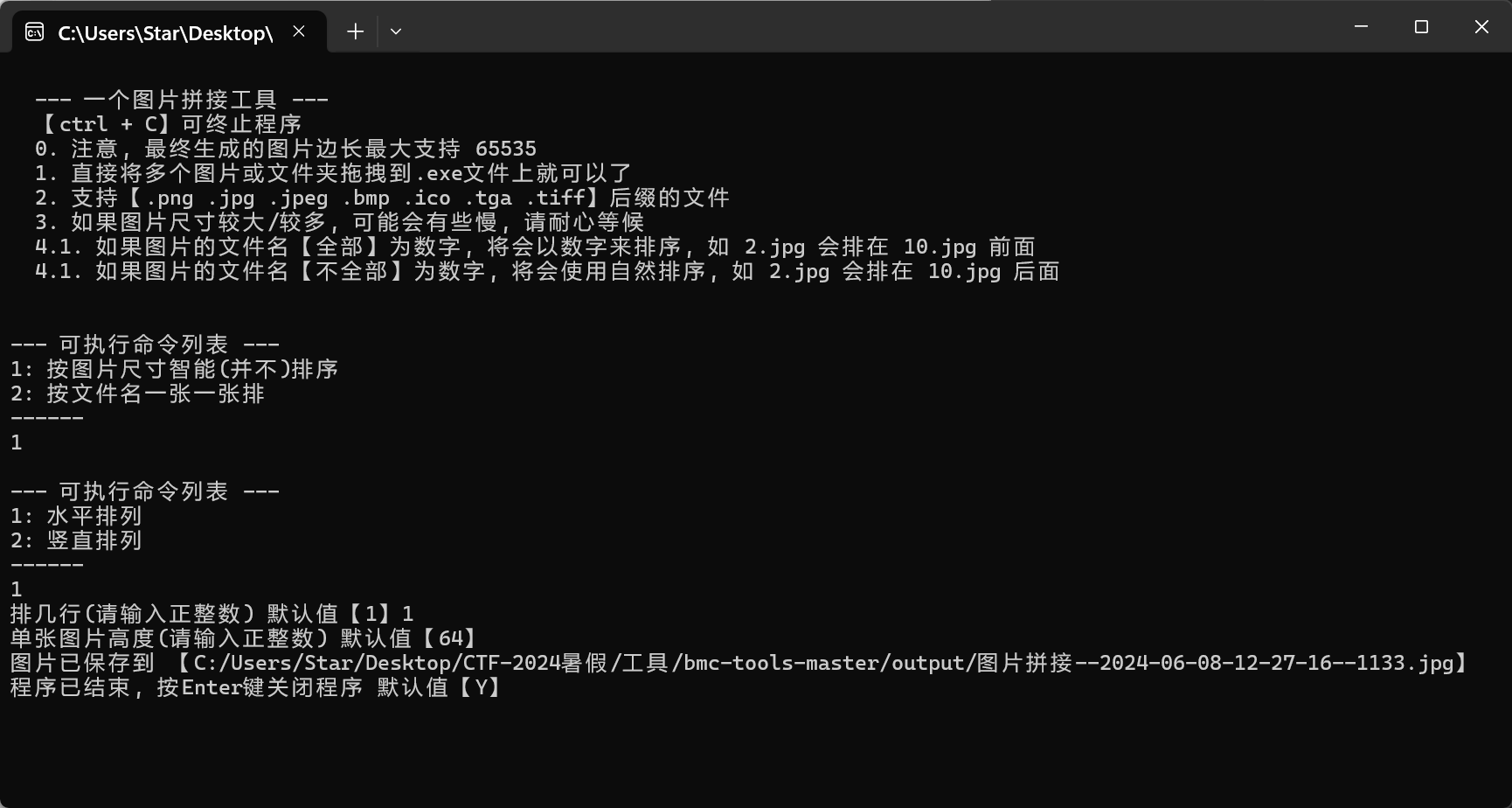

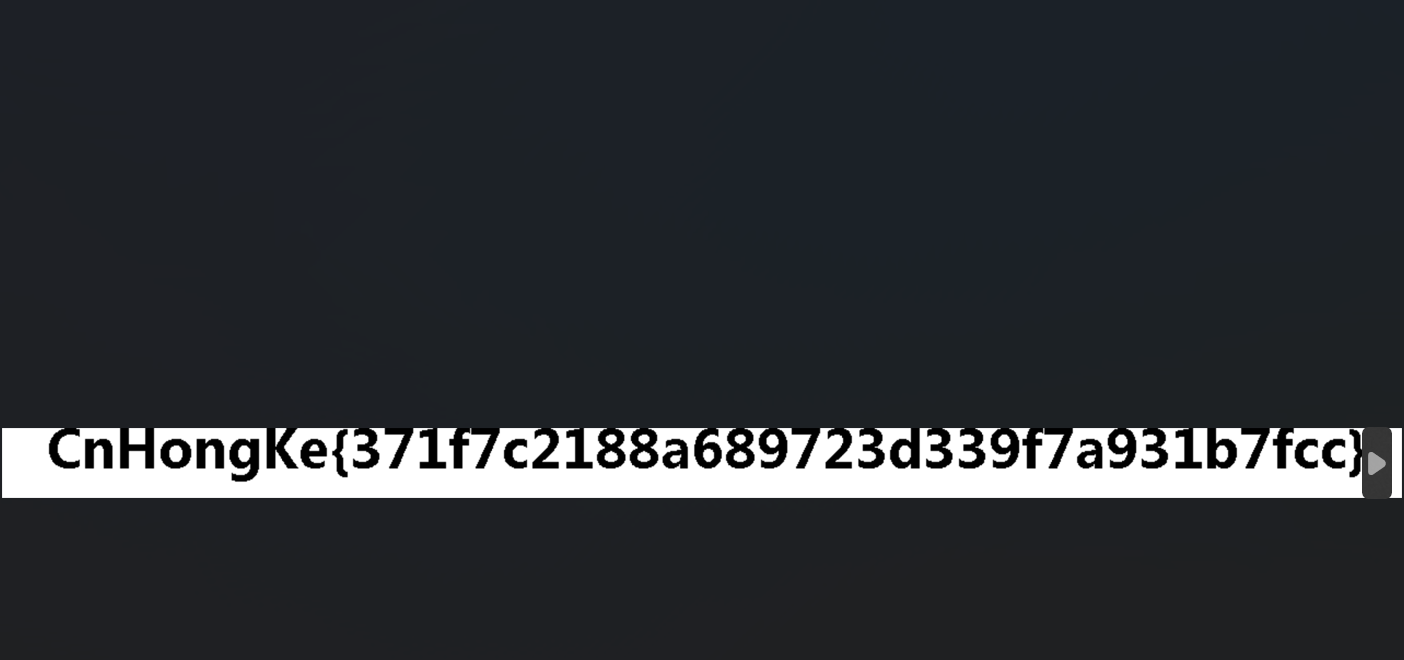

横向拼接图片:

https://33tool.com/image_merge/

得到:

也可以使用https://github.com/xiaomingTang/img-handler/releases/tag/0.0.2 离线拼接

即CnHongKe{371f7c2188a689723d339f7a931b7fcc}

改一下后:NSSCTF{371f7c2188a689723d339f7a931b7fcc}

[NISACTF 2022]为什么我什么都看不见

下载得到一个文件:我怎么什么都看不见

没有后缀

使用File-Format:

发现是.rar文件

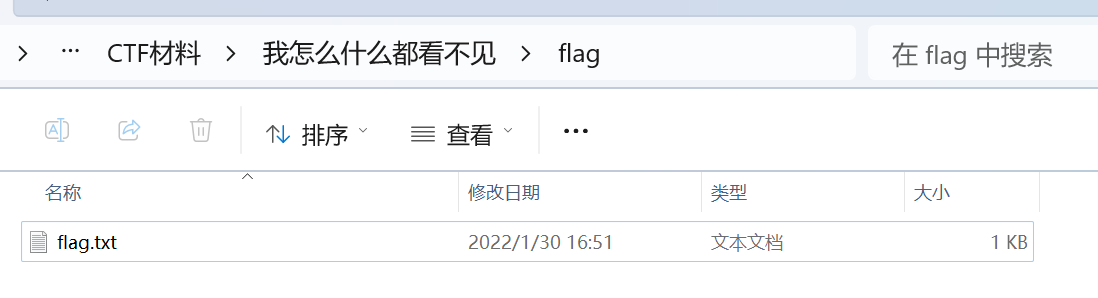

解压后得到一个flag.txt:

发现没有信息

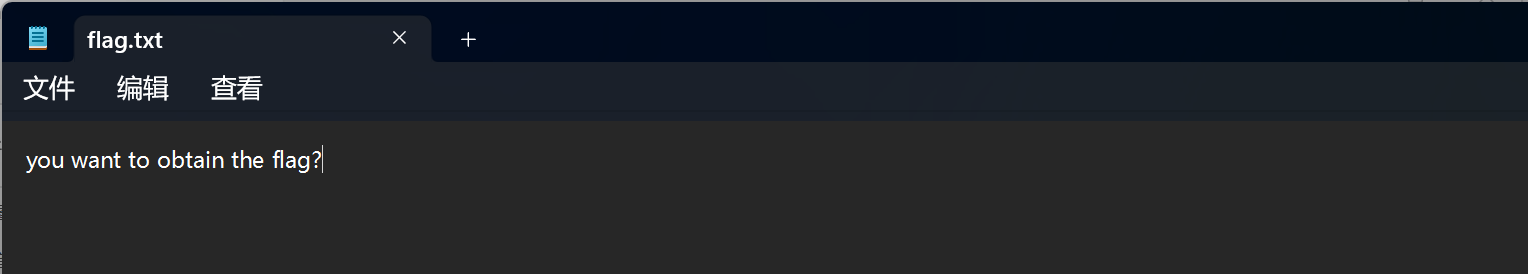

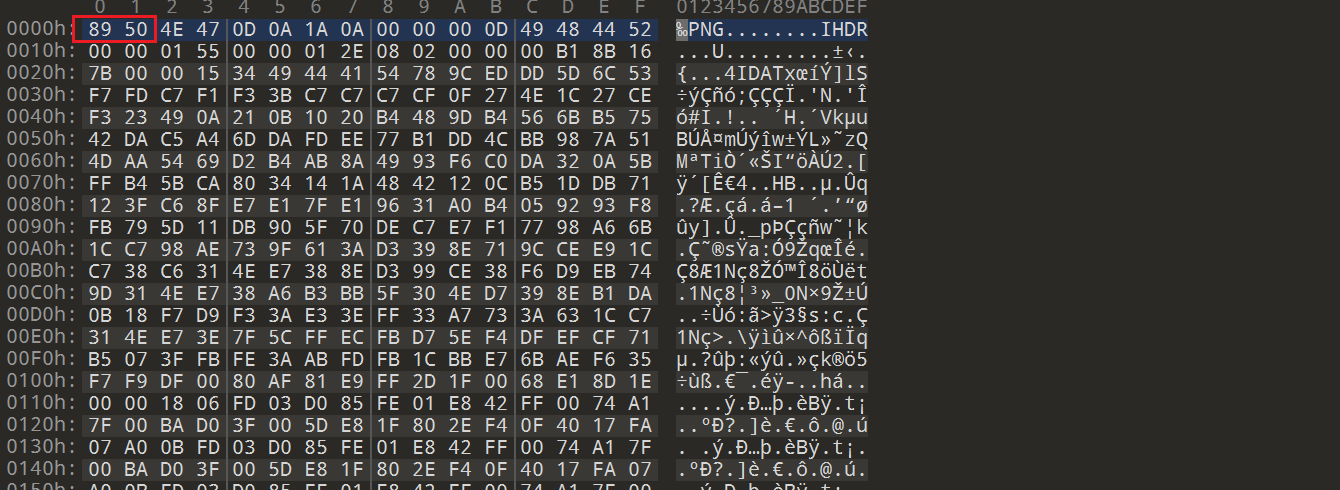

看了WP发现被骗了,这个应该是补全文件头:

89 50 4E 47

文件打开后:

然后看属性---没有

看图片宽高--没有

也没有隐藏zip文件

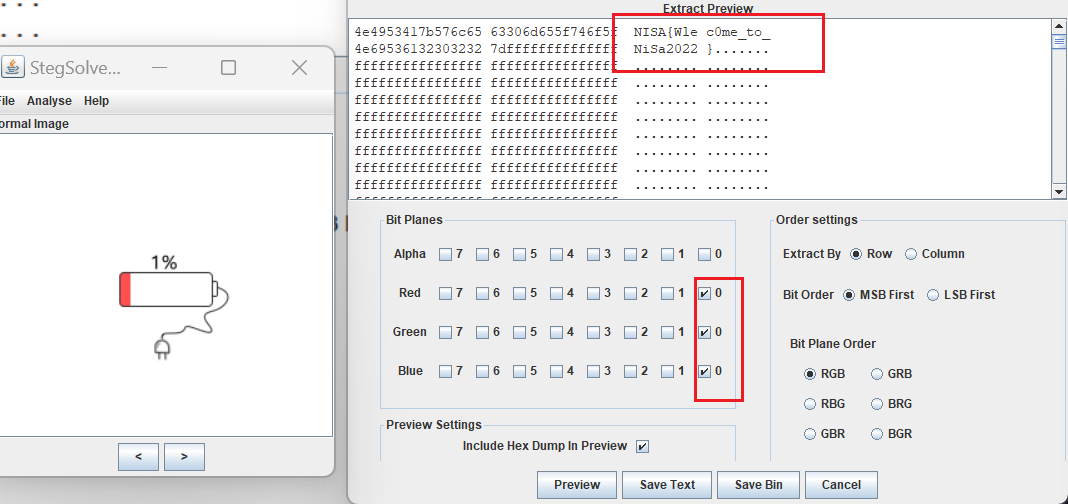

lsb隐写,使用StegSolve:

NSSCTF{Wlec0me_to_NiSa2022}