basectf

misc

哇!珍德食泥鸭(word xml隐写)

题目是一个动图

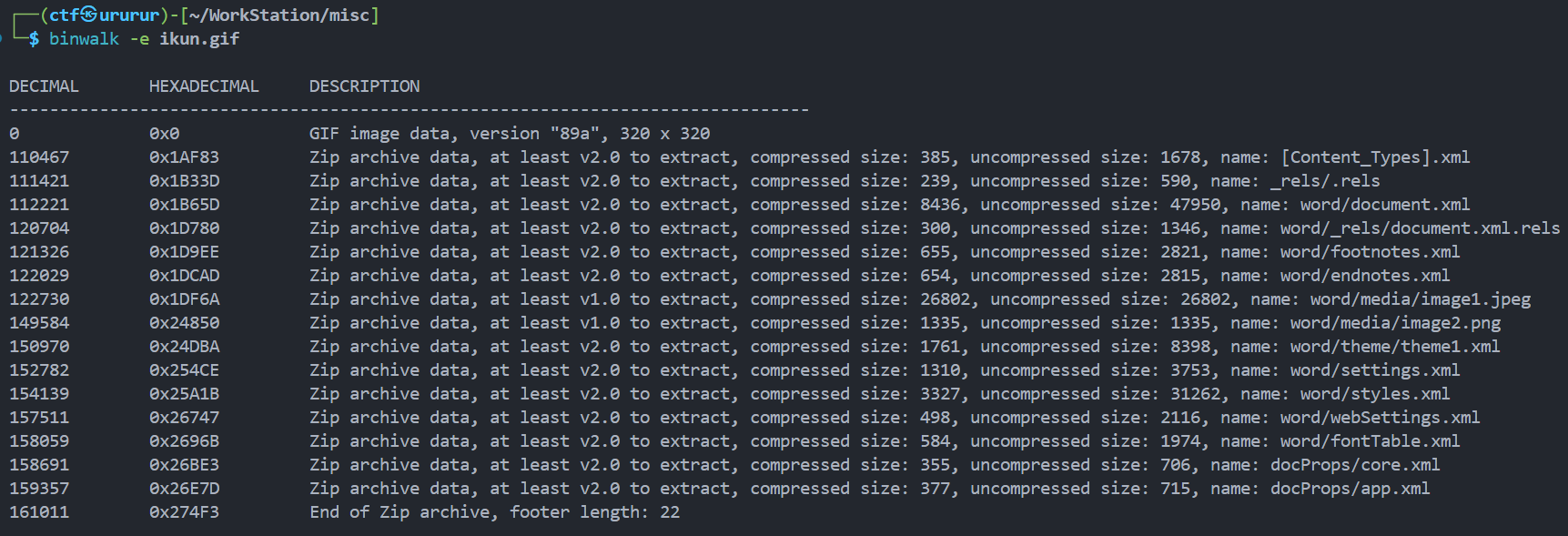

binwalk可以解压出很多东西

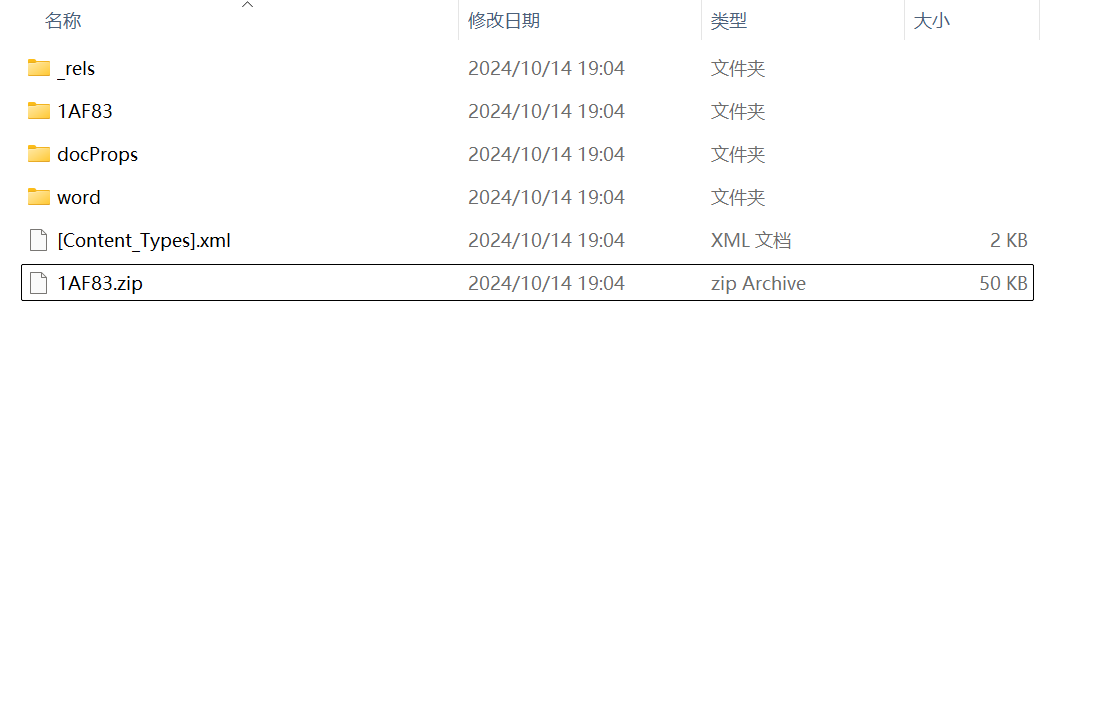

通过打开文件发现里面的doucment.xml知道这个压缩包是docx文件,改名后进去发现

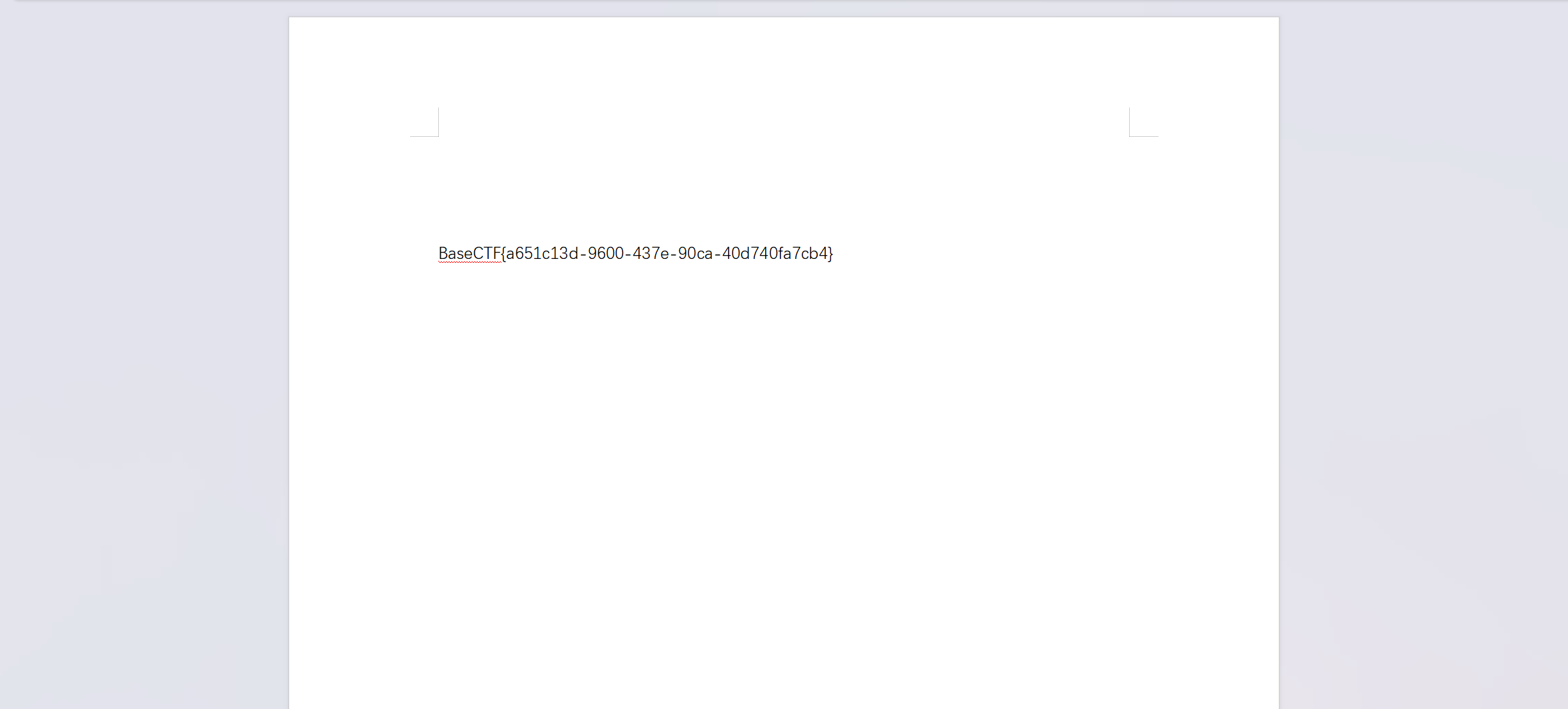

这个图片其实没什么,我们可以发现这个文档特别长,但是往下拉啥都没有,这时候可以全选然后点击清除格式,拉到最后发现flag

Base

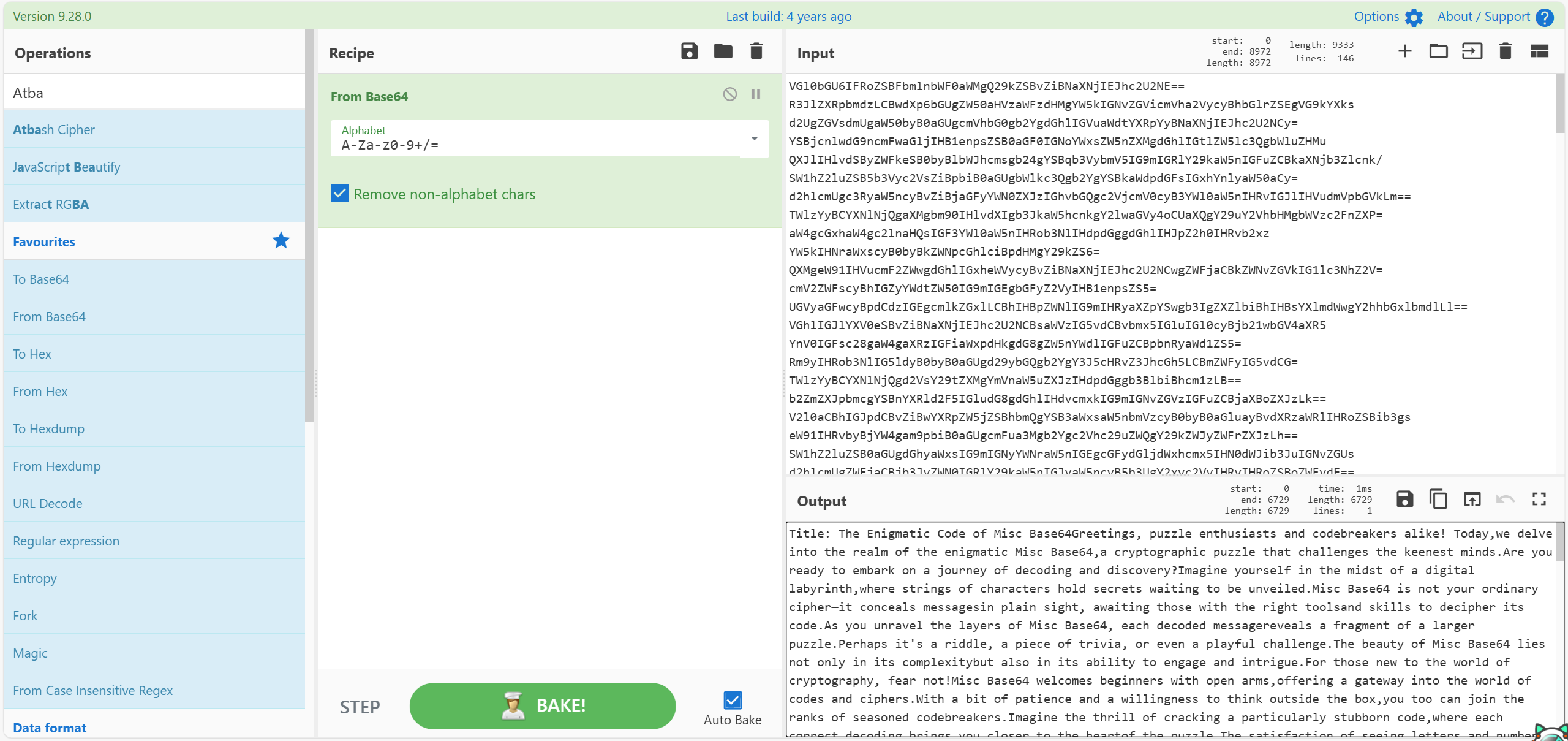

cyberchef一把梭

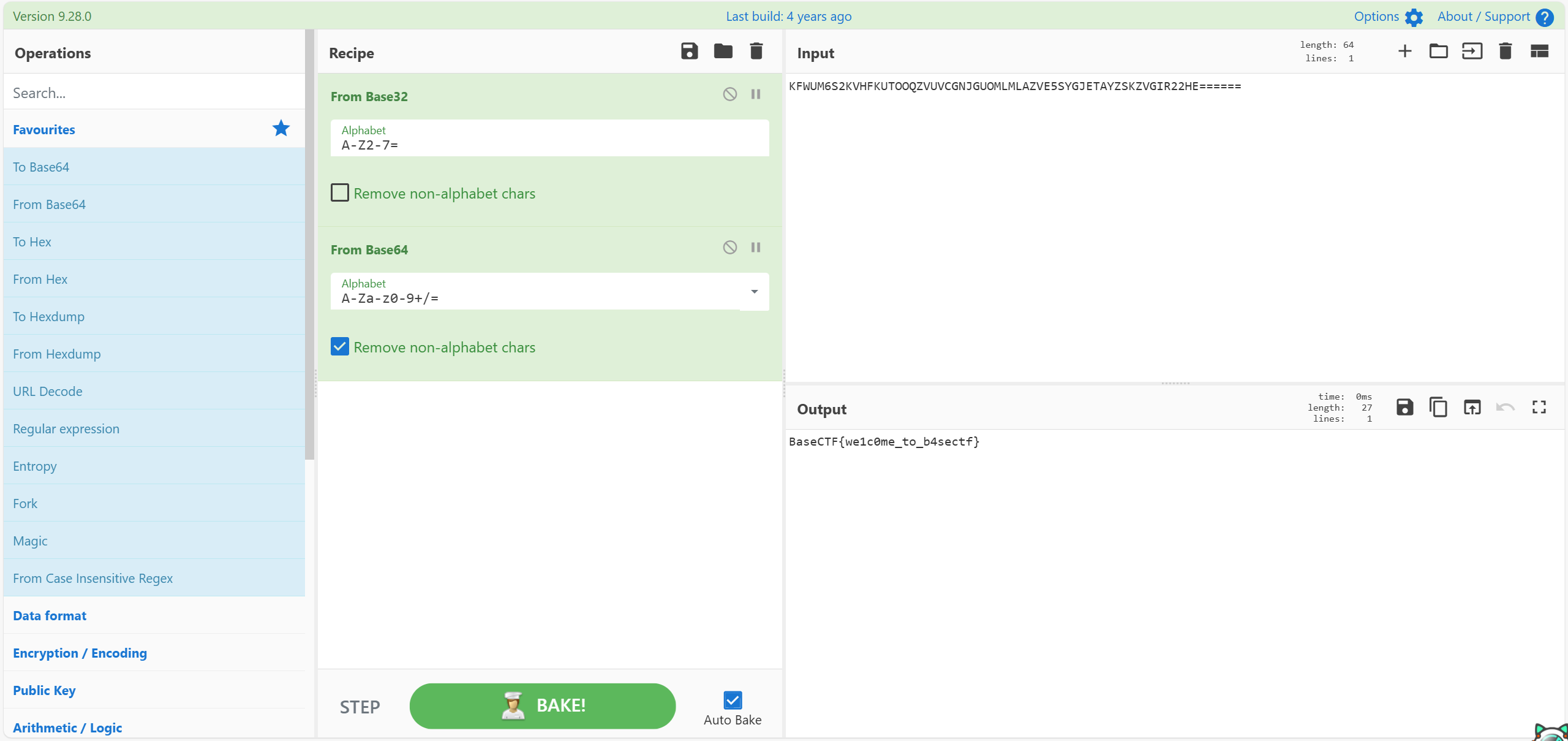

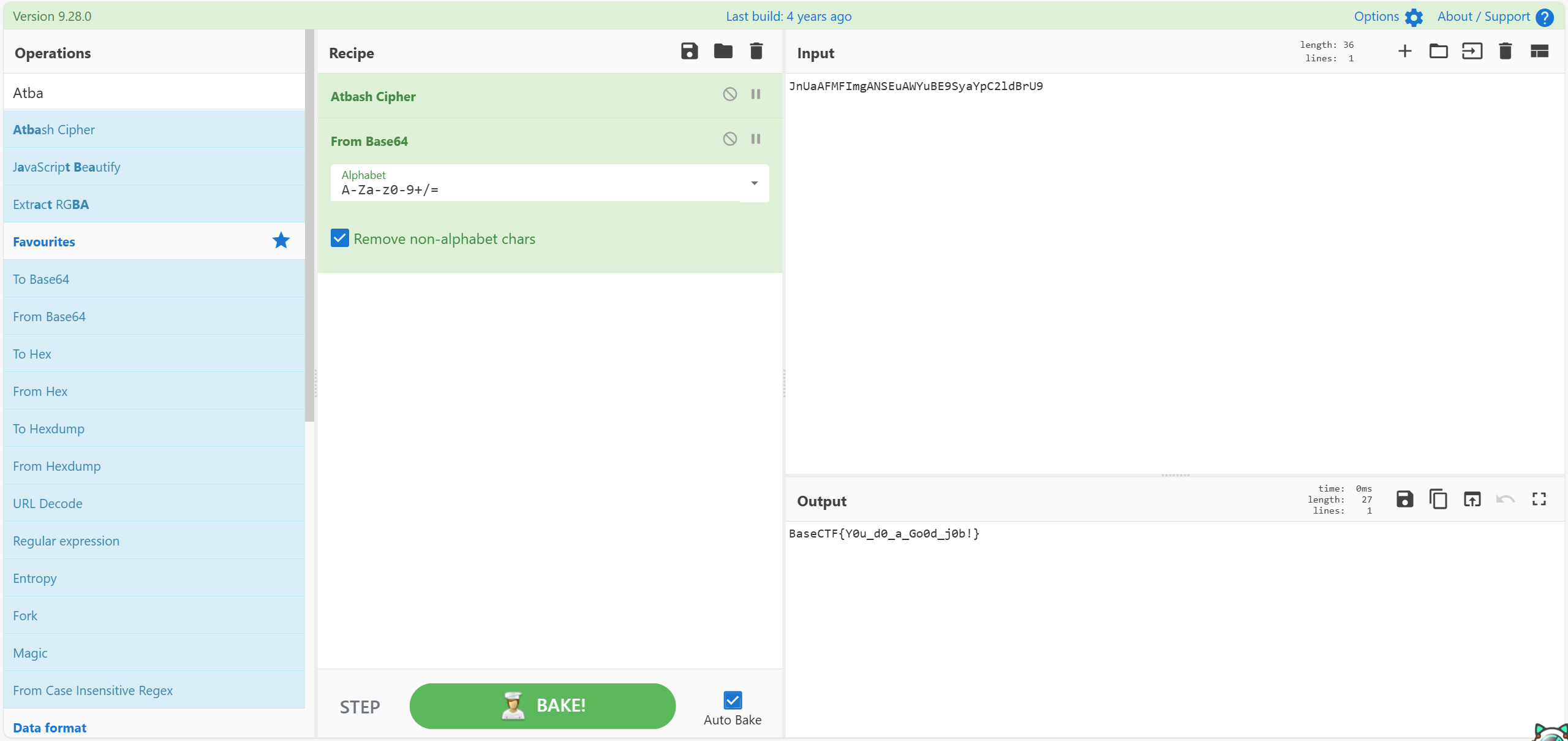

Base revenge(base64隐写 Atbash编码)

发现是base64,但是base64后没发现任何有价值的信息,只是一段长文本。

扔进翻译软件看了一下没有什么有价值的信息,这时候可以联想到还要个base隐写

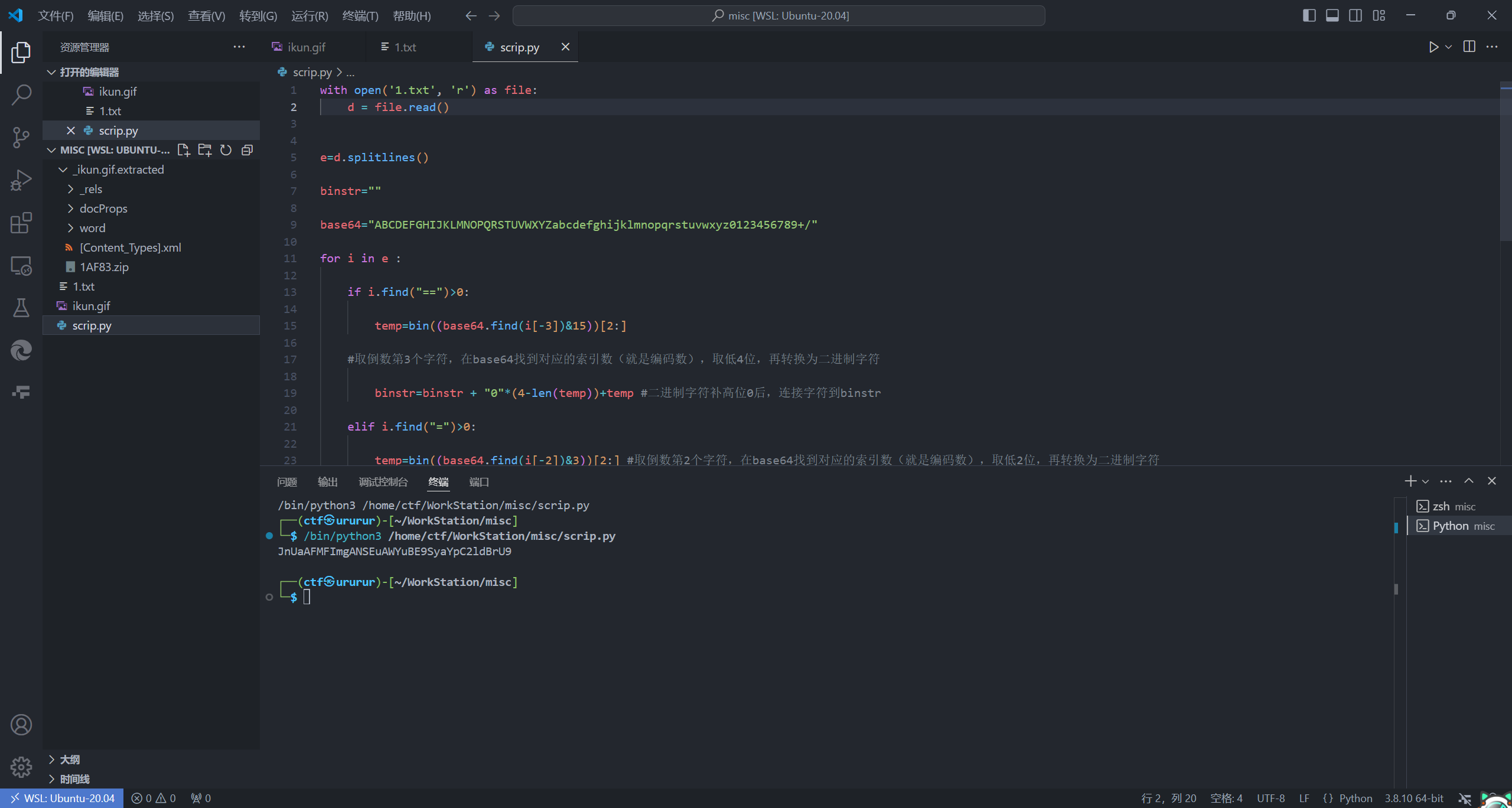

用脚本跑了一下。

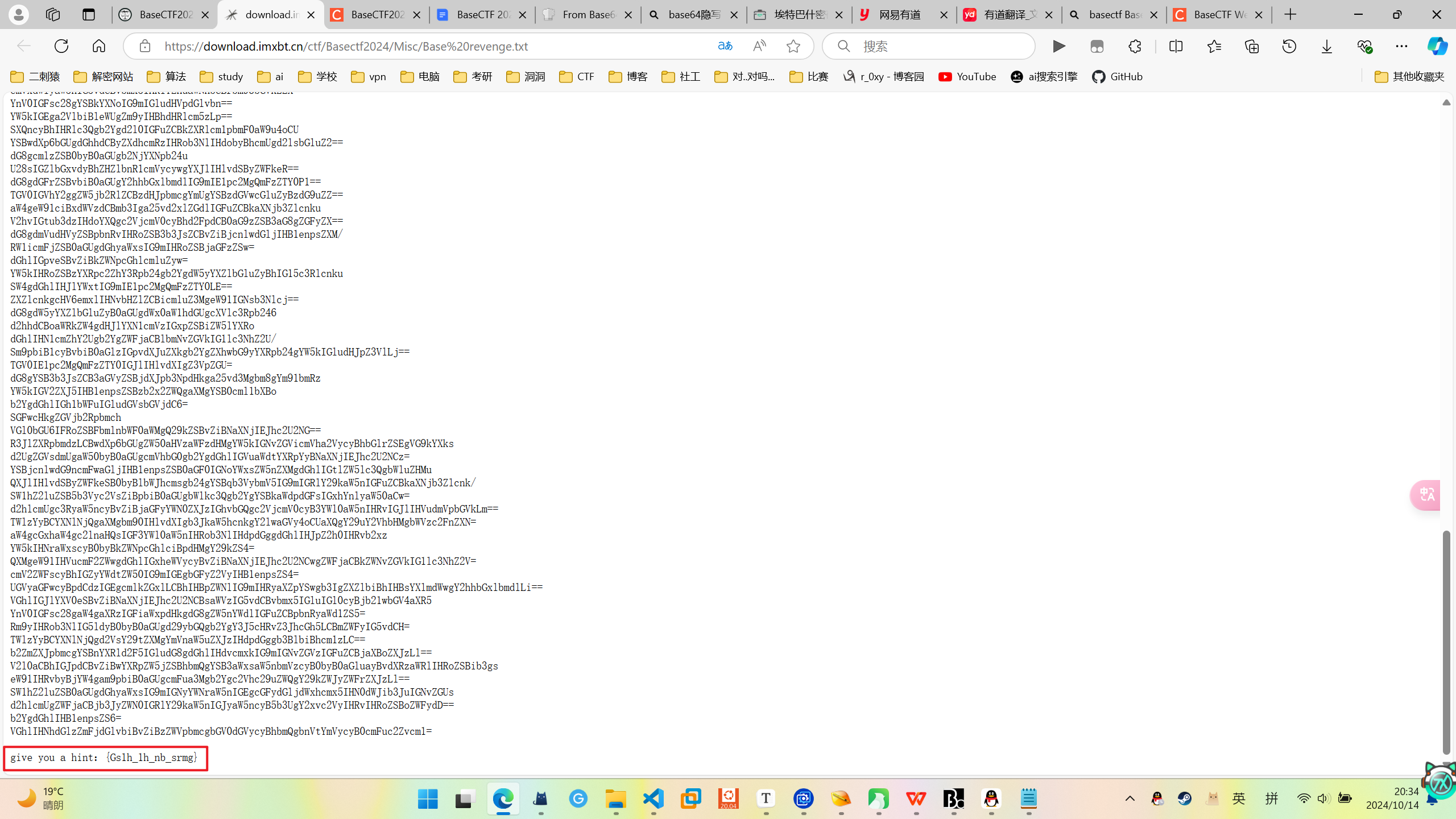

同时下面有个hint

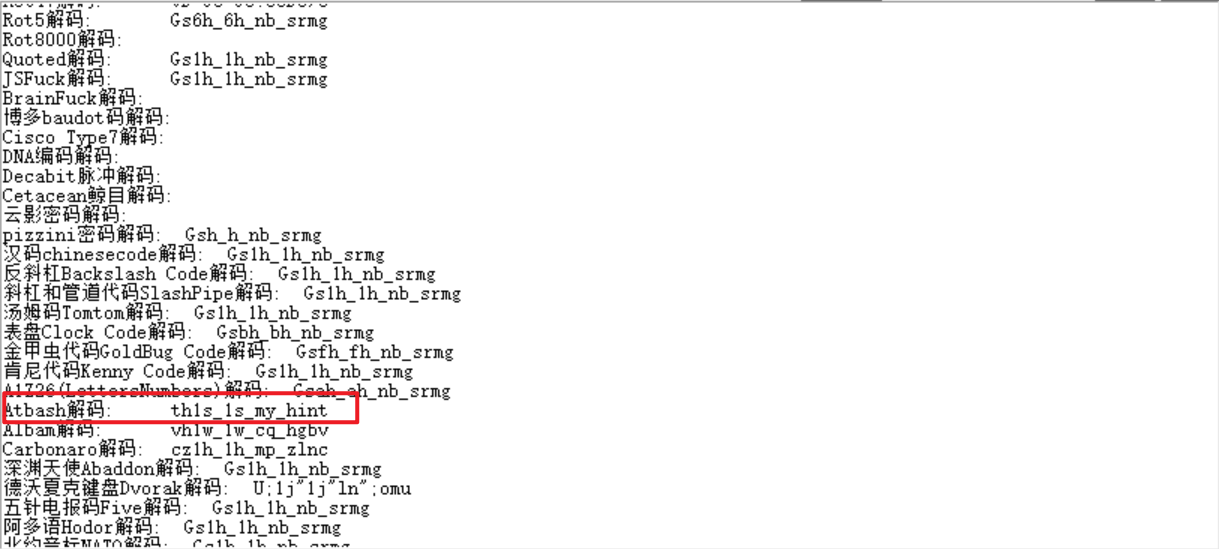

根据这个hint发现这个hint是个Atbash编码

于是我们可以先对base隐写的出来的先Atbash解码,再base64解码得到flag

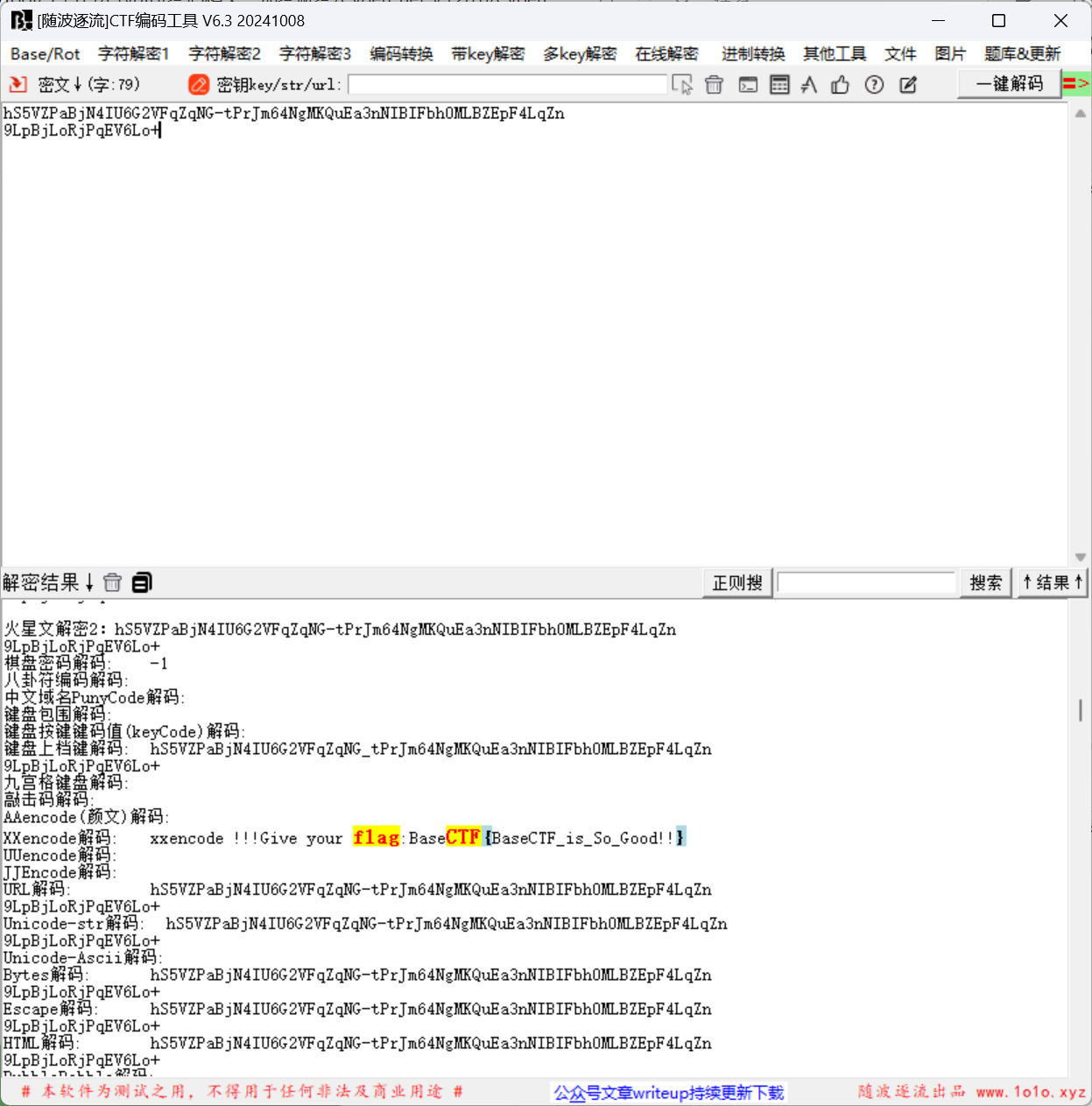

Base?!

随波逐流直接得到

Pickle Init(还没做)(Pickle 反序列化)

Pickle反序列化 - 枫のBlog (goodapple.top)

和后面Pickle xxx都是一类题目,但是文章太长了,抽时间再学一下(

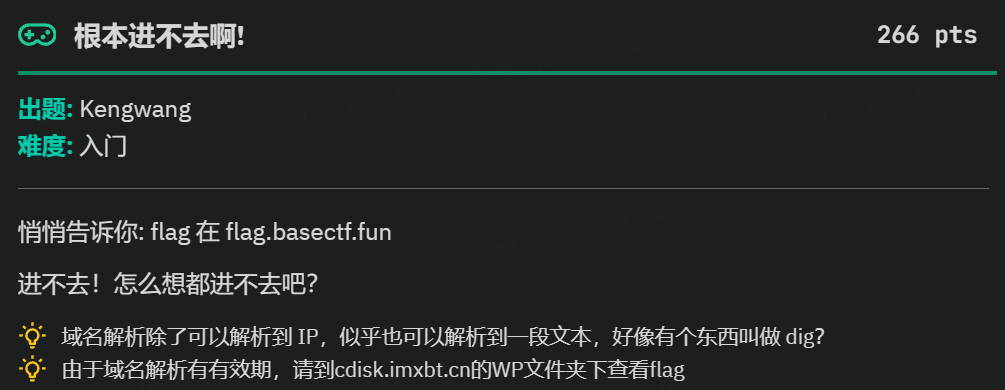

根本进不去啊!

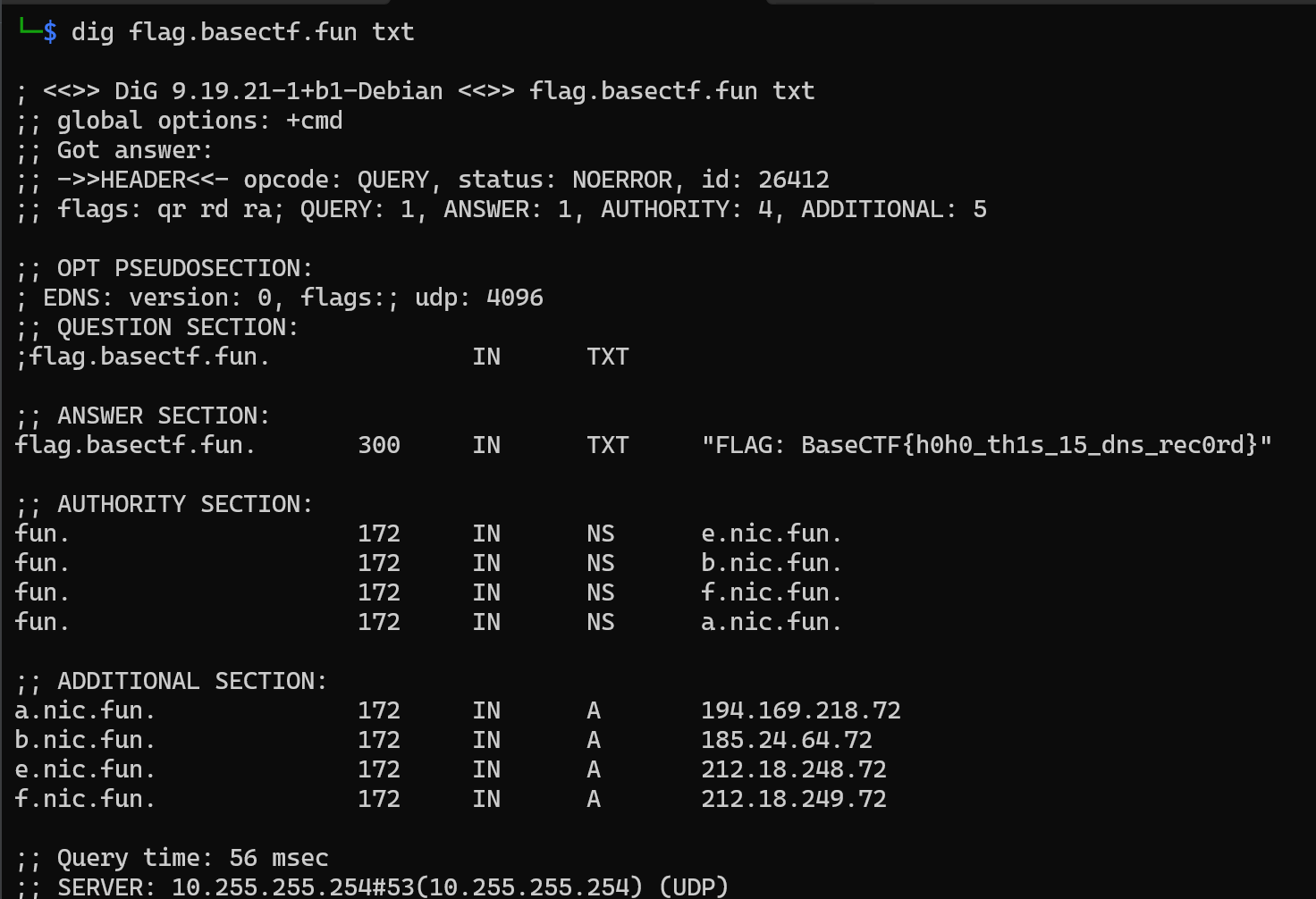

先了解一下DNS解析的过程,再了解dig命令