SHCTF(week 1)web-wp

1.1zflask:

题目描述问robots有什么用,那就进入/robots.txt目录找到/s3recttt,下面根据下载的文件内容进入/api目录,覆盖SSHCTFF变量?SSHCTFF=cat /flag就可以得到flag。

2.MD5 Master:

使用fastcoll生成指定头文件的MD5碰撞,下面拖到16进制编译器去个头,并url编码发过去就行(这里不要用HackBar,用burp就行)。

3.ez_gittt:

1.查看网页源代码,给提示git那就用GitHack扫一下,后面进入扫描结果文档里git log看到flag修改记录后git show就能出flag。

4.jvav:

还没开始学java,靠ai直接生成了代码并修改指令读到了flag hh

5.popopop:

前面的博客有写,这里不重写了。

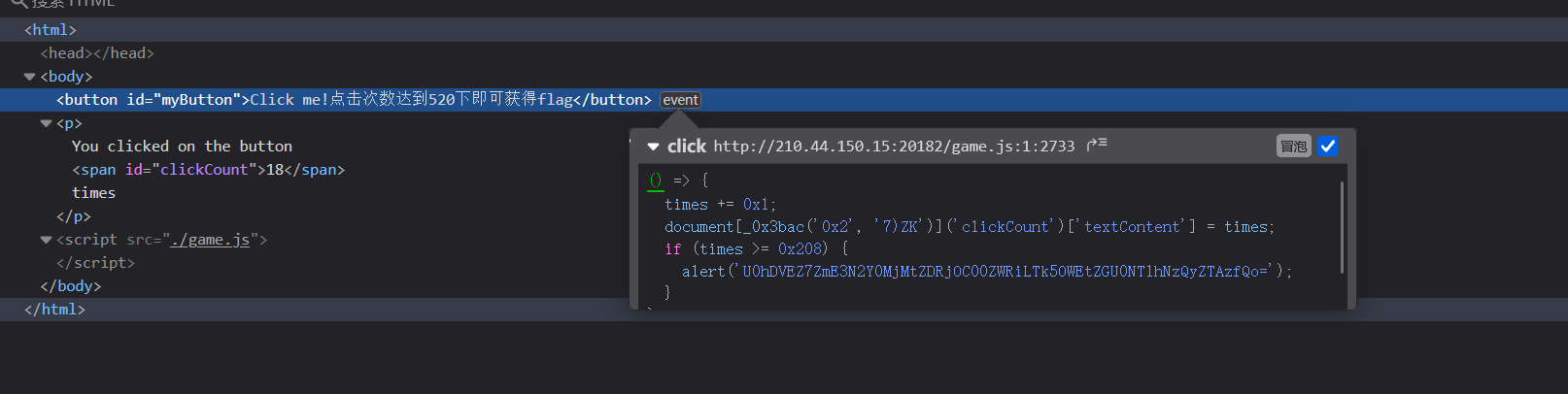

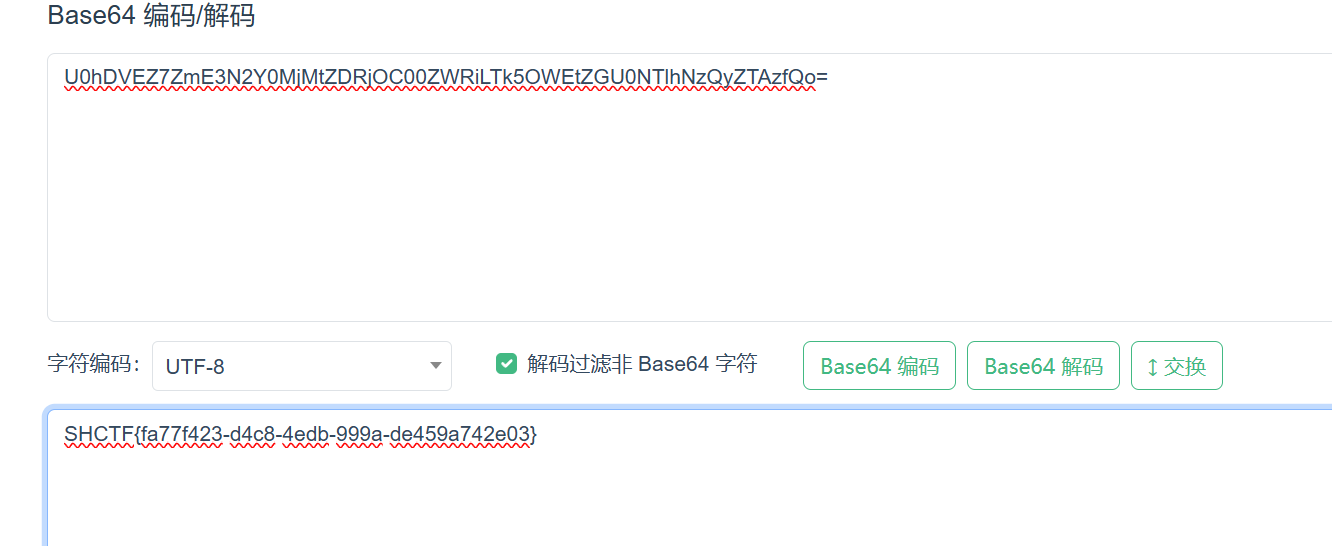

6. 单身十八年的手速:

F12看到有event的存在,打开看到类似base64编码的一串东西,解码得到flag

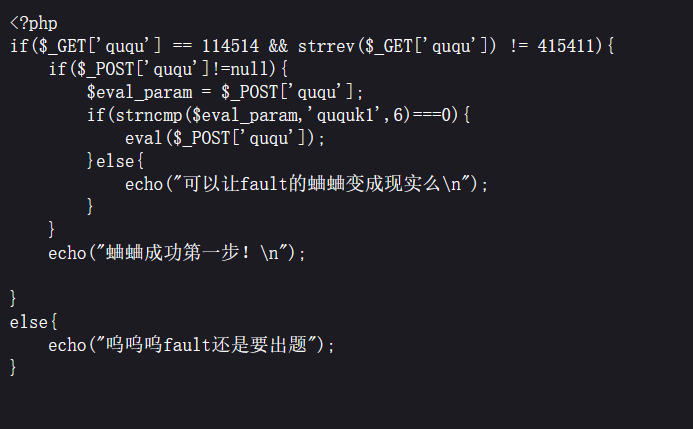

7.蛐蛐?蛐蛐!

F12后告诉我们源码在source.txt里面,查看源码。

1.get考虑构造ququ=114514a来绕过这个弱比较

2.post构造ququ=ququk1;system("ls /");从而满足比较的要求并执行我们的指令

3.更改指令读取flag即可